ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?:「防御力」に「復元力」を〜なぜなにサイバーレジリエンス(番外編2)(1/2 ページ)

バックアップはデータ保護における古典的なテーマですが、適切に実施するのは実は簡単ではありません。従来のバックアップ対策ではなぜランサムウェアには通用しないのか。その理由を解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

「サイバーレジリエンス」の背景と基本的な考え方について解説してきた本連載。番外編となる本稿は「ランサムウェア攻撃からデータを守るために、復元力と減災の観点ではどのような対策が必要となるか」をテーマに、より実践的な内容を解説します。

警察庁が公開している資料「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によれば、ランサムウェア被害を受けた国内企業・団体の約4割は侵入経路とされる機器には「最新のセキュリティパッチを適用していた」と回答しており、約8割はウイルス対策ソフトウェアで「攻撃を検出できなかった」と答えています。このことから、万全の予防策を講じていても侵入や攻撃を完全に防ぎ切ることは困難な実態があります。

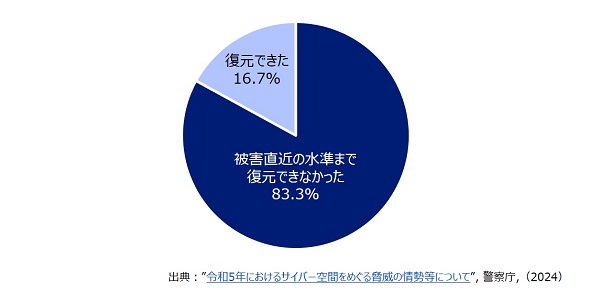

加えて、侵入後の事後対策についても現状は厳しい結果となっています。同調査によると、ランサムウェア被害に遭った企業・団体の8割以上はバックアップから「被害直近の水準まで復元できなかった」と回答しており、さらに情報処理推進機構(IPA)が公開している資料「コンピュータウイルス・不正アクセスの届出事例」によれば、「ランサムウェア被害にあってからバックアップの仕組みを見直した」という事例が多数報告されています。

つまり、ランサムウェア攻撃対策において予防策はもちろん重要ですが、これと同時にそれでも攻撃を防ぎ切れなかった場合に備えてデータを保護・復元する仕組みを整えておくことは非常に重要だといえます。

番外編の前編では、ランサムウェア被害に遭った企業の実情と、従来のデータ保護のアプローチで見落としがちな問題点を整理しました。後編となる本稿は、ランサムウェア攻撃に対処することを想定したデータ保護の実践的なアプローチを解説します。

データをきちんと復旧したいなら単なる“バックアップ”だけでは不十分?

前回と同様、米国立標準技術研究所(NIST)の「Cybersecurity Framework 2.0」で定められているセキュリティにおける6つの中核機能ごとに、ランサムウェア攻撃を想定したデータ保護のアプローチを整理していきましょう。なお、中核機能のうち、データ保護そのものには直接関連していない「統制(GV)」「識別(ID)」については割愛します。

防御(PR:Protect)

ランサムウェアによってデータを暗号化されていることに気付かないままでいると、知らず知らずのうちに暗号化されたデータをバックアップし続けることになり、気付いたときには暗号化前の健全なデータがバックアップに残っていないということにもなりかねません。バックアップから「被害直近の水準まで復元できなかった」と回答している企業・団体の多くは、このパターンです。

これを防ぐには、できるだけ早い段階でランサムウェア攻撃を検知できるようにするとともに、バックアップの保存世代数もより多くする必要があります。保存世代数を増やすと容量消費も大きくコストもかかるため、ストレージの重複排除機能やスナップショット機能などによって、効率良くバックアップの保存世代数を増やすようにしましょう。

さらに、ランサムウェア被害の中では、データ復旧を妨害するため、犯人がバックアップ自体を暗号化・削除する事例も報告されています。そのためバックアップは書き換え・消去が不可能な方式で保持するようにしましょう。これには以下のように幾つかの方法があり、組み合わせることも可能です。

- イミュータブル(不変)バックアップ: ストレージのWORM(Write Once Read Many)機能などを利用して、バックアップの書き換え・消去をブロックする方式

- エアギャップ(空隙)バックアップ: ストレージのリモートバックアップ機能やテープなどの可搬メディアを利用して、バックアップを論理的又は物理的に隔離して保管する方式

この他、監査ログの保全についても忘れてはいけません。証拠保全・原因調査のためだけでなく、復旧が必要な範囲を絞り込む際にも、監査ログは非常に重要な役割を果たします。

しかしランサムウェア攻撃では、調査・復旧妨害のために犯人が監査ログを消す事例も珍しくありません。上述の警察庁の調査によれば、ランサムウェア被害者の65%が監査ログについて「一部使えなくなっていた」「全て使えなくなっていた」と答えており、その理由の約57%は犯人により「暗号化された」や「削除された」というものです。そのため監査ログも、データと同様に書き換え・消去が不可能な方式でバックアップを保持する必要があるでしょう。

最後に、管理者権限の取り扱いです。昨今、管理者権限の乗っ取りだけでなく、管理者が犯人に買収されて内部犯行に及ぶといった事例も報告されています。これに対処するには、管理者に対する「ゼロトラスト」的なアプローチが必要です。管理者権限を利用した操作、特に初期化やセキュリティレベルの変更といった重大な操作を実行するときには、他の管理者の承認も必要とする機能(MAV:Multi-Admin Verification)を有効にしておくとよいでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?