脆弱性管理だけでは不十分 攻撃者が「めんどくさい」と思う組織になるには:半径300メートルのIT

サプライチェーンの脆弱性が話題の昨今、脆弱性管理をしっかりと実施することは非常に大事です。ただ、これさえやれば大丈夫かと言われると少し懸念が残ります。攻撃者が狙うのを「めんどくさい」と思う組織になるにはどうすればいいのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

あなたはロボットです。あなたは小さく、“目立たない小さな穴”から暗い部屋に放り込まれたようです。残念ながらその穴からは、周囲を調べるための道具は持ち込めません。あなたは主人から命令を受けましたが、周りは何も見えません。手探りで周囲を調べると、なんと“懐中電灯”がありました。それを使い部屋を見渡すと、この家の見取り図やドアを壊すための道具、さらには金庫の暗証番号まで見つかりました。あなたはそれを基に、この家にある大事なものを無事奪えました。

「そんな話があるか!」と思うかもしれませんが、これはあなたの端末を狙う、サイバー攻撃の実態です。さて、このお話の中で攻撃を止められるポイントは一体どこでしょうか。

「脆弱性管理さえやればいい」は間違ってはいないが正しくもない

まずは、このような泥棒を家=企業・組織に侵入させないことが先決です。例えではロボットに入り込まれた穴をイメージしましたが、これこそが脆弱(ぜいじゃく)性管理です。

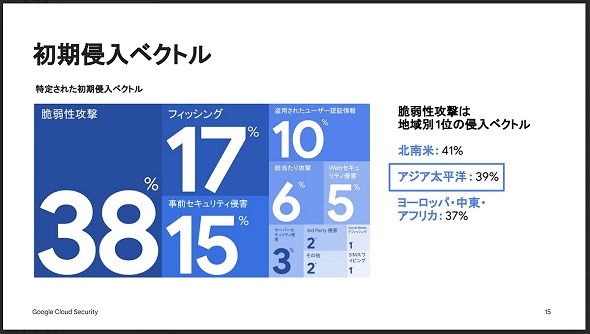

先日、Google Cloudのセキュリティチームが開催した記者発表では、同社の一部門であるMandiantがレポート「M-Trends 2024」を公開しました。これによると、脅威の初期侵入に脆弱性が使われた割合は38%となっており、フィッシングの数値をはるかに超える結果となったそうです。

そう考えると、システムに存在する脆弱性を管理してそもそも脅威を侵入させないというのが最も重要に思えますが、これには限界があります。先日発生した、宇宙航空研究開発機構(JAXA)で発生した不正アクセスによる情報漏えいのレポートでは、「2024年1月以降、複数回の不正アクセスを確認しました(その中には、ゼロデイ攻撃によるものも含まれます)」という文言があります。この「ゼロデイ攻撃」とは、まだ明らかになっていない脆弱性を突いた攻撃のことです。

脆弱性管理をどれほど完璧に実施しても、ゼロデイ攻撃はまず防げません。もちろん脆弱性管理が無駄なわけではありませんが、いくら強固な壁やドアを作っても脆弱性はゼロにはなりません。そのため、私たちは小さな可能性ではありますが、「ゼロデイ攻撃に遭ったらどうするか」を考えないといけないでしょう。

「目立たない小さな穴をなくす=脆弱性管理」ならEDRは何に当たる?

ゼロデイ攻撃への対処のヒントは、攻撃者の行動にあります。標準的なセキュリティ対策さえ講じていれば、先ほどの例えでいうと攻撃者は大掛かりな重機を部屋の中には持ち込めません。ただこれでも、ゼロデイ攻撃が成功すれば、システムに侵入されてしまいます。これを踏まえるとシステム内での攻撃者の「行動」をウォッチし、不審な動きをしっかりと検知することが重要です。

上の例え話では、ロボットは部屋の中に便利なツールを多数見つけています。攻撃者は高度なマルウェアを持ち込むのではなく、あなたの端末内にある、OSベンダーが作り出した優秀な標準プログラムを“悪用”します。そのため、かつてほどはマルウェア検知ツールが役に立たない時代となりました。私たちも使っているプログラムを悪用するため、検知が非常に困難なのです。

しかし攻撃者が好んで使う「PowerShell」を、日頃から使っている従業員は少ないはずです。そこで、そのようなコマンドがどの程度普段から使われているか、通信先はどこか、一体何をしているのかを把握できれば、不審なものをチェックできるでしょう。加えて、懐中電灯を振り回し何かを探すような行為は、おそらく普通では行われません。実際には、ネットワークをスキャンする行為や、ログイン画面に対し、複数回、不正なログインを繰り返しているような行為は、攻撃者以外にはいないはずです。

これを検知する仕組みが、多くの企業で既に導入されている「EDR」(Endpoint Detection and Response)です。EDR自体はそういったことを検知するので、そこに対する対処は、しっかりと仕組みを作ってチェックする必要があります。EDRが導入されていても、そういった怪しい行為を検知しつつ無視しないようにしなくては、せっかくのツールが無駄になってしまいます。

それ以外にも、ロボットは自律した行動はできないはずなので、ロボットが外部の攻撃者とコミュニケーションすることを検知し、遮断することも必要でしょう。ネットワークを細かく分断し、隣のセグメントに移動できないようにすれば、部屋はより暗く、手探りをしても灯もなければ金庫にもたどり着けません。きっとそうしておけば、攻撃者はロボットを見捨て、次の家に向かうはずです。

これこそが、今私たちが目指すべき「攻撃者がめんどくさいと思う組織」の姿ではないかと思います。

攻撃者の猶予は「10日間」 私たちができることは

ゼロデイ攻撃、あるいはパッチが適用されるまでのNデイ攻撃は非常に防御が困難で、脆弱性管理だけでは組織を守れない理由の一つといえるでしょう。「ウイルス対策ソフトは死んだ」の発言からかなりの時間がたちましたが、そのころから「侵入は当たり前」であり、課題は「侵入されてから何ができるか」が焦点でした。

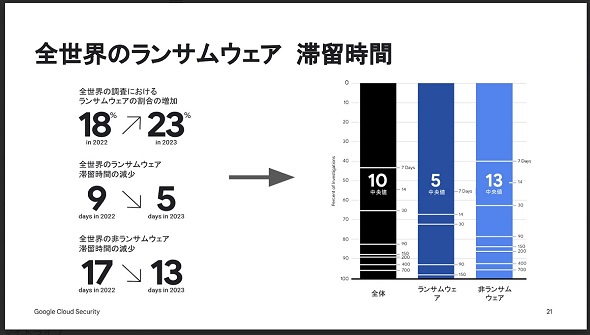

Mandiantのレポートでは、攻撃者が侵入後、我々が検知できるまでにかかる日数の中央値は「10日間」と報告されています。この10年でかなり短くなりました。攻撃者は生成AIで侵入を“スピードアップ”しています。私たちは検知力を上げることで、侵入はされても、最終的な攻撃者のゴールである情報窃取や脅迫の手前で検知することで対抗する必要があります。

検知力を強化するには、かつてのウイルス対策ソフトやUTMだけで何とかなった時代から、知識をアップデートすることが重要です。特に経営者は、現在の守り方を理解し、正しいセキュリティ対策に投資してほしいです。そのためには、脆弱性管理の重要性と限界、EDRの正しい使い方、そして自らがどのような情報資産を持ち、何を守るべきかを定義することが大事でしょう。これに向けた資料は多く公開されています。ぜひセキュリティ担当者と経営層がお互いに手を取り、今できることをしっかりと実施することを期待します。

関連記事

ZabbixにCVSS 9.9の「緊急」の脆弱性が見つかる 速やかなアップデートが必要

ZabbixにCVSS 9.9の「緊急」の脆弱性が見つかる 速やかなアップデートが必要

監視ソリューション「Zabbix」に深刻な脆弱性があると公表した。CVE-2024-22116と特定されたこの脆弱性はリモートコード実行を可能にし、システム全体の安全が脅かされる。緊急のアップデートが推奨されている。 AWS ALBに脆弱性 1万5000以上のアプリケーションに影響

AWS ALBに脆弱性 1万5000以上のアプリケーションに影響

Miggo Securityが、AWSのアプリケーションロードバランサー(ALB)に重大なセキュリティ脆弱性が存在すると発表した。影響を受けるアプリケーションは1万5000以上に及ぶ。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。 ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループは「人なし」「金なし」「時間なし」の状態からインシデント被害を乗り越えてどのようにセキュリティ組織を構築したのか。本稿はその事例を紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな