どこを読んでも学ぶとこしかない 岡山県の病院のランサム被害報告書を徹底解説:半径300メートルのIT(1/2 ページ)

岡山県精神科医療センターにおけるランサムウェア事案調査報告書が大きな反響を巻き起こしています。その至らなさを赤裸々に語ったこの報告書は学びの宝庫です。今回は同ランサム事案の問題点を徹底的に解説していきましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

前回このコラムで取り上げた、岡山県精神科医療センターにおけるランサムウェア事案調査報告書には大きな反響がありました。前回の記事は、ぜひこのレポートを読んでほしいということに注力した内容としましたが、皆さん読んでいただけたでしょうか。このインシデントを「人災だ」とし、非常に鋭い内容のレポートに仕上がっているため、タイトルだけでなく全文をしっかり読んでもらいたいと思っていました。

そこで今回はもう一度このレポートを深掘りし、少しでも日本のセキュリティが高くなるよう、このインシデントをさらにチェックしていきたいと思います。

VPNを使う「覚悟」はあるか? ランサムウェア事案調査報告書を深堀り

個人的に最も重要だと思ったのは、「閉域網」神話への妄信が続いている現状に対する警鐘です。このインシデントの初期侵入は、恐らく保守向けに設置されていたSSL-VPN装置ではないかと考えられています。報告書によると、システム内に設置された医療機器をはじめ、そのほとんどが境界防御を前提とした「閉域網」というセキュリティ施策を取り入れていたとされています。

同レポートでは、医療業界のインシデントを解説していますので、医療業界特有の事情が記されています。しかし、「5.8.1 技術的対策」、ベンダーのセキュリティポリシーには、このような一文があります。

今回のヒアリングを通じて、電子カルテベンダーや部門システムベンダー、医療機器ベンダーが、医療情報システムは「閉域網」であるからウイルスに感染しない、「閉域網」であるから脆弱(ぜいじゃく)性を放置しても大丈夫という意識をいまだに持ち続けていることを確認した。

(「ランサムウェア事案調査報告書について」から引用)

これについてはどの業界も似たようなものではないでしょうか。特にIoTでも閉域網神話は健在であり、小さな機械だからアップデートできなくてもいいというエクスキューズをよく聞きます。加えて、この一文が問題提起しているように、システムを提供するベンダーやインテグレーターですら、閉域網を前提としたシステムを提案していることは想像に難くありません。

確かにシステムを構築したタイミングでは、新型コロナウイルスをきっかけとした働き方改革によるテレワークのための「急なVPN導入」を想定していなかったと思います。しかしそれでもVPN導入時にどのようなリスクが存在するかを把握しなくてはならなかったはずですし、パンデミックからも十分な時間がたっています。

本書では続けてこうあります。

これは、発注者たる病院側に第一義的な責任があり、本来、厚生労働省ガイドラインや、病院が求めるセキュリティポリシーを提示し、それに見合う製品、システムを導入すべきである。その意味で、ベンダーにセキュリティポリシーや脆弱性管理を丸投げしている病院の責任は非常に重いといわざるを得ない。

(中略)

そもそも、VPN装置が存在しなければ「閉域網」に穴は開いておらず、病院におけるランサムウェア事象は発生しなかったはずである。その意味で「閉域網に穴を開ける」VPN装置に関しては、主たる利用者であるベンダーが、率先して病院とセキュリティ対策について協議すべきであった。

(「ランサムウェア事案調査報告書について」P24から引用)

このレポートを読んだあなたは、VPN設置時の「覚悟」が何たるかを理解できたはずです。これを知ってしまった以上、動かないわけにはいかないでしょう。たくさん報道された徳島県つるぎ町立半田病院や大阪急性期・総合医療センターの報告書でも同様の指摘がありました。「閉域網に穴をあける」ことのリスクを、再度見直すべしというのが、このレポートの重要な指摘です。

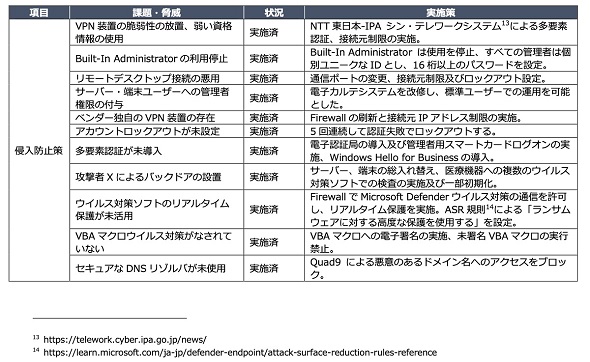

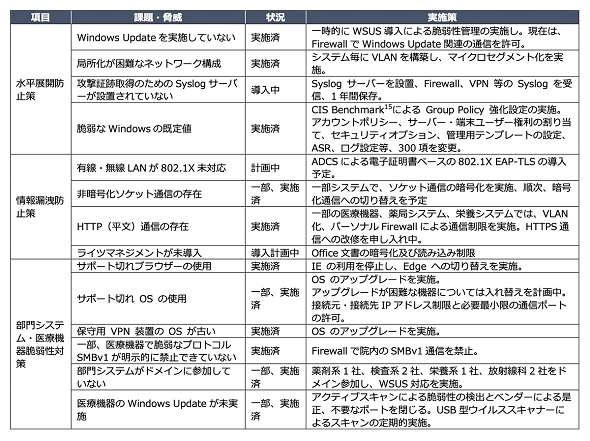

担当者必見、ランサムウェア被害後に講じた技術的対策

この他、多くの組織に役立つ情報として、報告書では同インシデント後に実施した対策がまとめられています。ランサムウェア被害後に講じた、侵入防止策や水平展開防止策、情報漏えい防止策、脆弱性対策が詳細に記載されています。ランサムウェア対策が不十分だと思う企業はぜひ、自組織でもできそうなことも取り入れていってください。

これらの中でも重要な対策は「管理者権限での稼働を禁止した」ことではないでしょうか。個人端末では、何となく管理者権限が付与されたまま使っている方も多いかと思います。しかし、業務で利用するPCやアカウントは、必要な場合を除き、標準ユーザーで利用することが必須です。今回の見直しでは、電子カルテシステムでは管理者権限を必要とするプログラムとなっていたとあり、それが悪用された結果、管理者権限によってEDR(Endpoint Detection and Response)/XDR(eXtended Detection and Response)が無効化される可能性が指摘されています。

多くの企業が、少ない予算の中で導入しているEDRはセキュリティの要ですが、運用に問題があると、管理者権限を利用し、セキュリティ機構そのものを無効にできてしまうということは、もう少し注目されてもいいと思っています。同報告書でも下記のような警鐘が鳴らされています。

EDRやXDR、UTM/次世代ファイアウォールの導入に当たっては、その効果を無効化もしくはバイパスする設定について、ベンダーに確認の上、確実な是正措置を講じるとともに、上記対策を実施の上で導入し、多層防御の一環として位置付けることを強く推奨する。

(「ランサムウェア事案調査報告書について」P29から引用)

同レポートでは加えて、医療情報システムでは管理者権限を付与することが半ば常態化しており、業界全体での見直しが必須だとしています。しかし果たしてそれは医療業界に限ったことなのでしょうか。新システムの導入時には、一般ユーザー権限での利用ができるかどうかという点をチェック事項として用意し、管理者権限が必要な理由も問い合わせなくてはなりません。そのときの反応が、ベンダーにおけるセキュリティ意識をチェックするポイントになるかもしれません。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散