多要素認証突破も当たり前 今話題のリアルタイムフィッシングとは?:半径300メートルのIT

国内でのフィッシング被害が激化する中、多要素認証を突破する攻撃も登場しています。こうした高度な攻撃に対処するには個人を含めた組織全体でセキュリティリテラシーを向上させる必要があります。ではそのためにはどうすればいいのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

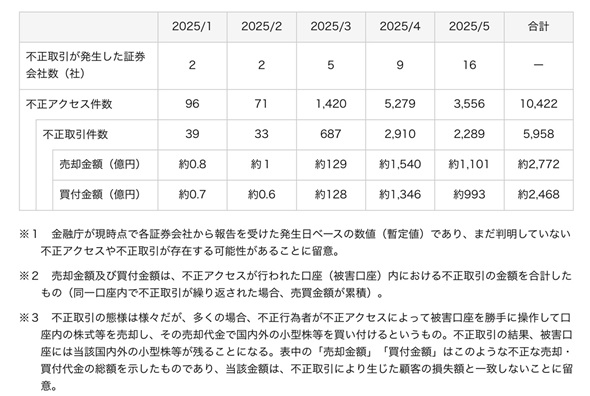

「もう知っている」という方もいるかもしれませんが、金融庁が2025年6月5日に更新した注意喚起によると、証券会社の不正アクセス/不正取引の同年5月の金額は、売却金額が約1101億円と引き続きとんでもない額になっています。同年2月までの数字との差を考えると、正に日本のオンライン証券口座が狙われていることがはっきり分かります。この先にいるのは「個人」であり、国民全員がサイバー脅威に脅かされているという事実が浮かび上がります。

不正アクセス対策といえば、これまでも「多要素認証を利用せよ」と推奨されていました。しかし既に必須化が進められている個人向けオンライン証券においても、被害が止まらない模様です。

多要素認証突破も当たり前 今話題のリアルタイムフィッシングとは?

トレンドマイクロは2025年6月26日、最新の情報をブログで公開しました。多要素認証を持ってしても、証券会社の口座乗っ取りが止まらないという内容です。

この背景にあるのは「リアルタイムフィッシング」と呼ばれる手法です。多要素認証では、SMSなどで送られてくるワンタイムパスワードを入力する必要があります。利用者のパスワードといった記憶情報と、利用者が持つデバイスでしか受け取れない所持情報(あるいはそれを見るためにロック解除に使う生体情報)を確認することで、複数の要素から本人を認証する仕組みです。

しかしリアルタイムフィッシングでは、ワンタイムパスワードをもフィッシングのページで盗み出し、裏で攻撃者が正規のWebサイトにそのワンタイムパスワードを本人に代わって入力することで、不正ログインが可能になります。この手法も今や一般的となっており、ワンタイムパスワードを使った多要素認証はもはや完全な対策とは言えなくなってしまいました。

トレンドマイクロのブログでは、国内の著名なオンライン証券のフィッシングサイトの一例が掲載されています。通常はログインのタイミングでは聞かれることのない取引パスワードも入力させようとしており、この時点で気が付くようにも思えます。しかし既にフィッシングサイトにだまされている人が、その後の指示にだまされてしまう可能性は非常に高いと思います。ましてやそのフィッシングサイトに至るまでに、事細かに書かれた“警告”にだまされていたり、巧妙な語り口で電話説明をされていたとしたら、多少の違和感はあっても言われるがままにだまされてしまうでしょう。

トレンドマイクロはブログ内では「複数のフィッシングキットが『日本の証券口座』を狙っており、その標的となっているのは『一般の利用者』だ」と説明されています。正にここが問題であり、これまでセキュリティに興味のなかった人であっても、そうも言っていられなくなったというのが本音です。

では、いかにこれまで蚊帳の外だった人に今を伝えるか。それが筆者自身の課題だと感じています。

会社全体でセキュリティを底上げするにはどうすればいい?

蚊帳の外だった人に仲間になってもらいたい……それはとても傲慢な考え方のようにも思えます。もはやセキュリティ識者でもいつだまされるか分かりません(もちろん、筆者も自信がなくなっています)。先日、紹介した『だます技術』という書籍は大変有用ですが、恐らく、そこにすら載っていない新たな手法で欺こうとしてくる可能性もあるでしょう。今回のコラムも「分かっている人から分かっていない人へ」ではなく「自信がない人が集まって、少しでもいい方向へ」と考えています。少なくとも、一人でいるよりは安心できるはずですから。

情報処理推進機構(IPA)から「情報セキュリティ10大脅威 2025」解説書の個人編が公開されました。個人編では10の脅威の順位にとらわれず、どの脅威も等しく“脅威”であるとしています。この中でもフィッシングをはじめとする脅威への対策がまとめられているので、不安を解消するための第一歩としても有効でしょう。

情報セキュリティ10大脅威の解説書では、個人編だけでなく組織編も用意されています。この連載は“エンタープライズ”とあるように、どちらかというと組織に向けたメディアではあります。その場所でなぜ個人を対象とした話をしているのかといえば、筆者自身は個人・組織も、それほど変わりがないからだと考えています。

従業員はセキュリティ担当の指示の下、ある程度ガードレールのようなものがあらかじめ存在している中、セキュリティ対策を進められます。そのため、組織に属する方が考える必要のあることは、例えば「何か不審なことがあればどこに報告すべきか」といった運用も含め、組織を前提とした内容になっているでしょう。とはいえ、従業員である皆さんも、家に帰れば「個人」です。

そして今、従業員のセキュリティリテラシーをどう向上するかが課題になっています。これに関してはいくらCBT研修を充実させたとしても、受け身である以上、うまくいきようがないとも思います。

一方、個人を狙う脅威は恐ろしいほどに増えています。その手法に対応するには、ある程度の知識が必要であり、やはり個人のセキュリティリテラシーが重要な課題となります。ただ、「個人が持つ資産が狙われている」となれば、面倒臭かったとしても、やらならないと感じてもらえるのではないでしょうか。

最近は、SNSでも不正アクセス被害が大きな話題となっています。もし皆さんがこれを見聞きしたら、ぜひ周りの皆さんにも「何かがおかしいことが起きている」と、少し話題にしてみてください。もちろんその段階では推測を含めず、適切に怖がるというリテラシーが必要なのですが、このコラムをご覧の読者であればきっとそこはクリアしていると信じています。そういう情報があれば、多くの人が「今何か緊急だという話が来ても、それは詐欺かも」と思えるかもしれません。その一言こそ、多くの人のリテラシーを変える可能性のある、われわれができる第一歩でしょう。

前回紹介した書籍のまとめでも、犯罪者が駆使する手口としては以下の4つがまとめられていました。

- 本物と錯覚させる

- ウマい話でひきつける

- 話術と仕掛けで信用させる

- 考えられない状況に陥れる

フィッシングサイトでID/パスワードを入力すれば、多要素認証を含めてそこから先に引き止められる要素がありません。であれば、やはりそのID/パスワードを入れる前に「それが本物かどうか」「話がウマすぎないか」「そこに至るまでの話術が自然すぎないか」「冷静に考えられていたかどうか」を振り返るしかありません。そのためには私たちは団結し、そうしたことを気軽に話し合える関係を事前に作っておく必要があるはずです。

個人のセキュリティ向上は組織のセキュリティリテラシー向上につながる唯一の手法だと筆者は考えています。そのために何ができるか、組織のトップの方々にも考えていただければ幸いです。

関連記事

富士通PCの一部モデルで起動不能の不具合 海外研究者が原因を分析

富士通PCの一部モデルで起動不能の不具合 海外研究者が原因を分析

富士通はWindows 10の定例アップデート後に自社製の一部デスクトップPCおよびPCワークステーションで起動不能になる不具合を確認した。対象は2015〜2018年販売のモデルで、該当のWindows Updateの配信を停止している。 Microsoft 365、セキュリティ強化で旧式認証を遮断へ 2025年7月から適用

Microsoft 365、セキュリティ強化で旧式認証を遮断へ 2025年7月から適用

Microsoftは2025年7月から、Microsoft 365においてRPSやFPRPCといった旧式認証方式を遮断し、サードパーティー製アプリのアクセス制御も強化すると発表した。組織への影響はどのくらいあるのか。 病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

医療業界におけるランサムウェア被害が度々世間を騒がせている。調査報告書では基本的な対策ができていないケースが目立つが、この背景にあるものは何か。本連載は業界構造を深堀し、「カネ」「ヒト」などの観点からその真因を探る。 “ヒトとカネ”の壁を越えろ ないない尽くしでもできるランサムウェア対策

“ヒトとカネ”の壁を越えろ ないない尽くしでもできるランサムウェア対策

ランサムウェア被害が増加する中、企業は限られた予算やリソースを活用し、これに対抗する策を講じる必要があります。まず初めに何から取り組むべきでしょうか。事例を交えてデータ保護の観点からランサムウェア対策を掘り下げます。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」