中国拠点を踏み台にマルウェア侵入 三菱電機、不正アクセス事件の詳細を明らかに(1/2 ページ)

三菱電機が第三者による不正アクセスを受け、個人情報や防衛関連情報が流出した可能性がある問題で、同社は2月12日、調査を通じて判明した攻撃の詳細を発表した。従来のウイルス対策製品では検出が難しい「ファイルレスマルウェア」による攻撃で、攻撃者は同社の中国拠点を踏み台に社内ネットワークに侵入したとしている。

三菱電機では2019年6月、Windowsの正規ツール「PowerShell」を悪用したマルウェアによる攻撃を受け、約8000人の個人情報や企業機密に不正アクセスをされた。流出した可能性のある情報のほとんどは三菱電機の技術資料や受注状況といった社内向け資料だとしているが、中には防衛省が「注意情報」と定める機密もあった。

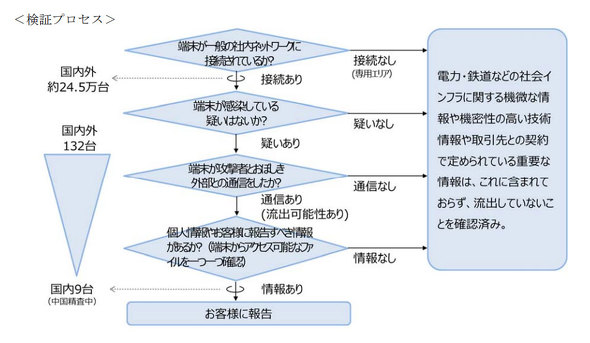

同社が社内ネットワークにつながっている約24万5000台の端末全てを対象に調査したところ、感染の疑いがある端末が日本と中国の拠点で132台見つかった。そのうち日本にある9台では個人情報などの重要情報を扱っていた。中国拠点の端末からは機密性の高い情報は流出していないとしている。

三菱電機はすでに、関連する取引先や個人情報が流出した可能性のある約8000人への報告を終えているという。

攻撃にはファイルレスマルウェアが使われた

三菱電機が社内の端末で最初に不審な挙動を見つけたのは19年6月28日。各端末に導入しているウイルス対策ソフトが不審な通信を検知した。7月8日には、PowerShellのファイル名がWebブラウザソフトの名前に書き換えられ、マルウェアが実行されていると分かった。

見つかったマルウェアは、攻撃対象の端末に不正なプログラムをインストールせず、OSがもともと持っている機能を悪用して攻撃するタイプのファイルレスマルウェア。通常のマルウェアとは異なり、攻撃の跡が残りにくく、従来のウイルス対策システムでは検知が難しい。

三菱電機は7月10日、グループ全体の社内ネットワークに接続している全端末を調査。PowerShellが書き換えられた端末が複数あると分かった。17日には不正な通信先を特定して通信を遮断。それ以降の不正アクセスは確認されていないという。

8月1日には問題があった端末の詳細な解析を始めた。サーバに残されたログデータと通信状況を突き合わせるなど調査を進め、29日には脆弱性対策情報をまとめたデータベースを運営しているJPCERT コーディネーションセンター(JPCERT/CC)に、マルウェアの情報や不正な通信先のアドレス情報を報告した。

8月31日以降は、マルウェアに感染した疑いのある端末からアクセスできる状態にあったファイルの洗い出しを行い、流出した可能性のあるファイルの特定を進めた。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR