フィッシング/詐欺メールの脅威とその対策:企業責任としてのフィッシング対策(1/4 ページ)

フィッシングをはじめとする詐欺メールは企業ネットワークにもさまざまな悪影響を及ぼす。これまで提案されてきたいくつかの対策とその限界について見てみよう。

N+I NETWORK Guide 2005年7月号よりの転載です

送信者を偽る詐称メールによるフィッシング(phishing)は、国内でも金銭的な被害が発生するなど、看過できない状況となってきた。詐欺メール対策は、社員を守るために企業のとるべき防衛策の1つととらえてよいだろう。

有効な対策として、S/MIMEによる電子署名のソリューションがすでに提案されているが、エンドツーエンドで対応が必要で導入時のエンドユーザー側の負荷が高く、電子証明書のコストがかかるなど、課題も多い。そこで今後有望視されている手法が、送信ドメイン認証だ。大手のISP事業者でも実装が始まった送信ドメイン認証技術によるフィッシング/詐欺メール対策について、導入方法や運用面の注意も含め、数回に分けて解説する。

| ||||||||

迷惑メールの現状

迷惑メールがテレビのニュース番組でも取り上げられるほど一般的な問題になったのは、それほど最近のことではない。しかし、このところのフィッシングメール騒動やボットネット(*1)の存在など、その手口はますます巧妙化、悪質化している。一方、防ぐ側でも、統計学に基づくスパムフィルタや、「送信ドメイン認証」「Outbound Port 25番ブロック」(*2)などのような対策が登場し、新しい局面を迎えつつある。

中でも送信ドメイン認証は、スパム対策の切り札として異例のスピードで標準の策定やプログラムの開発が行われている。日本では、PRAに関する騒動で送信ドメイン認証の普及が止まってしまったかのようにメディア上で扱われているが、海外(主に米国)では大手ISPやフリーメールのプロバイダーが実際に導入・運用しており、着実に普及し始めている。

電子メールは、企業においても重要なインフラの1つであり、自社の情報を外部に発信するメディアの1つにもなっている。ISPや大手のフリーメールサービスプロバイダーが次々と送信ドメイン認証の運用を開始している中で、企業のメールシステムは送信ドメイン認証にどのように取り組んでいけばよいのだろうか。

送信ドメイン認証の説明に入る前に、まずスパム対策についての基本的な事柄や現在の状況のおさらいをしておこう。

ますます深刻になる詐欺メール被害

スパムとは、依頼したわけでもないのに大量に送られてくる迷惑メールのことを指す。より正確に、「UBE(Unsolicited Bulk Email)」や「UCE(Unsolicited Commercial Email)」などと呼ばれることもある。スパムが問題になり始めたのは最近のことではないが、インターネットの普及とともに被害が拡大している。スパム送信者のほとんどが、メールの送信者情報に送信者本人とはまったく関係のないアドレスを使ってスパムを送信する。これは、送信元を追跡できないようにするためである。つまり、スパムのほとんどが送信者を偽った詐欺メールなのである。

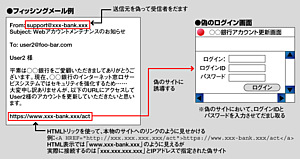

最近では、大手金融機関やクレジットカード会社をかたったメールによるフィッシングが話題になった。スパムは送信元を追跡できないようにするため送信者を詐称したが、フィッシングでは詐欺行為を行うため、本来の送信者とは異なるアドレスを使ってメールを送信する。フィッシングとは、電子メールを使った「振り込め詐欺」のようなもので(図1)、送信元を詐称して、あたかも銀行やカード会社から送られてきたように見せかけ、やはり偽のWebサイトに誘導してパスワードや暗証番号などの情報を盗み取る行為である。迷惑メールは単に迷惑なだけでなく、詐欺などの犯罪の道具となってきているのだ。

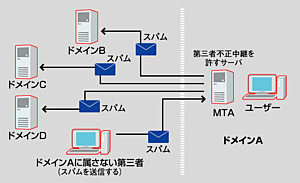

スパムが初めて大きく問題になったとき、インターネットでは公開したメールサーバに外部の人間がアクセスすることについて、まだあまり気にしていなかった。そのため、多くのメールサーバでいわゆる第三者不正中継(図2)が可能で、まったく関係のない人間がいつの間にか自社のメールサーバを使ってスパムを送信していた(スパムの踏み台になっていた)などということが、ひんぱんに起きていた。また、それがスパム送信の代表的な手段でもあった。

スパムを送信してくるメールサーバをリストしたDNSブラックホールリストも運用され始め、それによってスパムの踏み台になったメールサーバがリストに載り、正当なユーザーが送信したメールまでもが受信拒否されてしまうという問題も起こった。

*1 ボットネット botnet。IRCなどを使ってPCを外部から操作・悪用することを目的としたプログラムをボット(bot)という。ボットネットは、ボットに感染したゾンビPCの集合体を指す。

*2 Outbound Port 25番ブロック 迷惑メールの送信や第三者中継による悪質な行為を防ぐための対策の1つ。25番ポートを遮断し、587番ポートを利用してSMTP AUTHで認証する仕組みにより、正規のユーザーだけが送信できるようにする。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見