外部と内部、両面からの脅威に効くSELinux(1/2 ページ)

前回、SELinuxは「とりあえず使う」だけでも効果があるという話をしました。今回は、「どういった場所に使うべきか、どのような効果を期待できるのか」についてお話したいと思います。

前回、SELinuxは「とりあえず使う」だけでも効果があり、それはそれほど難しいことではない、というお話をしました。今回は、「どういった場所に使うべきか、どのような効果を期待できるのか」についてお話したいと思います。

SELinuxの使いどころ

前回「本来強固に守るべき場所」というあいまいな表現をしました。多くの読者の方々には思いつくサーバが幾つかあると思いますが、実際に幾つか例を挙げましょう。ポイントとしては、外部から攻撃を受けやすい場所と、内部から攻撃を受けやすい場所です。

外部から攻撃を受けやすい場所──DMZ上のサーバ

多くの組織では、DMZ上に外部向けメールサーバやWebサーバ、DNSサーバを置いているでしょう。これらのサーバは、組織外からアクセス可能で、外部から最も攻撃を受けやすい場所です。

最近はあまりニュースになりませんが、Webサーバのコンテンツ改ざんがなくなったわけではありません(参考:日本のWEB改ざん状況)。また、外部向けメールサーバは、設定を改ざんされ、SPAMメールの温床にされる恐れもあります。さらに、DNSサーバについては、再帰検索の仕組みを利用したDDoSに悪用されることがニュースになりました。これは、DNSサーバの設定が関連していたのですが、その設定が改ざんされてしまうと問題です。

もちろん、DMZ上のサーバに対しては、ファイアウオールでのポート制御や、IDS/IDP、各サーバを別々のマシンに配置するなど、既にさまざまな対策を講じていることでしょう。しかし、攻撃の受けやすさを考えれば、対策し過ぎることはありません。SELinuxを利用したからといって、すべての攻撃に100%対策できる訳ではありませんが、SELinuxのアクセス制御によって、被害を最小限に抑える効果があります。

DMZ上のサーバにSELinuxを使うとメリットも

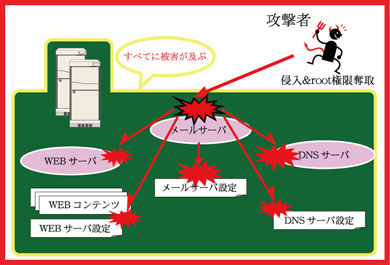

これまでは、セキュリティを最優先に考えた場合、Web/メール/DNSサーバは、別々のマシンに配置すべきでした。これは、いずれかのサーバアプリケーションに脆弱性があってroot権限を奪われた場合を考慮し、被害を最小限に抑える必要があったからです(図1)。

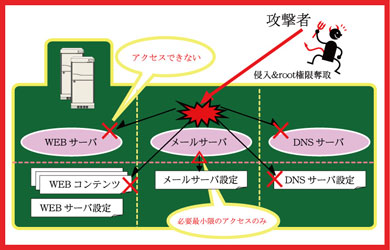

しかし、SELinuxはそれ自体で被害を最小限に抑えることができます。このため、別々のマシンに配置した場合と同等以上のセキュリティを確保しつつ、1台のサーバに集約できます(図2)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは