Black Hat USA 2007:閉幕リポート

Black Hat USA 2007のカンファレンス会場にはいままでとは何か異なる雰囲気が漂っていたという印象を、わたしはいまだ感じ続けている。

Black Hat USA 2007は、かなり速いテンポで進行していたものの、内容的には楽しくかつ有益なものであった。今回特に目についたのは、セキュリティがビッグビジネスになるというデモンストレーションである。ホールには、ビジネスチャンスをうかがう新顔と古顔のベンダーが入り交じっていた。そうしたこともあって、今年のカンファレンス会場にはいままでとは何か異なる雰囲気が漂っていたという印象を、わたしはいまだ感じ続けている。

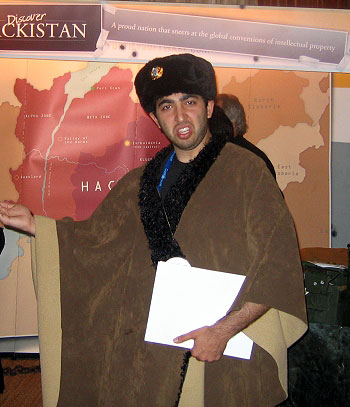

その元凶は木曜日夜に開催されたPwnie Awardsのせいなのかもしれない。あるいはセッションとセッションの間にホールを行き来していた面子のせいなのかもしれない。あるいは、本イベントにて疑問の余地なく最大の人気を博していたブースであるHackistanのコサックのせいなのかもしれない。このハッカーは、群衆をFortify Softwareのスタンドから遠ざけ、映画『Borat』を彷彿とさせる言葉巧みな口調でHackistanのフリーマップなるものを提供していたのであるが、その実態は何も入っていない白いフォルダなのであり、それを手に入れるには社会保障番号を提示する必要があって、それ以外ならカメラかラップトップと交換というシステムであった。

Arbor Securityの主催で優勝賞金500ドルが提供されるThe Third Annual Black Hat No Limit Hold 'Em Poker Tournamentについては、開催1週間前から参加申し込み者の行列ができていた。わたしもスタート当時に顔を出してみたが、ここはどのテーブルも空席ゼロという盛況ぶりであった。

わたしが見た限り、ほとんどすべてのセッションは満員状態で人が溢れていた。モーレ氏およびバルスミス氏のプレゼンテーションによるTactical Exploitationもそうしたセッションの1つである。同じくセイガー氏によるNSA関連の講演も満員であったが、モーレ氏とバルスミス氏のところほどの鮨詰め状態ではなかった。2日目の閉会間際に多くの聴衆が口にしていたのがIron Chef Black Hatに関する話題であり、これは2人のハッカーが特定アプリケーションをターゲットにしてどちらが多くの脆弱点を見つけ出せるかを競い合う“ハッカーの鉄人”競技なのだが、わたしは会場に足を踏み入れる前に参加を断念していた。わたしが実際に傍聴して印象を受けたのはルイ・ミーラス氏によるハードウェアハッキングに関する講演で、同氏はプレゼンテーションの実行後にKensington Wireless Presenterを素材にした見事なデモンストレーションを行っていた。

読者諸兄は、プレゼン用のワイヤレスデバイスにハッキングを仕掛けて何が面白いのかと感じられるかもしれない。実際問題として、ワイヤレスプレゼンタにハッキングしてくる物好きを想像するのは、かなり困難であろう。だが、こういう事態を想像したらどうだろうか。ワイヤレスキーボードも同様の手口で乗っ取ることが可能であり、それはあらゆるタイプのホームセキュリティ用システムにも当てはまる話であると。確かに装置が異なれば必要な操作も異なるだろうが、基本的なコンセプト自体に大差はなく、そうしたデバイスの持つ重要度については論を待たないはずだ。

今回のBlack Hatsで目についたのはマスコミ関係者の数の多さであり、実際プレスルームも終日混雑していた。例えば木曜日の朝のプレスルームでわたしの隣のテーブルに陣取っていたのは、この業界ではFuzzy Gopherという名前でも知られ、「The CyberSpeak Podcast」の共同司会者を務めるオビエ・キャロル氏であった。その際に断片的にわたしの耳に入ってきたのが、Z-Phoneのプレゼンテーションを担当したフィル・ジマーマン氏との会話である。オビエ氏は以前にOSIのエージェントとして働いており、ペンタゴン関連のサイバー攻撃や殺人事件など、あらゆる問題を扱ってきた経験があるそうだ。

カンファレンス2日目の朝食時にわたしと同席していたのは、NovellのDistinguished EngineerとしてNetwareとSUSE Linuxのセキュリティ設計者を務めるタミー、Microsoftのシニアプログラムマネジャーとしてネットワーキングを扱っているライアン、EMCのセキュリティ設計者の某氏、CA(Computer Associates)でネットワークセキュリティを扱っている某氏という顔ぶれであった。

その際の話のネタとして取り上げられたのは、最初がセキュリティ関連の話題で、その次がソフトウェア開発全般にまつわる話題であった。例えばブッダ氏なるスーパープログラマーの記述するコードが崇め奉られているとして、その理由をつらつら考えてみると、そうした人物が高名を博しているという以外の理由が見あたらないという話である。そのほかに話し込んだのはクオリティコードの構築法であったが、これはセキュリティやクオリティという観点からではなく、製品化までの時間をどう短縮するかという話の流れからであった。Ryanが指摘していたのは、スーパーコーダーと呼ばれるコード開発者が短時間で記述するファンクショナルコードは、多くのケースにおいて実際の製品環境で長命を保つクオリティではないということである。また、メンテナンス専門のコード開発者と新規開発だけを手掛けるコード開発者との間に横たわる目に見えない境界線や、両者のキャリア形成の問題についても話が及んだ。この雑談に参加したメンバーはいずれ劣らぬ興味深い話題の持ち主であり、わたしたちがテーブルを離れたのは、よほど忍耐強い給仕スタッフであってもとうの昔にしびれを切らせたであろう後になっていたが、わたし個人としては、企業世界で行われるプログラミングの裏表を余すことなく語った1時間のセッションに引き込まれていたかのような充実感を満喫することができた。

今回のBlack Hatに参加するに当たって、わたしは1つの明確な疑問を抱いていた。それは、米国政府御用たちの悪玉ハッカーの役割は誰が受け持っているのだろうか、というものである。結局この疑問は解消されないままになっているのだが、今回のカンファレンス参加以前よりもこの問題に対する理解は深まっているような気がしている。Black HatにせよDefconにせよ政府の安全保障関係者が毎年多数参加してはいるが、そうした人々が具体的にどのような活動をしているかを一般人に分かる言葉で語ってくれる場合は、いつも決まって犯罪者がコンピュータを不正に利用することを防止しているという説明に始終するだけで、例えばHackistanの防衛システムに侵入しているといったことに言及することはないのである。

わたしに言わせれば、NSAが日常的によそのコンピュータシステムに侵入して情報収集をしていることは周知の事実であるのだが、国防総省がBlackwaterなどの民間軍事会社にイラクの軍事活動や治安維持業務を委託しているように、その他多くの政府機関も同様の情報収集活動を世界各国のコンサルタント業者に委託しているのではないかとわたしは疑っているのである。この件に関して何かの意見をお持ちの方がおられたら、わたしあてにぜひとも御一報いただきたい。

いずれにせよBlack Hat 2007は閉幕を迎えた。次に開催されるイベントとしてはDefconが待ちかまえている。

関連記事

- SNSの脆弱性、ハッカーカンファレンスで公表

Black HatとDEFCONでは、MySpaceのゼロデイの脆弱性や公衆無線LANに接続しているコンピュータに侵入する方法のプレゼンテーションが行われた。 - ハッカーコンベンション開幕、注目の話題は?

今年ターゲットとして注目されているのは、iPhone、ソーシャルネットワーキングサービス(SNS)、VoIPソフト、MicrosoftのWindows Vistaなどだ。

Copyright © 2010 OSDN Corporation, All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

The man from Hackistan

The man from Hackistan