標的型攻撃に備えよ! ただし抜本対策は見つからず(後編):Next Wave(2/2 ページ)

危険なのはダークサイドに堕ちたジェダイ

ただし、個人の適性やモラルのバランスも大切という同氏は、高度なセキュリティ知識を持ったまま社会に出て、何かのきっかけで恨みを持つようになったりすると非常に危険だと指摘する。標的型攻撃ツールの作者も高度な知識はあるものの、社会や組織に対して恨みを持つ人物と考えられるため、正しい人格や責任感の強い人材をセキュリティの専門家に教育するべきだという。ジェダイの最も恐れるのはダークサイドに堕ちた有能なジェダイ、というわけだ。

「インシデントレスポンス体制がない企業は、アンチウイルス製品やスパム対策製品を導入して満足してしまっているが、新種のマルウェアは日々発生している現状からも、インシデントは必ず起ることを前提に考えるべき。事後対策が可能な体制がないことで被害が拡大している」(門林氏)

そんな分析の一方で、「標的型攻撃には事前の対策は無効とあきらめるばかりではなく、やれることはある」というのが、JPCERT/CCの早期警戒グループで情報セキュリティアナリストを務める小宮山功一朗氏の論点だ。

対策は3つあるという。1つは、攻撃とそうでないものを判別する技術的な方策。具体的には、受信側のメールサーバでメールの送信ドメインを検証する送信ドメイン認証、S/MIMEやPGPによるデジタル署名の活用、拡張子による添付ファイルの制限など。また、メールの送信元アドレスの偽装を防止する技術のSPF(Sender Policy Framework)などを複合的に用いる対策も有効だという。

2つ目は、それでも攻撃を受けた場合の被害を最小限に留める仕組み。例えば、MOICE(Office 2003のファイルをOffice 2007のOpen XMLフォーマットに変換して攻撃コードを取り除くツール)を利用したオフィス文書の無害化、Windows Vistaなど最新のプログラムの利用、ファイルを開く専用マシンの設置、通信の監視・認証プロキシの利用などである。

3つ目は、ユーザー教育。ユーザー一人ひとりが攻撃に気づき、危険を避けて情報を報告・共有するために、集合研修、Eラーニングなどで不審なメールの見分け方を学ぶことが有効だという。また、ITセキュリティ予防接種も有効となる。

このITセキュリティ予防接種とは、JPCERT/CCが実施するエンドユーザーを対象にした標的型攻撃対策訓練のことで、不審メールを模した無害なメールを対象者に送信し、適切な取り扱いを行えるかを確認するもの。常に狙われているという現実感をつかんでもらい、組織としてインシデントレスポンス体制が確立されているかを確認することが目的としている。

体験が抗体になるITセキュリティ予防接種

具体的には、メール文面の設定やリハーサルの後、ユーザーへ怪しいメールの条件や取るべき対応、問い合わせ窓口などの事前教育を行い、約2週間の間隔を空けて2度の予防接種を行う。それでメールを開いた人に対しては警告と指導を行うという。

実際に横浜市役所で実施したケースでは、1度目の開封者は146人(対象者は482人)で約30%だった。2回目の開封者は110人となり23%に改善した。その後のアンケートでは危険を理解するなどの意識変化を認識した人は73%だったという。

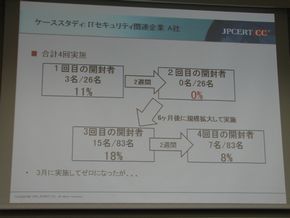

また、セキュリティ関連企業のケースでは、合計4回の予防接種を実施。1回目の開封者は26人中3人(11%)だったが、2回目での開封者は0人となったが、半年後に実施した3回目では83人中15人(18%)に増加してしまったという。平均して約1割の人が開封してしまう傾向が見られた。

「経験が最も有効な予防対策になる」という小宮山氏は、ITセキュリティ予防接種は低コストでセキュリティインシデントの実体験が実施でき、教育における効果測定も可能になると話す。また、ユーザーのセキュリティや社内ルールに対する意識変化も促すこともできるというから、インシデントレスポンス体制の構築が難しい中小企業などには有効だろう。ただし、事例にもあるように、教育効果の持続時間や訓練慣れの問題、さらには実際の業務への影響などが課題として残っている。

救えるところを救うしかない

標的型攻撃の目的や経済モデルは明確ではない。攻撃者もダークネットワークやテロリストグループともいわれ、通貨価値の差を利用した収益や、換金が容易なRMT(リアルマネートレーディング)でゲームの高額アカウントが狙いとも予想されている。

このようなソーシャルエンジニアリングに対して被害をゼロにすることは不可能であり、社会的に許容できる範囲まで線引きして救えるところを救うしかない、というのが複数の専門家の意見として挙げられた。ペーパーレス化が進み、データの価値が高まっている現在、人・システムとも脆弱性を可能な限りカバーしていく施策が求められている。

関連記事

標的型攻撃に備えよ! ただし抜本対策は見つからず

標的型攻撃に備えよ! ただし抜本対策は見つからず

2008年から標的型攻撃が急増し、一般企業においても深刻な脅威となりつつある中で、その手法や目的などが十分に分析されておらず、今はまだ有効な対策が講じられていない状況だ。今回は情報セキュリティの専門家による脅威の分析と施策の一端を紹介する。- 標的型攻撃には不必要なTCPポートをふさいで対処 IPA

不正なPDFファイルを利用した標的型攻撃が多発

不正なPDFファイルを利用した標的型攻撃が多発

SANSはAdobe Reader 8.1.2へのアップデートを強く勧告している。 SNS標的にしたマルウェア攻撃が相次ぐ

SNS標的にしたマルウェア攻撃が相次ぐ

米人気SNSのFacebookを狙ったマルウェアが新たに出現した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 「プロセスマイニング」が社内システムのポテンシャルを引き出す理由

- 「SAPのUXをガラッと変える」 AIアシスタントJouleの全体像とは?

- “生成AI依存”が問題になり始めている 活用できないどころか顧客離れになるかも?

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- 検出回避を狙う攻撃者の動きは加速、防御者がやるべきことは Mandiantが調査を公開

「予防接種は低コストでインシデントの実体験ができ有効な事前対策になる」と話すJPCERT/CCの小宮山功一朗氏

「予防接種は低コストでインシデントの実体験ができ有効な事前対策になる」と話すJPCERT/CCの小宮山功一朗氏