煩悩108……、セキュリティ更新106……:TechNetブロガーの視点

マイクロソフトは今年、100件以上のセキュリティ情報をリリースしました。100件を超えたのは2000年以来。同社のセキュリティレスポンスチームによると、主な原因は「脆弱性研究技術の進歩によって、以前は見つかっていなかった新手法が見つかっているから」だそうです。

(このコンテンツはTechNet Blog「日本のセキュリティチーム」からの転載です。エントリーはこちら。なお、記事内容はすべて筆者の個人的な見解であり、筆者が勤務する企業の立場、戦略、意見等を代表するものではありません)

皆さん、こんにちは。セキュリティレスポンスチームです。

年の瀬が近づき、バタバタと忙しい日を過ごされていることと思います。私たちセキュリティレスポンスチームも、12月のビッグリリースを終え、ようやく落ち着けるかな? (落ち着きたいな)、というところです。ここで、ちょっと今年のリリースを振り返ってみます。

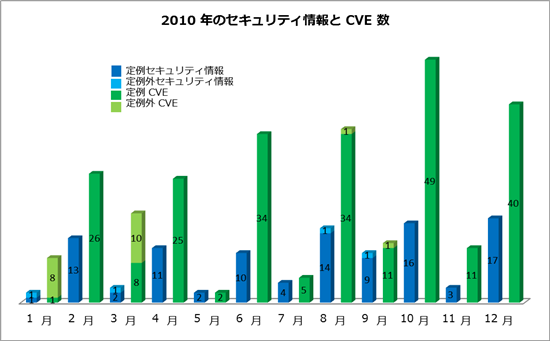

それにしても今年はたくさん出ました。100件を超えたのは2000年以来です。本当に慌ただしい1年だった気がします。今年6月のCVE(共通脆弱性識別子:Common Vulnerabilities and Exposures)34件、8月の月例セキュリティ情報14件、10月の月例セキュリティ情報16件、CVE49件と、リリース数および対応CVE数は記録更新を重ね、12月には最後の記録更新(セキュリティ情報17件)で締めくくりました。定例外リリースも4件、MS10-002(IE)、MS10-018(IE)、MS10-046(Shell)、およびMS10-070(ASP.NET)があり、今年1年で実に265件の固有の脆弱性(=CVE)に対応したことになります。この12月について言うと、今年新たに確認されたDLL Preloadingの脆弱性リモート攻撃手法に対応したものや、Stuxnetが悪用していた脆弱性のうち、最後まで残っていたタスクスケジューラの脆弱性も解決しました。

……とここまで書いて、なんだかあまりいい印象を与えていないような気がしたのでちゃんと説明します。この増加傾向は、マイクロソフト製品がより脆弱になっているというのではなく、むしろ製品自体は堅牢になってきているのですが、サポートしている製品の増加や対処すべきシステムの多様化に加え、脆弱性研究技術の進歩により、以前は見つかっていなかった新手法が出現してきていることが主な原因と考えられます。

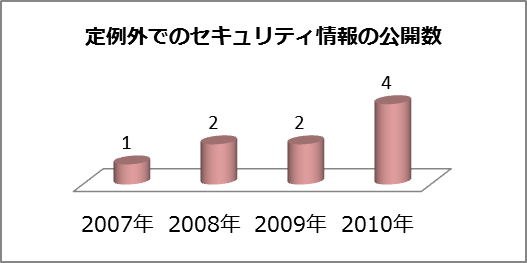

マイクロソフトの努力としては、2000年では、1つのセキュリティ情報で対応するCVEの数はおおむね1件が多かったのですが、今年は106件で265CVEに対応するというように、1つのセキュリティ情報でできるだけ多くのCVEに対応するようにしています。それから、前述のように、今年は4件の定例外リリースをしており、ゼロデイ(ゼロデイ攻撃:ソフトウェアの脆弱性に対する更新プログラムが世に公開されるより前に、その脆弱性を悪用した攻撃が実行されたり、悪用するプログラムが出現すること。更新プログラムの公開日を1日目と数え、それ以前に攻撃が始まるという意味でゼロデイと呼ばれている)が増えている印象もありますが、業界の協力体制を強化した協調的な脆弱性の報告の率は80%と、依然として高い率を保っており、ほとんどの脆弱性については世間に広く公開される前に対応ができています。

また、Microsoft Active Protections Program(MAPP)という業界の別の協力体制プログラムもあり、主要なセキュリティベンダー(ウイルス対策ソフト、IDS/IPS)に未公開の脆弱性の詳細情報をあらかじめ提供して、ジェネリック定義ファイルの作成ができるよう協力しています。これにより、セキュリティ更新が出るまでの間でも、ウイルス対策ソフトの定義ファイルがきちんと更新されていれば悪用を防ぐことができます。

時代は変わり、攻撃手法や種類も進化を遂げる中、マイクロソフトはお客様保護のため積極的に対応を続けています、というのは引き続きのマイクロソフトのメッセージです。皆さんも、大切な資産を悪用から守るため、できるだけセキュリティ更新の適用は行ってくださいね(大半のホームユーザーは自動更新で透過的にセキュリティ更新が適用されるので安心です)。

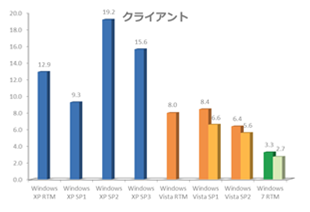

いろいろ書きましたが、最後に、より新しいOS/SPは、古い製品より安全になっていることを裏付けるデータを紹介して終わりにしたいと思います。下図は2010年10月に公開したセキュリティ・インテリジェンス・レポート(SIR)第9版からの抜粋ですが、MSRT(Malicious Software Removal Tool:悪意あるソフトウェアの削除ツール)の実行数1000回ごとに駆除されたコンピュータ台数を製品バージョンごとに出しています。

例えば、Windows XP SP3では15.6台のコンピュータで駆除が行われたのに対し、Windows 7では3.3台という具合です。この場合、Windows XP SP3ユーザーの方がWindows 7ユーザーより約4.7倍多くマルウェアに感染していると言えます(データは正規化されていて、コンピュータの市場台数による影響は受けません)。このデータでは、サーバ/クライアント製品に一貫して、新しい製品はより感染率が低くより安全であることを示していると思います。このSIRはマルウェア(ウイルスやワーム)や、脆弱性、インターネット上の攻撃実態を詳細に分析したレポートで、半期毎に出しています。難しい話が書かれているわけではなく、最新の環境に投資することの正当性を証明するデータが詰まっているので、ご興味があればぜひご一読ください。

さてさて……本当に今年はビッグリリースでした。でも、決してマイクロソフト製品が脆弱になったわけではないこと、より新しい製品は脆弱性も少なくより安全に運用していただけること、マイクロソフトは確実なお客様の保護のためこれからも努めていくことを改めて強調し、締めくくりたいと思います。

まだ2週間ありますが、年の瀬には108の煩悩を除夜の鐘で振り払い、フレッシュな気持ちで新年を迎えたいですね。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

引用:SIRv9「2Q10 にオペレーティング システムごとのMSRTの実行数1000回ごとに駆除されたコンピューター数」より。2本柱があるものは、右が64ビット

引用:SIRv9「2Q10 にオペレーティング システムごとのMSRTの実行数1000回ごとに駆除されたコンピューター数」より。2本柱があるものは、右が64ビット