マカフィー、サーバOSの深部で動作するrootkit対策を発表

インテルと共同開発した「McAfee Deep Defender」がInto Xeon E3/E5/E7シリーズおよびWindows Server 2008 R2に対応。サーバOSの深部で動作するrootkitの検知や駆除が可能になる。

マカフィーは7月30日、rootkit対策のためのエンドポイントセキュリティ製品の最新版「McAfee Deep Defender v1.6」を発表した。サーバのOSの深部で動作するrootkitの検知や駆除が可能になった。

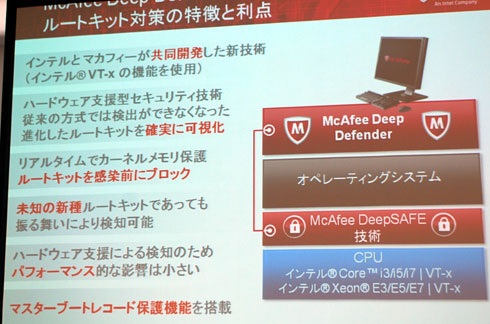

Deep Defenderはインテルと共同開発したもので、インテルのCore i3/i5/i7シリーズプロセッサのチップセットに組み込まれた「McAfee DeepSAFE」技術を用い、振る舞い検知機構によってOSのカーネル部やマスターブートレコード(MBR)で動作するrootkitの検知、駆除、感染防止を図る。

rootkitは、OSのroot権限を取得してあらゆる領域にアクセスできてしまうプログラムで、最近はサイバー攻撃者がマルウェアの存在をセキュリティソフトから隠す目的で不正利用するケースがほとんど。従来はOSより上のアプリケーション層で動作するものが多く、セキュリティソフトで検知できたが、近年のものはカーネルやMBRで動作するために、従来型のセキュリティソフトでは検知できないとされる。

最新版ではXeon E3/E5/E7シリーズプロセッサと第4世代Core iシリーズ、Windows Server 2008 R2 SP1(64ビット)、Windows 8に対応。また、BIOSとMBRの整合性監視も可能になり、rootkitがコンピュータの深部のデータを不正に改ざんするなどの脅威を防ぐようにした。

1ライセンスあたりの税別販売価格は11〜25ライセンスの購入で4070円、1万ライセンス以上の購入で1340円。法人向け統合型エンドポイント製品群「McAfee Complete Endpoint Protection Suite」にも同梱される。

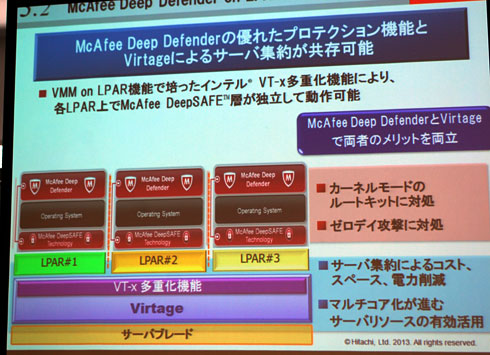

Deep Defender v1.6は上述の対応環境で動作する物理サーバへの適用を推奨しており、「ファイルサーバなど多くのサーバマシンをrootkitから保護していけるようになる」(プロダクトマーケティング部の松久育紀氏)という。Deep Defenderはインテルの仮想化支援機構「VT-x」を使用しているため、現行版では多数の仮想マシンを稼働させているサーバではパフォーマンス低下などを招く恐れがある。

この点について、既に日立製作所がβテストを実施。同社では統合サービスプラットフォーム「BladeSymphony」のBS2000およびBS500サーバと論理分割機構「Virtage」、VT-xの多重化機能を用いて検証し、論理的に分割された各ゲストマシンの環境において、Deep DefenderがゲストOSに侵入したrootkitの検出、駆除に成功したことを確認している。「I/O Intensiveにおいて若干のパフォーマンス低下が確認されており、次期バージョン以降でこの課題を克服し、クラウド環境などへの対応を実現したい」(ITプラットフォーム事業本部開発統括本部の芳野泰成氏)という。

マカフィー プロダクトマーケティング部のブルース・スネル氏は、カーネルやMBRで動作するrootkitの脅威の一例に、2013年3月に韓国の金融機関やテレビ局で発生したシステム障害事件があると説明。同社が米軍の依頼で調査した結果、この攻撃は韓国内の米軍と韓国の主要機関を狙ったスパイ活動を含むサイバー攻撃で、2009年から継続していることが分かったという。2009年7月に米韓で発生したサービス妨害(DoS)攻撃なども、これに関連するものだと結論付けている。

同氏は、「4年半におよぶ攻撃ではサーバが狙われが、従来型のセキュリティ対策ではマルウェアを発見できなかったことになるため、新しい対策のアプローチが必要になるだろう」と述べた。

関連記事

- マカフィー、インテルと開発した新世代IPSを正式発表

- ハードウェア支援型のPCセキュリティ、マカフィーとインテルが共同開発製品を発売

- rootkitの封じ込めを狙うインテル・マカフィーの新技術

- 起動妨害マルウェアも排除、McAfeeが推進するIntelとのハードウェア支援型セキュリティ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

McAfee Deep Defenderの動作イメージ

McAfee Deep Defenderの動作イメージ 日立ではマルチテナントの仮想サーバ環境での検証を実施

日立ではマルチテナントの仮想サーバ環境での検証を実施 マカフィーの調査によれば韓国のシステムダウン事件ではrootkitの暗躍が疑われる

マカフィーの調査によれば韓国のシステムダウン事件ではrootkitの暗躍が疑われる