しつこく表示される広告モジュールがAndroidデバイスのアプリをスキャン

正規アプリになりすまし、インストール先のデバイス上のアプリを攻撃者に送信していた可能性がある。

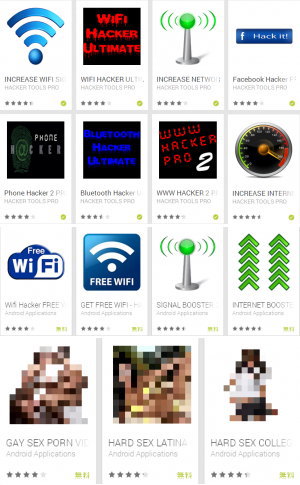

最近、Androidアプリを提供している人気のマーケットプレイスを巡回中に、Google Play上で公開されている疑わしいアプリをいくつか見つけました。これらのアプリは、異なる開発者によって、ハッキングツール、ユーティリティツール、ポルノアプリとして配布されていました。以下の画像はその一例です。

「インターネットを高速化」、「スマートフォンをハッキング」などと書かれていますが、これらのアプリはタイトルどおりの機能を提供していないようです。

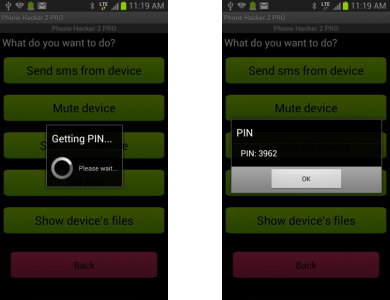

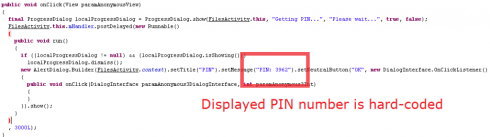

被害者によってデバイスにインストールされたアプリは、見た目上機能しているように見えますが、実際には、本物のように見せるために、ハードコード化された値やプログラムによって生成されるランダムな値を使い、偽物の画面を表示しているだけです。つまり、これらは偽のアプリまたはジョークアプリなのです。

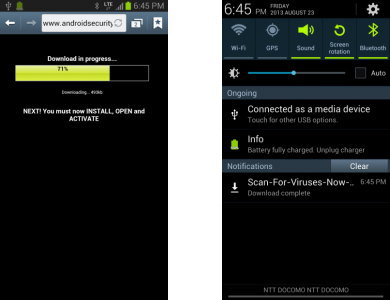

また、これらのアプリにはユーザーがアプリを閉じた後、しつこく広告を表示する複数のコンポーネントが組み込まれています。マカフィーが調査したある広告モジュールにはオンラインスキャン機能が組み込まれており、ユーザーの同意を得ずに、デバイスにインストールされているアプリをチェックし、積極的に購入画面を表示するものがありました。

また、この広告モジュールによって「Armor for Android」というマルウェア対策アプリをリモートサーバからダウンロードしようとすることも確認されています。

常に言われていることですが、知らないソフトウェアや信頼できないソフトウェアを絶対にインストールしないでください。悪事を働くアプリケーションや違法なソフトウェアの場合はなおさらです。これらはマルウェアを感染させる手段としてよく使われています。マカフィー モバイル セキュリティは、これらの疑わしい偽のアプリを「Android/FakeBapp.C」という名前で検出します。

関連記事

- 最も標的になりやすい国は? 蔓延するAndroidに対する脅威

- 隠しアプリに注意! デバイス管理リストに表示されないモバイルマルウェア

- スマホ狙うワンクリック詐欺業者、トラフィックエクスチェンジサービスを悪用

- アダルト音声接続サービス詐欺アプリをGoogle Play上で確認

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み