脆弱性攻撃の対策に工夫を――2014年上半期の脅威から読み解く傾向は?

IBMが東京のセキュリティ監視センターで観測した脅威動向によれば、脆弱性発覚から攻撃までの期間が短くなり、対応に要するスピード感が重要になっている。

日本IBMは8月27日、東京の「IBMセキュリティー・オペレーション・センター」(SOC)で2014年上半期に観測した国内企業でのセキュリティ脅威動向に関する報告書を公開した。期間中はシステムやソフトウェアなどの脆弱性を突く攻撃が目立ち、脆弱性対策の重要性が高まっていると指摘する。

報告書で取り上げられたポイントは(1)ドライブ・バイ・ダウンロード攻撃、(2)Heartbleed問題、(3)Apache Strutsの脆弱性悪用攻撃――の3点。

期間中に観測されたドライブ・バイ・ダウンロード攻撃は1409件で、2013年下半期の1922件から減少した。特にWebサイトの改ざん被害が多発した2月と3月、また、コンテンツ配信ネットワーク(CDN)に対するサイバー攻撃が発覚した5月に集中した(同社では改ざんされたWebサイト閲覧者のコンピュータにマルウェアが侵入した時点で「攻撃成功」と定義している)。

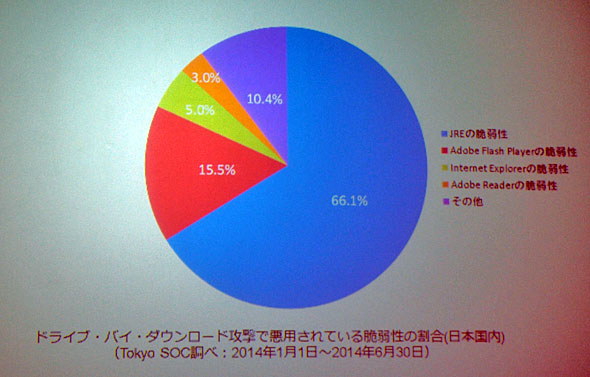

悪用される脆弱性は、JREが全体の66.1%を占めるが、2013年下半期から2割ほど低下した。一方Adobe Flash Playerが15.5%、Internet Explorer(IE)が5.0%になり、それぞれ割合が増加した。攻撃では複数製品の脆弱性が悪用されるケースが一般的であるものの、IEは2、3月のWebサイト改ざん攻撃、Flash Playerは5月のCDNに対する攻撃の影響でそれぞれ割合が高まったという。特に企業のクライアントPCでは21.9%ではこれらの攻撃によって、マルウェアの侵入が検知された。

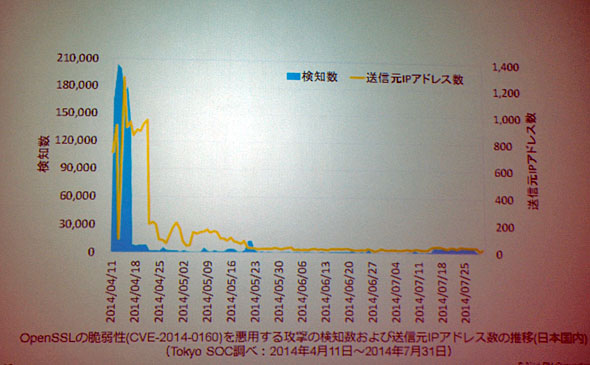

OpenSSLの脆弱性を悪用する「Heartbleed問題」は、この問題に関連するとみられる通信が脆弱性発覚から1週間で100万件以上も観測された。通信の発信元は米国と英国、中国の3カ国で全体の9割近くを占めている。これらの通信には、セキュリティ研究者がHeartbleedの問題を抱えるシステムを把握する目的でリモートからスキャンを行ったものが含まれるものの、サイバー攻撃者が攻撃対象を探索目的で行っているものがかなりの割合を占めるとみられている。

Heartbleed問題と同じく4月に発覚したApache Strutsの脆弱性(CVE-2014-0094など)を突く攻撃は、Heartbleed問題とは対照的に、限定的な範囲にとどまった。しかし、既知の脆弱性を突く攻撃が複数の企業で継続的に検知されている状況だという。

同社チーフ・セキュリティー・アナリストの井上博文氏は、ドライブ・バイ・ダウンロード攻撃について「マルウェアがダウンロードされてしまった組織では製品の脆弱性対策を適切に実施できていないか、難しい状況にある」と指摘する。Heartbleed問題では発覚直後に攻撃が横行しているなど、「脆弱性対策にスピードが要求されつつある」という。

脆弱性対策では、これまでソフトウェアなどの自動更新機能を有効にすることが推奨されてきた。しかし、期間中にはベンダーのパッチ配布サービスや自動更新機能を悪用してマルウェアを拡散させる攻撃が発生。セキュリティ対策における自動更新機能の有効性が脅かされている。

井上氏は、「個人ユーザーはベンダーの仕組みに依存せざるを得ず、今後も更新機能に頼るしかない」と話す。企業では少なくとも検証環境を保有しているのであれば、パッチ適用での影響を見極めてから対応がとれる。「その際にはIPSの仮想パッチ機能で攻撃を遮断できるようにしておくなど、複数の対策手段を講じておくべき」と井上氏はアドバイスする。

また、システムの状況を関してマルウェア感染などのセキュリティインシデントを迅速に検知し、すぐに対処できる体制を整備しておくことも求められるという。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

ドライブ・バイ・ダウンロード攻撃で悪用された脆弱性の割合

ドライブ・バイ・ダウンロード攻撃で悪用された脆弱性の割合 Heartbleed問題に関連する通信の検知状況

Heartbleed問題に関連する通信の検知状況