10000/TCPポートスキャンに警戒、bash脆弱性で「Webmin」が標的か

サーバ管理ソフト「Webmin」がデフォルトで使用している10000番ポートを狙ったスキャンが続き、JPCERT/CCでは注意を呼び掛けている。

» 2014年10月10日 12時00分 公開

[ITmedia]

JPCERT コーディネーションセンター(JPCERT/CC)は10月10日、10000/TCPポートへのスキャンが9月下旬から増加しているとして注意を呼び掛けた。10000/TCPポートはサーバ管理ソフトの「Webmin」がデフォルトで使用している。Webminはシェル「bash」の脆弱性(通称ShellShock)の影響を受けるため、ポートスキャンは脆弱性の悪用を狙う可能性が高いようだ。

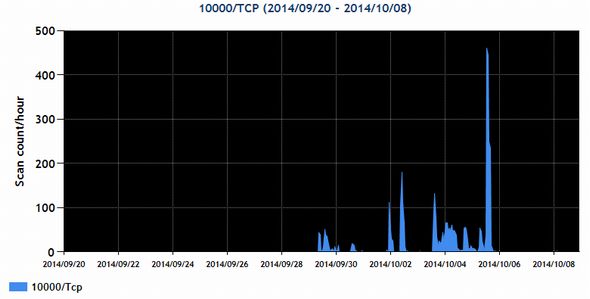

JPCERT/CCの定点観測システム「TSUBAME」では、9月29日頃から10000/TCPポートへのスキャンが観測され、10月5日前後に急増した。10日現在も継続しているという。同様の兆候は警察庁の観測で確認されていた。

未対策のサーバが攻撃に遭えば不正に操作されるなどの恐れがあり、さらに第三者に対する攻撃の踏み台にされてしまうなど可能性がある。

ShellShockの影響はWebmin 1.700以前のバージョンが受け、脆弱性を解決したバージョンの1.710が既に公開されている。JPCERT/CCは十分なテストを行い、WebminとGNU bashでの修正済みバージョンの適用を検討してほしいと呼び掛けている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

あなたにおすすめの記事PR

TSUBAME TCP 10000番ポート指定グラフ(9月20日〜10月8日)

TSUBAME TCP 10000番ポート指定グラフ(9月20日〜10月8日)