新手の標的型メール、検出回避にWordの正規機能を悪用

Wordの標準機能を使って不正サイトに接続させる手口を使った標的型攻撃メールが見つかった。

» 2015年03月20日 19時35分 公開

[ITmedia]

トレンドマイクロは3月20日、Microsoft Office Wordの標準機能を巧妙に使う標的型攻撃メールを確認したと発表した。不正な点がほとんど見られず、検出が難しいという。

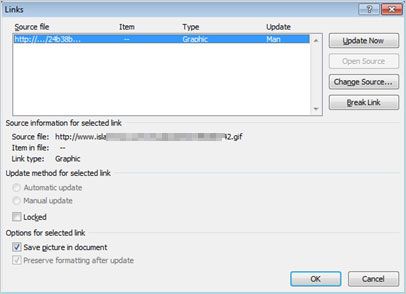

同社が匿名者から得たという標的型攻撃メールには、会計報告書などのファイル名が付いた3つのWordファイルが添付され、うち2つのファイルは裏側で外部の不正サイトと通信をしていた。しかし、解析では不正サイトへ接続するマクロや、脆弱性を悪用する点などは見当たらず、ファイル内の画像に挿入されたハイパーリンクから接続する仕組みであることが分かったという。

Wordは標準機能でファイルに画像を埋め込んだり、ローカルや外部のファイルに画像をリンクさせたりできる。攻撃者は標準機能を使ってファイルを細工し、受信者のコンピュータを不正サイトに接続させることを狙った可能性がある。

同社は、不正なマクロや脆弱性悪用などの不正な活動がファイル上で行われないため、ファイルベースの検出は難しいと指摘。初期設定でこれらの機能が有効になっており、ハイパーリンクも表示されないことから、ユーザーは気が付きにくいという。また接続先がブラックリストに登録された不正サイトであれば、コンピュータ側のセキュリティ機能でユーザーに警告できる可能性もあるが、登録がない場合は警告できない。

対策ついては、送信者が信頼できる相手かどうか必ず確認し、不正なURLをブロックしてネットワークを監視することが最善だとしている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

あなたにおすすめの記事PR

Wordの標準機能を使うことから検知が難しい(同)

Wordの標準機能を使うことから検知が難しい(同)