404応答にマルウェアへの命令を隠す攻撃手法を確認、ネットワーク監視で注意を

サイバー攻撃の新たな手口が確認され、警察庁が対策などをアドバイスしている。

» 2016年03月18日 11時16分 公開

[ITmedia]

警察庁は3月17日、サイバー攻撃者がHTTPステータスコードを偽装してマルウェアに指令する手口を確認したとして、特徴や対策情報を公開した。ネットワーク監視などの際に注意するよう呼び掛けている。

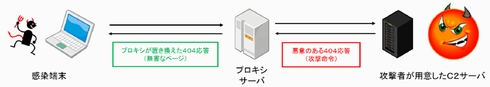

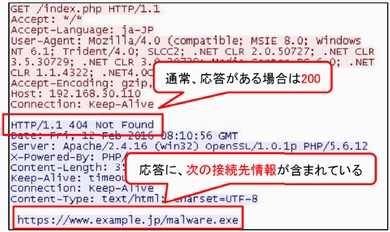

それによると、見つかった手口ではマルウェアが感染先の端末から攻撃者のC2(コマンド&コントロール)サーバへ接続した際に、サーバがHTTPステータスコード「404」を返す中に、別のC2サーバへ接続する命令を埋め込む。「404」は端末がリクエストしたファイルなどが接続先サーバに見つからない場合にサーバが返すコードであるため、ネットワーク監視時に接続が失敗したと誤認して、攻撃者の命令を見逃してしまう可能性がある。

警察庁は、ファイアウォールやプロキシサーバのログからマルウェアによる外部への通信を検出しようとする場合に、HTTPステータスコードが404などあっても接続の失敗と決め付けず、慎重に調べる必要があると解説する。

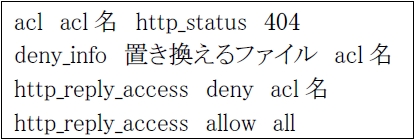

対策では、例えばプロキシサーバが特定のHTTPステータスコードでの応答を指定したファイルに置き換える機能の活用がある。これにより、HTTPステータスコードが偽装されたマルウェアとC2サーバの通信による攻撃を実質的に無害化させ、通信が失敗としたみなすことができるとしている。

関連記事

マルウェアの遠隔操作にDNS悪用の新たな手口、ラックが注意喚起

マルウェアの遠隔操作にDNS悪用の新たな手口、ラックが注意喚起

通常はHTTP(S)通信が悪用されるが、大手企業を中心にDNSプロトコルを使う手口が新たに確認された。企業の管理が手薄になっている場合も多く、確認が急がれる。 SIPサーバへの不審なアクセス、3年半で約6倍増に

SIPサーバへの不審なアクセス、3年半で約6倍増に

探索とみられるアクセスはポート5060/UDPを中心に幅広く行われ、警察庁はセキュリティ対策状況の再点検を呼び掛けている。 2015年のネット不正送金被害は過去最悪に、対策未実施口座が7割も

2015年のネット不正送金被害は過去最悪に、対策未実施口座が7割も

被害件数は2014年より減少したものの、被害額は約30億7300万円と過去最悪になった。 MicrosoftのOWAを悪用する新手の攻撃手法、セキュリティ企業が報告

MicrosoftのOWAを悪用する新手の攻撃手法、セキュリティ企業が報告

何者かがMicrosoftの「Outlook Web App」(OWA)を悪用して、ログイン情報を盗んだりバックドアを通じて被害者の環境にアクセスしたりできる状態を確立していた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 結局、M365 Copilotって元取れるの? グループ9000人に導入した住友商事に聞いた

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「SaaSの死」論議の本質はどこにある? Salesforceの取り組みから探る

- 能登の総合病院は「1000台規模の“遅いVDI”」をどう解消したのか?

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 106カ国2516の標的をClaude Codeなどで偵察 FortiGate狙う攻撃が判明

- AIエージェントの乱立、コロコロ変わる規制 2026年「AIトレンド4選」を紹介

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

あなたにおすすめの記事PR

squidで設定する例(同)

squidで設定する例(同)