標的型攻撃で最も盗まれるのはメール情報、LinkedInで社内の人間関係も把握

実際の標的型攻撃では知的財産よりも、攻撃者が標的にした組織の人間関係を把握できる情報が盗まれているという。

セキュリティ企業のファイア・アイは9月29日、2015年に同社が日本を含むアジア太平洋地域で対応を支援した標的型攻撃事件に関する分析結果を発表した。攻撃では標的にされた組織の人間関係が把握されてしまうメールなどの情報が最も多く盗まれているという。

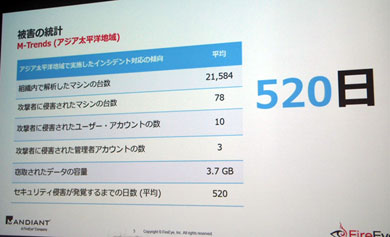

それによると、同社はインシデント(事件や事故)あたり平均2万1584台ものコンピュータを解析しており、攻撃者に侵害されるコンピュータは同78台に上る。ユーザーアカウントの侵害は同10件、管理者アカウントは3件だった。攻撃によって盗まれるデータ量は3.7GBに達し、こうした侵害が判明するまで520日を要したとしている。

この状況を解説した執行役 副社長の岩間優仁氏によれば、企業や組織に侵入したマルウェアが攻撃者と通信を開始し、それが発覚するまでに要した平均日数は、北米地域などでは146日と、アジア太平洋地域よりも大幅に短い。また、発覚した経緯は55%が外部からの指摘によるもの、45%が内部で検知されたものだった。内部検知の世界平均は53%だったことから、アジア太平洋地域では内部検知の取り組みも遅れているとした。

攻撃者が実際に企業や組織から盗み出した情報の内訳は、メールが40%と最も多く、ITシステムインフラに関する情報、個人情報、研究開発・機密情報はそれぞれ20%だった。

岩間氏は、「標的型攻撃では研究開発・機密情報ばかり盗まれると思われがちだが、それらを盗んだところで攻撃者は使えない。研究開発・機密情報を利用するために、それらの情報が生まれた組織内部の過程や人間関係などを把握する目的でメール情報を盗む」と話す。

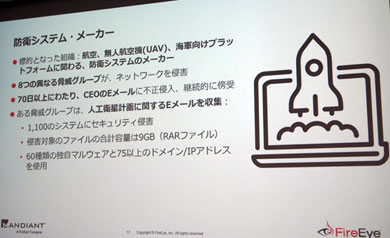

同社では、こうした標的型攻撃を疑似的に実行することで企業や組織のセキュリティリスクなどを洗い出すサービスを提供しており、北米地域で人気があるという。

岩間氏によれば、疑似攻撃によるセキュリティ診断を希望したシリコンバレーが本社の大手IT企業の場合、まずファイア・アイの専門家がLinkedInを使って公開情報をもとにIT企業の組織体制と人間関係を把握。次にこの企業のIT部門の人間になりすまして全社員にフィッシングメールを送信した。

このメールでは、パスワードの強度テスト参加者にiPhone 6sをプレゼントするというIT部門の社内通知を装う内容で作成しており、600人の社員のうち400人がメールの内容を信じて自身の認証情報を送信したという。ここまでに要した時間はわずか23時間だったとしている。

このケースではソーシャルメディアでの情報発信が標的型攻撃のリスクになることが分かるという。しかし、ソーシャルメディアは有用な情報発信での手段でも一律に禁止することは難しく、セキュリティリスクの低くする観点からソーシャルメディアの利用方法を見直すなど、基本的なセキュリティ対策の強化につなげられるという。

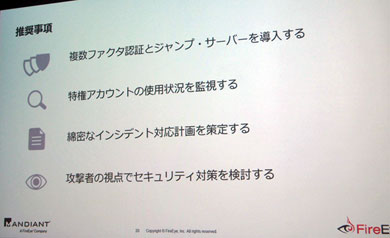

岩間氏は、「ツールや技術を利用するセキュリティ対策は重要だが、攻撃を仕掛けるのは人間であり、攻撃者がどのような手口を用いるのかという視点からも対策を講じてほしい」とアドバイスしている。

関連記事

ランサムウェア「Locky」の感染メール、日本の病院も狙って大量流通

ランサムウェア「Locky」の感染メール、日本の病院も狙って大量流通

ランサムウェアに感染させる目的で、「docm」形式の文書を添付した電子メールが日米を中心に大量に出回っている。特に病院などのヘルスケア業界が狙われているという。 日本人が標的のマルウェア出現、工業大学の研究室を名乗るファイルで遠隔操作

日本人が標的のマルウェア出現、工業大学の研究室を名乗るファイルで遠隔操作

感染のきっかけとなるファイルには、関東の工業大学の研究室に関連するおとり文書が使われているという。 大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

話題のマルウェア「PlugX」について、セキュリティベンダーのファイア・アイが解説。昨今は個人情報を狙う巧妙な標的型攻撃が増えており、それを100%防ぐ方法はないという。だからこそ、感染前提の対策が必要であると強調した。 サイバー攻撃者は侵入から2年の間に何をしていたか――調査で分かること

サイバー攻撃者は侵入から2年の間に何をしていたか――調査で分かること

情報漏えい事故を調査すると、攻撃者はたいぶ前から侵入していた――インデント対応における調査からはこうした事実が分かるケースが多いという。実際のインシデント調査事例と対応でのポイントを専門家に聞く。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは