IPA確認の標的型メールは1年半ぶり100件超、「攻撃者X」の活動再び?

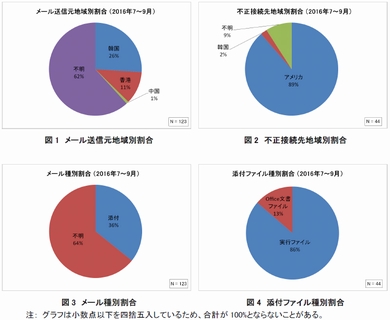

確認された攻撃メールは、四半期ベースでは2015年4月以降に20〜30件程度で推移していたが、2016年7月〜9月期は123件と急増している。

情報処理推進機構(IPA)は10月28日、重要インフラ業界との間でサイバー攻撃などの情報を共有する「サイバー情報共有イニシアティブ」(J-CSIP)の2016年7月〜9月の運用状況を発表した。確認された標的型攻撃メールは123件と、約1年半ぶりに100件を超えた。

同四半期でJ-CSIP参加組織からIPAに提供された情報は218件で、前四半期の1818件から減少した。前四半期は一時的に大量の「ばらまき型メール」が報告(1584件)されたため、実質的な変動は小さいという。IPAから参加組織へ提供・共有された情報は32件だった。

IPAに提供された218件の情報のうち、IPAが標的型攻撃メールとみなしたものは123件あった。2015年4月以降は20〜30件程度で推移しており、四半期ベースで100件を超えるのは、2014年4月のJ-CSIP運用開始移行で3回目になる。

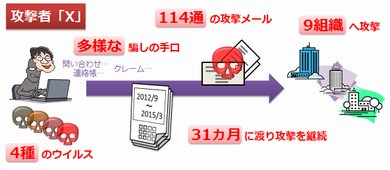

IPAによると、数件を除く大半の標的型攻撃メールの特徴に、同機構が2014年に名付けた「攻撃者X」との関連性がみられる。「攻撃者X」は同一の攻撃者もしくは攻撃グループとされ、以前には2012年9月から少なくとも2015年3月までの31カ月間にわたって、国内組織に標的型攻撃メールを送信し続けていたとIPAでは分析。「攻撃者X」が活動を再び活発化させた可能性があり、攻撃メールには以下の特徴があったという。

- メールに添付された「rar」形式の圧縮ファイルにパスワードが設定され、メールの本文中に解凍パスワードが記載されていた

- 理由は不明だが、同様にメール本文に解凍パスワードが示されていながら、パスワードが設定されていないzip形式の圧縮ファイルが添付されていた事例もあった

- 実行形式ファイルのほか、悪意のあるOffice文書ファイルが添付されるケースもあり、マクロ機能を悪用するものと2015年に修正されたOfficeの脆弱性を悪用するものがあった

123件のうち118件のメールは国内ドメインのフリーメールサービスが使用されていた

IPAでは対策として、マクロ悪用型攻撃では安易にマクロ機能を有効化しないよう注意喚起すること、脆弱性悪用では修正プログラムの適用で最新状態を保つことが重要とし、フリーメールを使う手口には、メールサーバで件名や本文に警告を付与して、受信者に注意を促すなどの方法をアドバイスしている。

同四半期中にはガス業界から新たに15組織が参加し、J-CSIP全体では82組織が参加する規模に拡大した。またIPAは、J-CSIPに参加していない21組織(企業8社、大学7校、研究開発2組織、その他4組織)に対しても標的型攻撃メールが送信されたと可能性からのべ31回の注意喚起を行ったといい、これら組織で53通の攻撃メールが確認された。

注意喚起によって攻撃メールへの迅速な対応や、J-CISPで把握しきれない情報の共有などの成果があったといい、IPAは「CSIRTやそれに準ずる体制がある組織では迅速に連絡できたものの、担当者への連絡に時間を要するケースもあり、情報セキュリティに関する外部からの連絡を受ける窓口や、組織内で連絡経路などを定めておいてほしい」と述べている。

関連記事

1818件の攻撃メールの中に35件の標的型――2016年4〜6月期の動向

1818件の攻撃メールの中に35件の標的型――2016年4〜6月期の動向

企業が受信した攻撃メールの大半は無差別に狙うばらまき型だったものの、35件の標的型が確認された。セキュリティシステムの検知を逃れる細工も確認されている。 サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

IPAや業界グループがサイバー攻撃情報を共有する「J-CSIP」では2015年10月〜12月に700件以上の情報が提供され、同年7月〜9月期の88件から大幅に増加した。 企業への標的型攻撃、31カ月続くケースも

企業への標的型攻撃、31カ月続くケースも

重要企業に対する標的型サイバー攻撃では特定の攻撃者が長期にわたってしつこく攻撃している実態が分かった。 IPA、標的型サイバー攻撃対策の新部隊を正式発足 国家防衛の一翼に

IPA、標的型サイバー攻撃対策の新部隊を正式発足 国家防衛の一翼に

標的型サイバー攻撃に狙われた官民の組織に対する早期支援にあたり、連鎖型攻撃の遮断に注力する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説