Androidマルウェア「Gooligan」横行、100万超のGoogleアカウントに不正アクセス

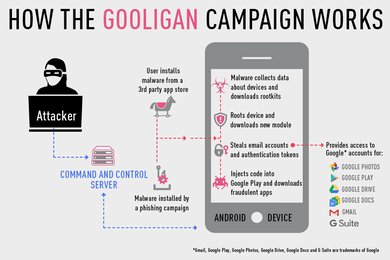

Gooligan感染するとAndroid端末のroot権限を取得されて認証トークンを盗まれ、Google PlayやGmailなどの主要Googleアカウントに不正アクセスされる恐れがある。

セキュリティ企業のCheck Point Software Technologiesは11月30日、Androidマルウェア「Gooligan」を仕込んだアプリがサードパーティーのアプリストアなどを通じて出回り、100万以上のGoogleアカウントが不正アクセスの被害に遭っていることが分かったと伝えた。被害に遭ったデバイスは1日に1万3000台のペースで増え続けているという。

Check Pointのブログによると、Gooliganには感染した端末のroot権限を取得して、認証トークンを盗み出す機能があることが判明。攻撃者にこのトークンを使われれば、Google PlayやGmail、Google Photos、Google Docs、G Suite、Google Driveなどの主要Googleアカウントに不正アクセスされる恐れがある。

今回不正アクセスの被害に遭った100万件のアカウントのうち、57%以上はアジアのユーザーのアカウントだった。GoogleではCheck Pointからの情報提供を受け、被害に遭ったアカウントへの通知や盗まれたトークンの無効化などの対策を勧めているという。

GooliganはAndroid 4(Jelly Bean、KitKat)と5(Lollipop)に感染する恐れがあるといい、両バージョンを合わせると現在使われているAndroidの74%を占める。

Check Pointの調査では、サードパーティーのAndroidアプリストアで正規のアプリに見せかけて提供されている数十本のアプリにGooliganのコードが仕込まれているのが見つかった。サードパーティーストアは正規のGoogle Playで販売されている有料アプリの無料版を入手できる場として魅力的に思えるかもしれないが、そうしたアプリのセキュリティは保証できないとCheck Pointは警告する。

また、攻撃者がフィッシング詐欺などの手口を使ってユーザーに不正なリンクをクリックさせ、感染アプリをインストールさせる可能性も指摘している。

Gooliganに感染すると、端末に関する情報が攻撃者の制御サーバに送信され、Android 4と5の複数の脆弱性を突いてrootkitがダウンロードされる。これら脆弱性の修正パッチはAndroidのバージョンによっては提供されていないことがあるほか、ユーザーがインストールしていない場合もある。

Android端末のroot権限を取得されれば、リモートの攻撃者が管理者権限でコマンドを実行できる状態になる。この状態でユーザーのGoogleメールアカウントや認証トークンの情報取得、Google Playからのアプリのインストールとレビュー評価の水増し、アドウェアのインストールといった攻撃が行われているという。

関連記事

画像でマルウェアに感染させる「ImageGate」攻撃、ランサムウェア拡散に使用か

画像でマルウェアに感染させる「ImageGate」攻撃、ランサムウェア拡散に使用か

攻撃者は悪質なコードを埋め込んだ画像をSNSなどにアップロードし、ユーザーに画像をダウンロードさせることでマルウェアに感染させるという。 ポケモンGOのガイドを装うマルウェアアプリ、Google Playで配信 不正にroot化

ポケモンGOのガイドを装うマルウェアアプリ、Google Playで配信 不正にroot化

Google Playストアで配信されていた「Guide for Pokemon Go」というアプリに、Androidのroot権限を取得するマルウェアが仕込まれていた。 中国の犯罪集団、Androidマルウェア「HummingBad」で荒稼ぎ

中国の犯罪集団、Androidマルウェア「HummingBad」で荒稼ぎ

中国の犯罪集団YingmobはHummingBadを利用して世界で1000万台のデバイスを操り、詐欺広告で月間30万ドルの利益を上げているという。 Androidのフルディスク暗号化が破られる恐れ、研究者が問題指摘

Androidのフルディスク暗号化が破られる恐れ、研究者が問題指摘

Qualcommのプロセッサを搭載したAndroid端末のセキュリティ機能「TrustZone」の脆弱性を突いて、フルディスク暗号化が破られる恐れがあるという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由