「それは神様のおかげです?」:女性システム管理者の憂鬱、番外編(1/4 ページ)

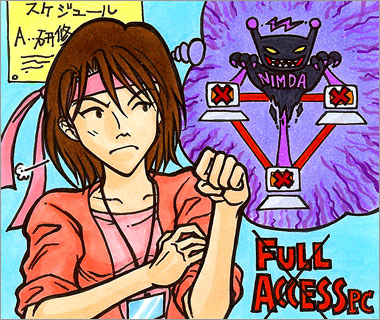

Nimdaの登場をきっかけにウイルス対策に真剣に向き合うことになったわたし。焦点を絞ったのは「いかに感染ルートを遮断するか」だった。

本記事の関連コンテンツは「年末緊急特番!ボットネット対策のすすめ」でご覧になれます。

ここ数年でウイルスの形態はがらりと様変わりした。

わたしがウイルス対策ソフトメーカーでユーザーサポートをしていた1990年代は、ファイル感染型ウイルスが大勢を占めていた。中でも最も恐れられていたのは、設定された日時にPCをフォーマットしてしまう破壊型ウイルスだった。データを消されてしまったユーザーの沈み込んだ声が、昨日のことのように思い出される。

そのころサポーターたちの間でわき上がっていたのが、「ウイルス作成者は、PCを壊して何が面白いのだろう」という至極当然の疑問だった。職人肌のクラッカーが世間に対して自分の影響力を誇示するため、というのが一般的な意見だった。

それから今日まで、システム管理者として日々PC管理に携わる立場となってから、明らかにウイルスの傾向がある方向へと進化している気配を感じている。すなわち、「壊す」のではなく「操る」ほうへ。ウイルスがその方向へと変化していく中でわたしが意識した対応は、「いかに感染ルートを遮断するか」だった。

それはNimdaから始まった

メール感染型ウイルスが隆盛を極めていたころ、突然降って沸いたかのように、新手の感染ルートによって爆発的被害をもたらすウイルスが出現した。Nimdaである。このウイルスはメール添付ファイルでの感染以外に、Internet Explorer(IE)のセキュリティホールを悪用し、さらにはネットワーク共有でも感染を拡大した。

Nimdaが発生した当時は、OSやIEの脆弱性という言葉自体、現在ほど一般的ではなかった。そのためわたしの会社でも、Nimdaが悪用するメールをプレビューしただけで添付ファイルが実行される「ダイレクトアクション」への対策が後手に回ってしまい、瞬く間にウイルス被害が拡大した。無防備に開放されていたネットワーク共有フォルダもこのワームの活動に拍車を掛け、わたしが管理していた拠点ではネットワークが終日完全な麻痺状態に陥ってしまうことに。

一度ドメインに侵入したNimdaの破壊力は思いのほか強烈で、メールサーバのウイルス対策が完了した後も、もう一人のシステム管理者A君と二人、来る日も来る日もウイルス感染PCの修復と脆弱性に対する修正プログラムの適用に明け暮れた。

この一連の騒動が収まったころ、A君は社外研修へ参加するため、一週間拠点を留守にすることになった。

その間、一人となったわたしの中にもやもやとした不安が湧き上がる。今後は、今回のようにネットワーク感染や脆弱性を悪用してPCに侵入し、感染を拡大したり、外部からそのPCを乗っ取ったりする新種ウイルスが増えてくるはずだ。

わたしには、PCを壊すよりも、自分の意のままにPCを操ることのほうが犯罪者心理に叶っているように思われた。その危険性を減らすためには、感染ルートを遮断するしかない。

全クライアントへのウイルス対策ソフトのインストールと最新定義ファイルの配信はシステム化されているが、新種のウイルスが発生した場合にはそれだけでは防ぎきれない。メールからの侵入対策は本社運用チームに任せるとして、拠点側で行える対策は今のうちに最優先でやってしまおう、他人を巻き込まずに面倒なことでもこつこつと行える一人の期間を利用して。

今回のウイルス騒ぎでは脆弱性とネットワーク共有というこれまでになかった盲点を突かれていた。脆弱性対策は、その時点では既に公開されていた修正プログラムを全PCに適用済みだったため、ネットワーク共有対策に的を絞ることにした。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?