法人口座を狙うボットネットのフィッシング詐欺:攻撃数の増減から分析

RSAによる観測でフィッシング詐欺攻撃が再び増加傾向にあることが判明した。犯罪集団によるボットネット利用の高度化が背景にあるという。

RSAセキュリティは3月27日、2月のフィッシング詐欺攻撃の実態リポートを発表した。昨年後半まで減少した攻撃件数が再び増加しているとして注意を呼び掛けている。

このリポートはフィッシング詐欺サイトの閉鎖や対策を行う「RSA Anti Fraud Command Center」が観測した攻撃と対策状況をまとめたもの。2月に観測した攻撃数は、前月比1501件増の9998件だった。過去1年間の推移では、昨年4月の1万5002件をピークに昨年8月の7099件まで減少したものの、9〜11月にかけて増加。昨年12月は8040件と再び大きく減少したが、1月以降増加している。

攻撃手法では、ボットネット「fast-flux」(43%)と正規サイトの改ざん(39%)が多数を占めた。同社では過去1年間に2回の大きな増減の変化があったことについて、フィッシング詐欺犯罪集団の通称「Rock Phish」が攻撃インフラに使用するボットネットを大規模に進化させたことが背景にあると指摘。

Rock Phishグループは2004年からフィッシング詐欺行為を始めたとみられ、同社では昨年観測した13万5000件以上のフィッシング攻撃の半数以上に同組織が関与したと推測。同組織は以前からボットネットを使用していたとみられるが、昨年8月にかけての最初の減少では複数ドメインで複数のIPアドレスを使い回すことができるfast-flux型のボットネット「Asprox」への切り替えによるものだという。さらに、昨年12月の2回目の減少では新たなfast-flux型ボットネット「MS-Redirect」(RSA内での通称)に移行したとRSAでは分析している。

fast-flux型のボットネットでは、スパム配信やフィッシング詐欺サイトをホスティングしているボットマシンのIPアドレスが変化するため、対策側が実際に攻撃を仕掛けているボットマシンを特定するのが困難になる。MS-Redirectは、対策側がWebブラウザでボットマシンにアクセスを試みると自動的にMicrosoftサイトに誘導する機能を備えた。

2回の攻撃数の減少では、Rock Phishが関与する割合が最も低い時で8%程度にまで下がったものの、2月は従来と同じ半数程度にまで回復した。Rock Phishが最近開設したフィッシング詐欺サイトでは、法人顧客向けのオンラインバンキングサービスをかたるものが増えているという。

こうしたサービスには固定のID・パスワードとワンタイムパスワードなどを併用する二要素認証が広く導入されているが、犯罪組織は二要素認証コードの悪用を狙っているといい、また、なりすましによって搾取できる収益も個人の銀行口座よりもはるかに大きいといったメリットがある。

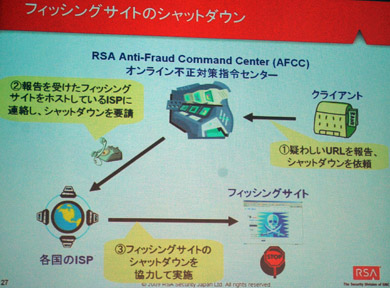

RSA Anti Fraud Command Centerでは、世界の主要なインターネットサービスプロバイダー(ISP)やドメインレジストラーとの提携を行い、フィッシング詐欺サイトを短時間で閉鎖させる取り組みを進めている。スパムなどを通じてフィッシング詐欺サイトを発見した場合、ホストティング元のISPに閉鎖を依頼することで数時間以内に対応できるようにしたほか、閉鎖が遅れる場合にはドメインレジストラーにとってフィッシング詐欺サイトのURLを無効にしているという。

また、MicrosoftやMozila FoundationなどWebブラウザ製品の提供元にも情報を提供。例えばInternet Explorer(IE) 7やIE 8にはフィッシング詐欺サイトの検出機能が搭載されているが、提供情報が短時間に反映され、ユーザーのフィッシング詐欺被害の拡大を抑止しているとRSAでは説明している。

フィッシング詐欺の標的となる企業は金融機関が大半だが、オンラインショッピングサイトやオークションサイト、クレジットカード情報を取り扱うサービスも標的となりつつあり、同社では閉鎖サービスなどの利用を呼び掛けている。

関連記事

Sony Ericssonをかたる偽メールが出回る

Sony Ericssonをかたる偽メールが出回る

偽メールは「賞金が当たりました」という文面で個人情報をだまし取ろうとする。 景気刺激策に便乗するフィッシング詐欺に注意

景気刺激策に便乗するフィッシング詐欺に注意

FTCやUS-SERTは、米政府の発表した景気刺激策に便乗する詐欺行為が増加しているとして警戒を呼び掛けた。 詐欺サイトの7割強が攻撃されたコンピュータに存在

詐欺サイトの7割強が攻撃されたコンピュータに存在

いったん攻撃に使われたマシンは、ほかの攻撃者にも狙われる確率が高くなるという。 URLを隠すフィッシング詐欺に注意、短縮サービスの悪用で

URLを隠すフィッシング詐欺に注意、短縮サービスの悪用で

長いURLを短縮できるサービスの「TinyURL」が、不正サイトのURLを隠す目的に利用されているという。 Yahoo! JAPANのユーザーIDを狙うフィッシングメールが出現

Yahoo! JAPANのユーザーIDを狙うフィッシングメールが出現

Yahoo! JAPANをかたるフィッシングメールが出回っているとして、フィッシング対策協議会は注意を呼び掛けた。電子メール本文に記載されているURLをクリックすると、Yahoo! JAPANのユーザーアカウントなどを抜き取る偽サイトにつながる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

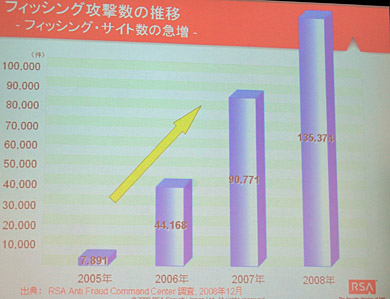

RSAが2008年までに確認したフィッシング詐欺サイト数の推移

RSAが2008年までに確認したフィッシング詐欺サイト数の推移 フィッシングサイトを閉鎖する仕組み

フィッシングサイトを閉鎖する仕組み