ISO/IEC15408認証取得製品を活用してよりセキュアな情報システムを:情報セキュリティを支える日立オープンミドルウェア(1/2 ページ)

ITシステムとネットワークを数々の脅威から守り、安心・安全な社会を実現する「情報セキュリティ」の確保が重要な課題となっている。日立オープンミドルウェアはこの課題に対してどのような答えを出しているのか、日立製作所ソフトウェア事業部の技術者が語る。

(このコンテンツは日立製作所「Open Middleware Report vol.50」からの転載記事です。)

インターネットが新たな社会インフラとなった今、あらゆる社会経済活動はITシステムとネットワークなしには成り立たない状況となっている。このため企業や官公庁には、ITシステムとネットワークを数々の脅威から守り、安心・安全な社会を実現する「情報セキュリティ」の確保が急務の課題となっている。そこで日立は、「IT製品の脆弱性を極小化するためのセキュリティ」と、組織全体に視点を当てた「情報資産を守るためのセキュリティ」の双方からのアプローチによって、グローバルに関心が高まる情報セキュリティニーズに対応している。業務アプリケーションの稼働基盤となるオープンミドルウェア製品のセキュリティレベル向上に向けた取り組みと、統合システム運用管理「JP1」による組織全体の情報セキュリティ対策について解説する。

企業や官公庁の情報システムは、常にセキュリティの脅威と対峙している。過去から大きな被害を及ぼしてきたコンピュータウイルスやWebページの改ざん、マルウェア感染サイトへの誘導に加え、最近はデータベースを不正に操るSQLインジェクション、Webサイトの訪問者に悪意あるコードを送るXSS(CrossSite Scripting)など、ソフトウェアの脆弱性を突いた攻撃が多発している。そのため社会インフラや国家機関を狙ったサイバーテロへの対応も含め、国を挙げての情報セキュリティ対策が以前にも増して急務の課題となっている。

こうしたリスク対策への備えは、既に十数年も前から指摘されていた。OECD(経済協力開発機構)は1992年、各国の企業やユーザーにセキュリティ意識を普及させるため「情報セキュリティのガイドライン」を策定。2002年にその改訂版「情報システムおよびネットワークのセキュリティのためのガイドライン」を発表している。ここでは「セキュリティ文化(Culture of Security)」という考え方を基本に、セキュリティについて考慮すべき「9つの原則」が盛り込まれている。

「その中でも、われわれソフトウェアベンダーが最も注目すべきものが『セキュリティの設計および実装の原則』です。ここでは、情報システムやネットワークが持つ脆弱性のリスクを極小化するため、各種製品の設計・実装段階から適切なセキュリティ対策を施し、問題が発見された場合の解決策にも注力すべきとの指摘が行われています」と語るのは、日立製作所 ソフトウェア事業部コンプライアンス推進部 セキュリティグループ 主任技師の栗田博司である。ソフトウェアの脆弱性を突いた攻撃は当時から増加傾向にあったという。社会インフラや企業の基幹システムを支えるミドルウェアを多数提供している日立が、これらのリスクを看過することはできないと判断したのは当然だろう。

「セキュリティが保たれたソフトウェア製品の提供は、ベンダーの社会的責任の一つとも言えます。そこでソフトウェア事業部では2002年より、従来のソフトウェア開発プロセスにセキュリティ確保のための各種施策を取り込んだ『製品セキュリティ・ライフサイクル』を導入しています」(栗田)

「製品セキュリティ・ライフサイクル」の確立でISO/IEC15408を取得

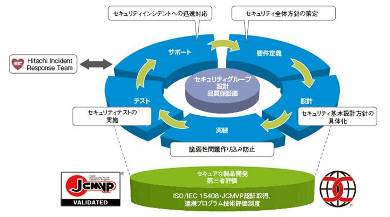

「製品セキュリティ・ライフサイクル」では、ミドルウェアを中心としたソフトウェア製品の要件定義から設計、実装、テスト、サポートといったそれぞれのフェーズに、栗田らが所属するセキュリティグループのメンバーが参加し、従来の開発プロセスを大きく変えることなく、製品開発とセキュリティの注入を一体化したPDCA(Plan-Do-Check-Action)を回している。

「例えば要件定義の段階では、製品開発の中でどういったセキュリティ対策を組み込まなければならないかを、開発者と品質保証担当者、われわれセキュリティの専門部署が一緒にレビューしていきます。設計段階では要件定義で決めたことに対し、どのようなセキュリティ機能を搭載して対処するかなどの検討を進めます。実装段階ではソースコードレベルの脆弱性に対応するためのチェックを行い、最後のテスト段階では、出荷前の製品に脆弱性がないかをツールを使ってチェックし、合格したものだけを出荷する体制を整備しています」(栗田)

こうした取り組みの成果を対外的にも示すため、日立はISO/IEC15408の取得に力を入れている。ISO/IEC15408は製品やシステムの利用環境を想定した脅威分析に基づき、必要とされるセキュリティ機能が適切に設計され、正しく実装されているかを客観的に評価する国際標準規格だ。評価保証レベル(EAL:Evaluation Assurance Level)は、評価内容の深度に応じてEAL1からEAL7まで7段階ある。レベルがセキュリティ機能の強度や信頼性の高低そのものを示すわけではないが、EALを取得した時点で業務遂行に必要なセキュリティ要件は満たしていると考えてよい。ISO/IEC15408認証取得製品を採用することで、国際的なセキュリティ基準に適合したセキュアな情報システムを構築することが可能となるのだ。

米国では既にISO/IEC15408の認証取得が政府調達要件となっているほか、日本でも「政府機関の情報セキュリティ対策のための統一基準」の調達要件として推奨されている。地方自治体や一般企業でも、高セキュアなシステムを構築する際には考慮すべき規格であることは間違いない。

脆弱性が発見された際の欠陥修正プロセスも強化

日立のミドルウェアは、ISO/IEC15408で規定されるALC_FLR.1の取得にも積極的だ。ALC_FLR(flaw remediation)とは、セキュリティ上の脆弱性問題が発見された場合、問題受付から対策の検討、ユーザーへの通知、パッチ提供といったプロセスが備わっているかどうかを認証するための要件で、ISO/IEC15408のEALで規定される保証要件とは独立した内容となっている。

「ソフトウェア製品の脆弱性を開発段階ですべて刈り取ることは、攻撃手法の高度化も相まって現実的には困難です。そこでわれわれは、セキュリティインシデントに対応するための専門組織HIRT(Hitachi Incident Response Team)とも連携し、製品の出荷後や運用時に問題が発生した場合でも、すぐに対策方法やセキュリティパッチを提供するプロセスを確立しています。その成果を客観的に示すため、日本のベンダーとしては初めてALC_FLR取得への取り組みを開始したのです」(栗田)

つまり日立では、ALC_FLRの要件を付加したISO/IEC15408の認証取得を通じ、セキュリティ機能を適切に設計開発するためのプロセスだけでなく、万一セキュリティ上の脆弱性が発見された場合でも適切に対応できる欠陥修正プロセスでも盤石な体制づくりを実現しているのである。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

日立製作所 ソフトウェア事業部 コンプライアンス推進部 セキュリティグループ 主任技師 栗田 博司

日立製作所 ソフトウェア事業部 コンプライアンス推進部 セキュリティグループ 主任技師 栗田 博司