「Stuxnet攻撃」で現実化した社会基盤を狙うセキュリティの脅威(2/2 ページ)

対策のアプローチを変える必要性

「新しいタイプの攻撃」の出現によって、これまで企業や組織が築いてきたセキュリティ対策が通用しなくなるのだろうか。マイクロソフトの高橋氏は、「少なくともインターネットとイントラネット、DMZのそれぞれで対策する従来の考え方を見直す必要があるだろう」と話す。

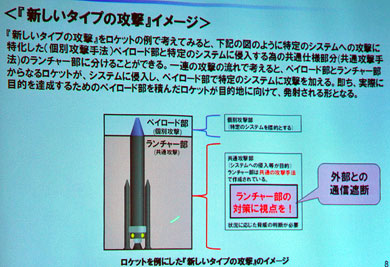

IPAのレポートでは、「新しいタイプの攻撃」をロケットに例え、システムへの不正侵入などを目的にする攻撃手法がロケット本体の「ランチャー部」(共通的)に当たり、侵入後の具体的な攻撃手法が衛星などを搭載するロケットの先端「ペイロード部」(個別手法)に当たると解説している。ペイロード部は標的に応じてカスタマイズされていることが想定され、その対策には膨大な時間やコストが掛かるという。ランチャー部は一般的な攻撃手法である場合が多く、既存の対策を工夫することでその危険性を緩和できる可能性が高まる。

例えばStuxnet攻撃は、不正プログラムがシステムに感染した後に外部サーバと通信する点に注目し、システムから外部への不審な通信を検知したり、ブロックしたりすることで被害を軽減できた可能があるという。IPAはネットワークレベルで多層的な防御手段を講じ、攻撃者が最終目標に到達する前にその動きを封じることができるシステム・ネットワークの設計が重要になるとアドバイスする。レポートでは、システム・ネットワーク設計での対策要件として6項目を取り上げている。

このほか、企業によっては制御システムと情報システムを所管する部門が別々に存在し、双方でセキュリティに関する情報を共有できていないケースも多いという。「新しいタイプの攻撃」が成功した場合、標的となった企業には顧客への影響や事業停止などで膨大な被害が発生しかねない。高橋氏は「事業継続性(BCP)の観点でセキュリティ対策を見直すことも大事」とアドバイスし、リスクレベルに応じた対策の実施と、円滑な組織間連携を可能にする体制が求められると話す。

IPAの小林氏は、ユーザー側だけでなく、制御システムなどを提供するベンダー側でもセキュリティへの取り組みがますます重要になるとコメントしている。

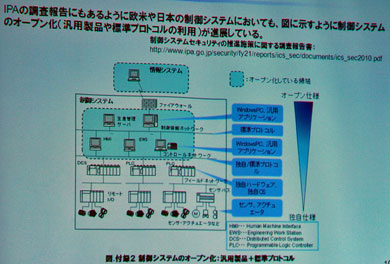

近年の制御システムには、開発・製造コストの抑制や柔軟な拡張性などが求められ、WindowsやLinuxといった汎用性の高い製品技術が採用されるケースが多いという。経済産業省の報告書によれば、国内メーカーの制御システムではサーバの8割以上、端末の9割以上でWindowsが採用されている。またUSBポートやCD/DVDドライブを搭載する製品は半数以上であり、インターネット経由で遠隔からメンテナンスできるものも少なくない。

「汎用的な技術の利用が進み、セキュリティの向上が課題になった。メーカーは厳しいコスト要件の中で品質の高い製品を開発しているが、セキュリティまで十分に手が回らないというケースが少なくない」(小林氏)。制御システム以外にも、組み込み機器や自動車の制御装置などに不正プログラムが侵入するケースがこれまでに報告され、セキュリティの向上は製造業界全体でも大きな課題となっている。

IPAでは、各分野と連携としてセキュリティに関する調査や研究を手掛けており、開発者向けのセキュリティ対策手法やガイドラインなどの情報提供を強化していくという。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る