アプリの通信に潜むセキュリティ脅威、日系404社の実態が明らかに

企業で使われているアプリケーションの通信に、脆弱性攻撃のコードやマルウェアなどの脅威が含まれている実態がセキュリティ企業の分析調査で判明した。

脆弱性を突く攻撃やマルウェアなどの脅威は、企業で使われているアプリケーションの通信に多数紛れ込んでいる――米セキュリティ企業のPalo Alto Networksが、ビジネスアプリケーションの利用実態や脅威に関する分析調査の最新版報告書で明らかにした。

この調査は世界5500以上の組織を対象に、2014年3月までに同社の次世代ファイアウォール機器で収集された約1年間のログ情報などを分析したもの。報告書では日本の404組織の実態について詳しい分析結果を解説している。

それによると、国内の組織で確認されたアプリケーションは1178種類、使用帯域は約800テラバイトであった。確認されたアプリケーションの内訳は以下の通り。使用帯域の内訳では写真や動画関連が10%、メールが5%、ファイル共有が1%、その他が80%などだった。

| アプリの種類 | 検出数 | 1組織あたりの平均数 |

|---|---|---|

| ファイル共有 | 124 | 17 |

| 写真や動画関連 | 100 | 23 |

| SNS | 66 | 20 |

| インスタントメッセージ(IM) | 66 | 12 |

| メール | 48 | 11 |

| その他 | 828 | - |

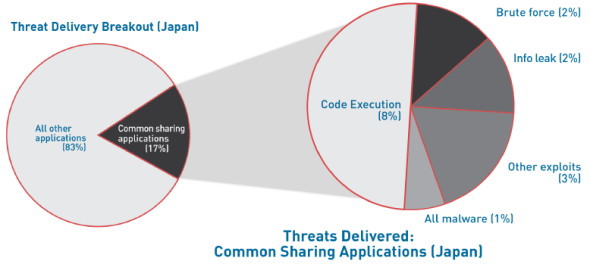

セキュリティの脅威が含まれる通信の17%はファイル共有が占める。この中の約半数(脅威全体では8%)がコード実行型のエクスプロイトであり、ブルートフォース(総当たり攻撃)や情報漏えいも約4分の1を占めた。残りはその他のエクスプロイトやマルウェアだった。また、エクスプロイトの活動が認められたアプリケーション全体の約9割をDNSやSIP、Web閲覧、SMB、HTTPプロキシが占めた。

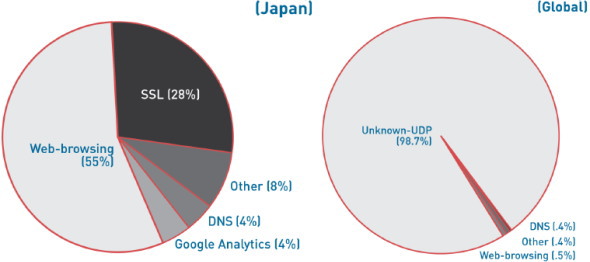

マルウェアについては、日本と海外では異なる実態があることも分かった。マルウェアが含まれるアプリケーションは、日本ではWeb閲覧が55%、SSLが28%。その他が8%、DNSとGoogle Analyticsがそれぞれ4%だったものの、世界では約99%を「未知のUDP通信」が占め、国内で上位を占めたアプリケーションはいずれも1%未満となっている。

日本のマルウェア事例ではWeb閲覧やメールの通信にコード実行型のエクスプロイトが忍び込み、ユーザーのコンピュータで実行されると、攻撃ツールの「Blackhole Exploit Kit」に感染する。さらに、Blackhole Exploit Kitはボットネット型のマルウェア「Smoke Loader」を呼び込む。Smoke Loaderはコンピュータに保存されたパスワード情報を搾取し、SNSの通信に紛れ込ませてその情報を攻撃者のサーバに送信していた。

一方、海外で大半を占める「未知のUDP通信」は多機能型マルウェアの「ZeroAccess」が生成しているという。ZeroAccessは攻撃者の命令を受け取って感染先のコンピュータを不正操作し、大量のスパムを送信したり、広告クリック詐欺攻撃などを実行することで知られる。またビットコインなどの仮想通貨を生成して、攻撃者が不正な取引に利用することもあるという。感染先のコンピュータ間や攻撃者のコンピュータとの通信はP2Pで行われるため、セキュリティベンダーなどによる追跡が難しいとされている。

このほかにも、正規のリモートアクセスツールを悪用してコンピュータを遠隔から不正に操作しているケースや、SSLの暗号化通信に悪質な命令を含ませている実態も認められた。特に国内では36%のアプリケーションでSSL通信が利用され、攻撃者による悪質な行動の温床になっている可能性がうかがえるという。

調査結果からPalo Alto Networks シニアプロダクトマーケティングマネジャーの菅原継顕氏は、「企業内ネットワークで使われるアプリケーションの実態を可視化し、セキュリティリスクを減らすために、各アプリケーションの使い方についてIT部門と業務部門の間で確認することが大切だ」とアドバイスするほか、現時点で国内ではほとんど検出されていない「未知のUDP通信」が増える恐れがあるとも指摘している。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

国内でのエクスプロイト経路の割合(左)と、ファイル共有に潜むエクスプロイトの内訳(Palo Alto Networksより)

国内でのエクスプロイト経路の割合(左)と、ファイル共有に潜むエクスプロイトの内訳(Palo Alto Networksより) マルウェア活動がみられるアプリケーションの内訳。左は日本、右は世界(同)

マルウェア活動がみられるアプリケーションの内訳。左は日本、右は世界(同)