サイバー攻撃で狙われるすごく危険な脆弱性、4ベンダー30種が公開

システムにパッチを当てない状態が長引くほど、脆弱性を突かれる危険は高まる。「標的型攻撃の85%は防止できる」とUS-CERT。

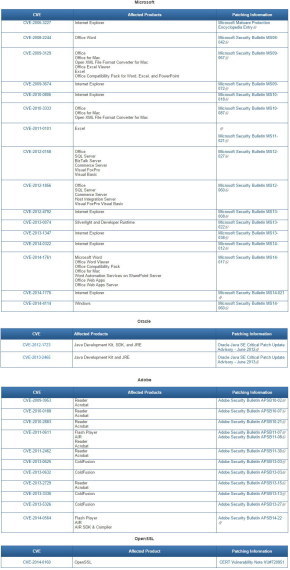

米セキュリティ機関のUS-CERTは4月29日、サイバー攻撃で狙われる危険が高いソフトウェアの脆弱性上位30種類の一覧を公開した。米Adobe Systems、Microsoft、OracleのソフトウェアおよびOpenSSLの脆弱性が含まれており、攻撃を防ぐためにはソフトウェアを常に最新の状態に保つ必要があると呼び掛けている。

危険が高い脆弱性の一覧は、US-CERTがカナダ、ニュージーランド、英国、オーストラリアのサイバーセキュリティ機関と共同でまとめた。このうちMicrosoft製品の脆弱性は、2006年に指摘されたInternet Explorer(IE)の脆弱性から、2014年10月に修正されたWindows OLEの脆弱性まで16件と最も多い。中でもIEやOfficeの脆弱性が多数を占めた。

Adobe製品で狙われやすいのは2009〜2014年に修正された11件。Reader/AcrobatおよびFlash Playerの脆弱性のほか、ColdFusionの脆弱性も4件ある。

Oracle製品では2012年6月と2013年6月にそれぞれ修正されたJavaの脆弱性2件が最も多く悪用されていた。

残る1件は、2014年4月に修正された「Heartbleed」と呼ばれるOpenSSLの脆弱性だった。

こうしたソフトウェアの脆弱性を突く攻撃について、US-CERTでは「標的型攻撃の85%は防止できる」と解説する。メーカー各社が脆弱性修正のパッチを公開すると、攻撃側はそのコードをリバースエンジニアリングして攻撃コードを開発する。この作業にかかる時間は24時間〜4日ほど。システムにパッチを当てない状態が長引くほど、脆弱性を突かれる危険は高まるといい、「タイムリーなパッチ適用は、ネットワークが攻撃にさらされる危険を最低限に抑えるために組織が取れる、低コストかつ最も効果的な対策の1つ」とUS-CERTは強調する。

この他にもアプリケーションホワイトリスティングの利用や、OSとアプリケーションに対する管理者権限の制限を対策として挙げた。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃