「標的型攻撃ブーム」で騒ぐより先にやること(3/3 ページ)

事故前提の対策とは?

そもそも標的型攻撃の検知は難しかったのだろうか。Emdiviについては、セキュリティ各社が2014年後半から2015年の始めにかけて、国内での感染拡大を予測していた。

同機構を含む政府関連組織への標的型攻撃は、内閣サイバーセキュリティセンター(NISC)やJPCERT コーディネーションセンター(JPCERT/CC)などからの通報で判明するケースが目立った。脅威を水際で防ぐことが難しいとはいえ、サイバー攻撃などを常に監視しているNISCやJPCERT/CC、セキュリティ各社から提供される最新の情報を積極的に活用できていれば、脅威を水際で止められたかもしれない。

標的型攻撃などの脅威に備えるには、まず水際での防御について古い考え方に基づく対策にとどまっていなかを再度確認し、最新の脅威に備えたものに見直す必要があるだろう。その上で水際対策だけに依存せず、水際対策が突破された場合でも適切に対応できるための体制が求められる。

最新の脅威に備えるには、脅威の侵入を迅速に把握する点がポイントだ。ラック サイバー救急センターの内田法道所長によれば、Emdiviの感染は4月以前だったケースが多く、調査によって感染が数カ月に及んでいた企業は多数に上った。2014年は事故対応後に監視を強化した企業の28%で、再度の攻撃を検知できたという。

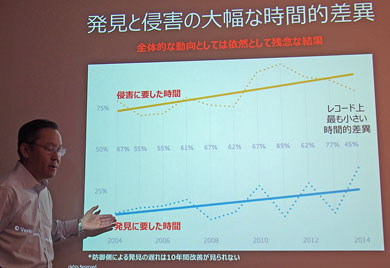

ただ、標的型攻撃など巧妙化する脅威の監視には幅広い情報が必要だ。世界各地でのデータ侵害事件を調査している米Verizon グローバルセキュリティソリューション担当ディレクターのジョナサン・グエン・ユイ氏は、「5年ほど前までは各セキュリティ機関から提供される脅威情報の97%が重複していたものの、2014年はわずか3%しかない」と話し、広範な情報を生かせる仕組みが欠かせないと指摘する。

米Verizonによれば、組織が脅威を検知するまでの時間は10年単位でみるとあまり短縮されていないものの、ここ数年は大きく改善されている。「監視などの取り組みがようやく広がってきた効果かもしれない」とグエン・ユイ氏

米Verizonによれば、組織が脅威を検知するまでの時間は10年単位でみるとあまり短縮されていないものの、ここ数年は大きく改善されている。「監視などの取り組みがようやく広がってきた効果かもしれない」とグエン・ユイ氏脅威や事故を把握した後は、「全力を挙げて封じ込める」(ラックの西本氏)かがポイントになる。小規模なウイルス感染などの場合、通常は情報システム担当部門が解決にあたるが、影響範囲が広くなれば組織全体で対応していく。近年は「CSIRT」と呼ばれる体制を整備する企業や組織が増え、CSIRT単独での対応が難しい場合に、企業や組織の枠を跨いで連携する動きも広まりつつある。

事故前提の対策ではこうした脅威の検知や対応体制などを整備した上で、確実に機能させる。具体的には、初期対応(事実の確認・証拠保全・ネットワークの遮断実施の判断など)、中間対応(影響範囲の特定・関係者への連絡・公表・外部対応窓口の確保など)、復旧・再発防止の対応(原因調査・復旧方法の確認や実施・再発防止策の検討や実施)、事後対応(対応の振り返り・対策の見直しや強化など)までのフローを実践できるように平時から訓練なども行って備える。関係者ごとの役割や指揮命令系統の明確化、対応手順も整備も不可欠だ。

脅威ではなく被害を防ぐ

事故前提の対策は、事故が起きるリスクをゼロにできないという視点で、情報の漏えいや攻撃者の悪用による被害から企業や組織、顧客、関係者を守るためのアプローチといえる。被害を防ぐという意味では、水際対策だけでも事後対策だけでも不十分であり、適切なセキュリティ対策を日常的にきちんと実行していることが肝心だ。

今回の日本年金機構の事案や2014年に発生したベネッセでの内部不正による情報漏えいでは、機密データの不適切な取り扱い、管理者権限やアクセス権限の不備、ログ分析などの監視の不備といった、組織で日常的に行うべきセキュリティ対策が適切に運用されていないことへの指摘も少なくない。

セキュリティ業界からは、企業や組織でセキュリティの“本質”に基づいた対策の実践を望む声が日増しに強まる。ある専門家は、そもそも標的型攻撃や内部不正など脅威の種類に応じて対策するのではなく、「大切な情報とその情報に関わる全ての部分において安全を確保するという意味での対策だ」と話す。

関連記事

年金機構の情報漏えい、組織の問題点を探る

年金機構の情報漏えい、組織の問題点を探る

6月1日に約125万件もの情報漏えいを発表した「日本年金機構」。情報セキュリティなどの状況がどうだったのかについて考察してみたい。 きれいな言葉でまとめた「やったつもりのセキュリティ」が一番怖い

きれいな言葉でまとめた「やったつもりのセキュリティ」が一番怖い

「セキュリティポリシー」や「プライバシーポリシー」をWebサイトに公開する企業は多いのですが、それを作ったことで安心しきっていませんか? サイバー攻撃調査をすぐにして――IPAが緊急提言

サイバー攻撃調査をすぐにして――IPAが緊急提言

標的型サイバー攻撃被害を相次ぐ状況に、IPAが調査の実施を企業に求めている。 マルウェア感染前提の対策と運用の徹底を

マルウェア感染前提の対策と運用の徹底を

IPAは感染を防ぐだけでなく、感染したことによる被害を少なくするための対策とその運用の実施を改めて呼び掛けた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

脅威へ迅速に対応できる体制が求められる(IPA「情報セキュリティ 10大脅威 2015」より)

脅威へ迅速に対応できる体制が求められる(IPA「情報セキュリティ 10大脅威 2015」より)