AndroidのMMS悪用の脆弱性、対応策は?

パッチ適用できるのはNexusシリーズでもごく一部しかなく、メーカーやキャリアからのパッチ提供にも時間がかかる見通しだ。

Android OSのメディア再生エンジン「Stagefright」に脆弱性が見つかった問題で、セキュリティ機関などから当面の回避策などが紹介されている。既にGoogleがパッチを公開しているが、現時点で適用できるはNexusシリーズ端末のごく一部しかない状況だ。

脆弱性は7件存在し、そのいずれかが悪用されると、リモートから端末を不正に操作されてしまう恐れがある。悪用には攻撃者が相手の電話番号を知る必要があるものの、攻撃者が細工したMMS(マルチメディアメッセージングサービス)メッセージを送り付けるだけで端末を不正操作できてしまう可能性があることから、米Symantecは「緊急」レベルの脆弱性だと分析する。

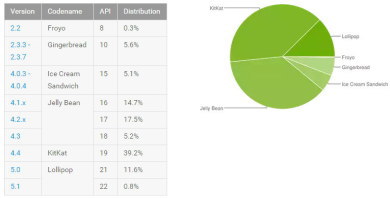

影響を受けるのはAndroid 2.2〜5.1.1 r5より前のバージョンで、9億台以上に影響が及ぶとの指摘もある。

脆弱性情報データベースのJVNやSymantecによると、脆弱性を発見したセキュリティ企業Zimperiumの研究者、ジョシュア・ドレイク氏は、4月と5月にGoogleへ問題を報告。Googleは5月8日にパッチを公開し、Android Open Source Project(AOSP)で6月25日に公開されたAndroid 5.1.1 r5から修正されている。7月30日時点の最新版はAndroid 5.1.1 r8となる。

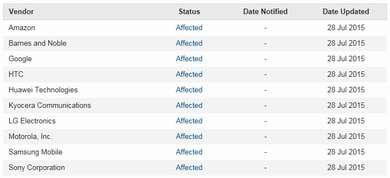

ただAndroid 5.1.1 r5以降のアップデートが公開されているのは、Nexusシリーズ端末でもT-Mobile向けのNexus 6(ビルド番号LYZ28E)やNexus 7の2013年版Wi-Fiモデル(同LMY48G)などごく一部しかない模様。米カーネギーメロン大学は28日に、脆弱性の影響を受けるメーカーを公表した。一部報道によれば、HTCなどが対応を開始しているという。

大半のユーザーは、端末メーカーや通信事業者からアップデート配信を待つしかない状況だ。セキュリティ各社によれば、新しいバージョンのAndroidではセキュリティ機構が強化されているものの、古いバージョンでは多くの端末リソースにアクセスできる設計となっており、危険性が高い。古いバージョンの端末にはアップデート配信が配信されず、脆弱性が放置されたままになる可能性もある。

当面の回避策としてJVNやSymantecは、(1)見知らぬ送信者からのメッセージを全てブロックする、(2)Google ハングアウトなどのメッセージアプリでMMSの自動取得を無効にする――方法を挙げる。ただし、これらの方法も部分的な対策でしかなく、MMS以外の手法で脆弱性が悪用される恐れもあるとしている。

関連記事

Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Googleは修正のためのパッチをメーカーやキャリア向けに提供済みだが、ユーザーへの配信は各社に任されている。 Androidに新たな脆弱性報告、端末操作に影響

Androidに新たな脆弱性報告、端末操作に影響

悪質アプリや細工を施したWebサイトを使って悪用されれば、着信音や通知音が出なくなって通話もできなくなり、画面も反応しなくなる恐れがあるという。 Androidアプリをワンクリックで改ざん、Apache Cordovaに脆弱性

Androidアプリをワンクリックで改ざん、Apache Cordovaに脆弱性

ユーザーに不正なURLをクリックさせるだけで攻撃者がアプリを改ざんできてしまう恐れがあるという。 LINEの情報を盗む攻撃見つかる、Androidの機能を悪用

LINEの情報を盗む攻撃見つかる、Androidの機能を悪用

攻撃が成立するための条件は厳しいが、既に国内ユーザーを狙う攻撃が確認されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ