BitTorrent、DoS増幅攻撃に悪用される恐れ

攻撃者がBitTorrentプロトコルの脆弱性を悪用すれば、トラフィックの規模を50倍にも増幅できるという。

P2Pのファイル共有サービスBitTorrentに使われているプロトコルが、サービス妨害(DoS)攻撃の威力を増大させる「DoSリフレクション(DRDoS)攻撃」に利用される恐れがあるとする論文を、英シティ大学ロンドンなどの研究チームが発表した。

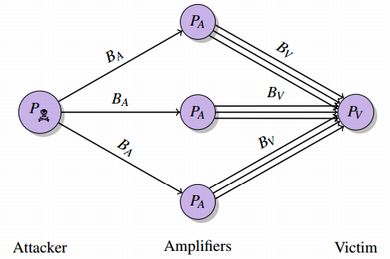

DRDoSは、攻撃者が標的に対して直接トラフィックを送り付けるのではなく、IPアドレスを偽装してリフレクターにトラフィックを送り付け、リフレクターから標的にレスポンスを返させる手口の攻撃。リフレクターに増幅機能を持たせれば、攻撃の威力はさらに増す。過去にはインターネット上で普及しているプロトコルのDNSやNTPがこの攻撃に利用され、大規模攻撃が発生した。

論文によると、BitTorrentで使われているMicro Transport Protocol(uTP)、Distributed Hash Table(DHT)、Message Stream Encryption(MSE)、BitTorrent Syn(BTSync)の各プロトコルに、こうしたトラフィック増幅に利用される恐れのある脆弱性が見つかった。

研究チームが行った実験では、攻撃者がこの脆弱性を突いてBitTorrenピアを踏み台にすれば、トラフィックの規模を50倍にも増幅できることを確認した。BTSyncの場合は120倍に増幅することも可能だという。

BitTorrentとBTSyncに使われているUDPプロトコルには、IPアドレス偽装を防ぐ仕組みが実装されていないと研究チームは解説する。特に「uTorrent」「Mainline」「Vuze」など普及度の高いBitTorretクライアントは危険度が高いとしている。

BitTorrentを使ったDRDoS攻撃は標準的なファイアウォールでは検出できず、検出のためにはディープ・パケット・インスペクション(DPI)が必要になると研究チームは指摘している。

関連記事

400GbpsのDDoS攻撃発生、「NTP増幅」で過去最大規模に

400GbpsのDDoS攻撃発生、「NTP増幅」で過去最大規模に

NTPの弱点を突いて不正なトラフィックの量を増幅させる「NTP増幅攻撃」が発生。ピーク時で400Gbpsの規模に達したという。 BIND 9にDoSの脆弱性、修正版がリリース

BIND 9にDoSの脆弱性、修正版がリリース

開発元のInternet Systems Consortiumが適用を呼び掛けている。 NTPに脆弱性、更新版で対処

NTPに脆弱性、更新版で対処

NTPに使われている非対称鍵認証に関連して2件の脆弱性が発見された。 GitHubに“史上最大”のDDoS攻撃、中国のネット検閲絡みか

GitHubに“史上最大”のDDoS攻撃、中国のネット検閲絡みか

GitHubが対策を講じても、そのたびに攻撃が増幅されたり、手口が切り替えられたりする事態が繰り返され、「github.com史上最大のDDoS攻撃」に発展している。 DNS介したDDoS攻撃はデータを40倍に増幅――警察庁が検証

DNS介したDDoS攻撃はデータを40倍に増幅――警察庁が検証

警察庁がDNSの再帰検索を悪用したDDoS攻撃を検証したところ、元のデータの約40倍ものデータが攻撃対象に送りつけられることが分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地