日本企業を襲う標的型攻撃に新たな動き

国内の企業・組織を狙う標的型攻撃では巧妙な手口が使われ、現在も攻撃が続いているとセキュリティ各社が指摘している。

日本年金機構での個人情報漏えいが発覚して以降、国内の企業や組織を狙う標的型攻撃の被害が次々に明るみなっているが、セキュリティ各社が8月20日に発表したレポートによれば、その脅威は収束するどころか、さらに深刻化しているようだ。

トレンドマイクロは、同日発表した4月〜6月期のセキュリティ動向報告の中で、企業や組織が「気づけない攻撃」の多発ぶりを挙げ、公表された15件の事案のうち12件が標的型メールで組織内部に侵入されたとしている。

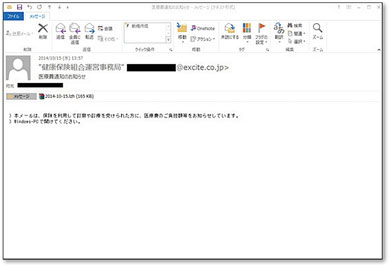

標的型メールは、受信者に不審さを感じさせない偽装工作が複数施され、同社は「不審なメールに注意するという心がけでは不十分」と解説。サンドボックスなどの技術で添付ファイルを解析する対策や侵入後に早期発見できる対策の導入・体制整備が急務だと指摘する。

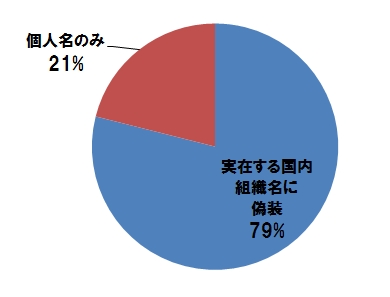

2015年上半期に報告された事例から、標的型攻撃で使わることの多い遠隔操作マルウェアツール「Emdivi」「PLUG X」が関係した19件の標的型メールを分析した結果、約8割が実在する国内組織に偽装してメールを送りつけていることが分かった。パスワード付の圧縮ファイルを添付していた事例は5件あり、1通目でパスワード付の圧縮ファイルを送付、2通目のメールでパスワードを別送するなど、ビジネスなどでよく使われている方法を悪用した手口も確認された。

一連の攻撃を「ブルーターマイト」と名付けて監視するカスペルスキーも同日、(1)マルウェアの感染手法、(2)マルウェア本体、(3)感染範囲――の3つで新たな変化を確認したと発表した。

同社によれば、従来の感染手口では標的型メールが多用されたが、7月以降はWebサイトを閲覧したユーザーのコンピュータにマルウェアを送り込む「ドライブ・バイ・ダウンロード」も使われた。攻撃者がマルウェア感染のために改ざんしたWebサイトはホスティング会社など複数にわたり、特定の目的を持った閲覧者が集まるWebサイトを踏み台する「水飲み場型攻撃」も発生しているという。

Webサイトに埋め込まれたコードの例。コードは「faq.html」に転送される仕組みで、これをWebブラウザで開くとFlash Playerの脆弱性が突かれてマルウェアに感染するという、出典:カスペルスキー

Webサイトに埋め込まれたコードの例。コードは「faq.html」に転送される仕組みで、これをWebブラウザで開くとFlash Playerの脆弱性が突かれてマルウェアに感染するという、出典:カスペルスキーこうした手口ではまず閲覧者を「Emdivi t17」に感染させ、さらに上位版「Emdivi t20」に感染させる。Emdivi t17は情報を盗んだり攻撃者に送信したりするなどの9つの命令を実行するが、Emdivi t20では40近い命令を実行する能力を持つ。7月以降は、感染先の環境に合わせて動作を変えるなどの特徴も見られるとしている。

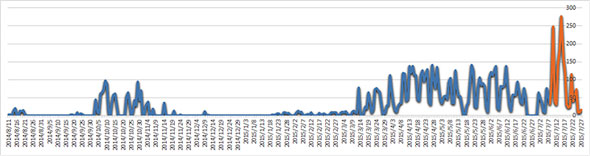

また攻撃者とマルウェアの1日あたりの通信数は、6月時点では最大で約140だったものの、7月以降は約280に倍増した。6月までは政府・行政機関や地方自治体、公益団体、大学、銀行、金融サービス、エネルギー、通信、重工、化学、自動車、電機、報道・メディア、情報サービス分野での感染を確認していたが、7月から医療や不動産、食品、半導体、ロボット、建設、保険、運輸の分野でも感染が確認されたという。

カスペルスキーは、「ブルーターマイト攻撃は進行中であり、さらなる情報漏えいを含む被害拡大の懸念がある」と予想。十分なセキュリティ対策を実施していると想定される組織でも被害が発生しており、総合的な対策を根本から見直し、さらにはインシデント情報の共有と有効活用の仕組みが早急に求められると指摘している。

関連記事

Flashの脆弱性悪用攻撃、国内ハイテク2社に被害

Flashの脆弱性悪用攻撃、国内ハイテク2社に被害

国内2組織のWebサイトが改ざんされた攻撃で、Webサイトを利用していた別の2つのハイテク企業が被害に遭ったという。 国内から多数の不正通信、標的型攻撃で注意喚起

国内から多数の不正通信、標的型攻撃で注意喚起

プライスウォーターハウスクーパースによれば、官公庁や企業などからサイバー攻撃者のサーバへの通信が急増している。 標的型攻撃は続いている――急ぐべき対応策は?

標的型攻撃は続いている――急ぐべき対応策は?

セキュリティ専門家による討論会で、日本年金機構に端を発した標的型攻撃での問題点や企業・組織で急がれる対策などが提起された。 相次ぐサイバー攻撃被害 考え直したいセキュリティ対策

相次ぐサイバー攻撃被害 考え直したいセキュリティ対策

多くの組織がセキュリティ対策へ取り組んできた“はず”なのに、サイバー攻撃などの被害が止まないのは、なぜだろうか。セキュリティ対策の本質を考え直してみたい。 「標的型攻撃ブーム」で騒ぐより先にやること

「標的型攻撃ブーム」で騒ぐより先にやること

日本年金機構での情報漏えいを皮切りに、標的型攻撃に関する報道が相次ぐ。長年対策を呼び掛けてきたセキュリティ業界からは、「今度こそ適切な対応を」と願う声が上がる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

2015年1月〜6月に確認した標的型メールの送信者情報の内訳(n=19)、出典:トレンドマイクロ

2015年1月〜6月に確認した標的型メールの送信者情報の内訳(n=19)、出典:トレンドマイクロ