Androidの重大な脆弱性「Stagefright」、研究者が実証コードを公開

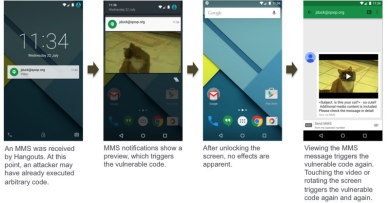

コンセプト実証コードではStagefrightの脆弱性を突いて、ユーザーが何も操作しなくても攻撃者がリモートでコードを実行できる。

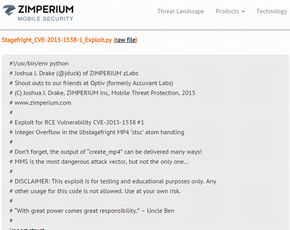

Androidのメディア再生エンジン「Stagefright」に極めて重大な脆弱性が見つかった問題で、セキュリティ研究者が9月9日、この脆弱性悪用のコンセプト実証コードを公開した。Stagefrightを巡っては、MMSを受信しただけでAndroid端末を乗っ取られる可能性も指摘され、米Googleやメーカー各社が修正パッチを公開している。

Stagefrightの脆弱性は、セキュリティ企業Zimperiumの研究者が7月下旬に概略を公表し、8月にラスベガスで開かれたセキュリティカンファレンス「Black Hat」で発表。Googleは5月から6月にかけてAndroidのパッチを公開した。

Zimperiumによると、コンセプト実証コードはセキュリティ研究者や管理者などに利用してもらう狙いで公開したもので、Stagefrightライブラリに見つかった複数の脆弱性の中で最も深刻な問題を突いて、ユーザーが何も操作しなくても攻撃者がリモートでコードを実行できることを実証している。攻撃者が写真を撮ったり、マイクの音声を盗聴したりすることも可能だという。

同社によれば、このコードはAndroid 4.0.4を搭載したNexusに対して通用することを確認した。一方、対策が施されたAndroid 5.0以降に対しては通用しない。

この問題でGoogleは、「Hangouts」「Messenger」などのメッセージアプリについても更新版を公開し、MMSで受信したマルチメディアファイルの自動処理をブロックする措置を取った。Zimperiumがこの更新版をテストした結果、最悪の問題は防止できることを確認したと説明。「ただしこの攻撃経路は、不正なメディアがStagefrightライブラリによって処理される10以上の方法(Webブラウザやインスタントメッセンジャーなど)のうち、最悪の部分でしかない。他の攻撃経路がまだ存在する以上、コードベースの問題を修正する重要性は依然として非常に高い」と指摘する。

Googleの「Nexus」ではStagefright問題をきっかけに、8月からセキュリティ修正パッチが毎月OTA(無線経由)で配信されるようになった。Zimperiumによれば、Samsung、LG、Motorola、ソニー、HTCなどのベンダー各社もこの脆弱性の優先的な修正に協力しているといい、「まだ包括的なデバイスアップデートを提供していないベンダーに対しても、できるだけ早くStagefright問題への対応を求める」としている。

関連記事

Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Googleは修正のためのパッチをメーカーやキャリア向けに提供済みだが、ユーザーへの配信は各社に任されている。 Androidのパッチは不完全? Stagefrightの脆弱性対応で批判

Androidのパッチは不完全? Stagefrightの脆弱性対応で批判

「Stagefright」の重大な脆弱性を修正するためGoogleが配布したパッチは不完全だったとセキュリティ企業が指摘した。 Google、Nexus端末への月例パッチ配信を表明 Samsungも対応

Google、Nexus端末への月例パッチ配信を表明 Samsungも対応

Googleは今回から、「Nexus」向けにセキュリティに重点を置いたOTAアップデートを毎月配信する。Samsungもほぼ月に1回の頻度でアップデートを定期的に配信すると表明した。 Androidに新たな脆弱性報告、端末操作に影響

Androidに新たな脆弱性報告、端末操作に影響

悪質アプリや細工を施したWebサイトを使って悪用されれば、着信音や通知音が出なくなって通話もできなくなり、画面も反応しなくなる恐れがあるという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃