Ciscoルータに潜伏するマルウェア、4カ国で感染確認

ルータに「インプラント」を仕込む手口はこれまで理論上は指摘されていたものの、それが現実になったとFireEyeは解説し、今後この手口が横行する可能性は大きいと予測している。

CiscoのIOSデバイスを狙った進化型の攻撃が報告された問題で、セキュリティ企業のFireEyeは9月15日、世界4カ国で少なくとも14件、Ciscoのルータにこの手口を使ったマルウェアが仕込まれていたことを確認したと発表した。

ルータに「インプラント」を仕込む手口はこれまで理論上は指摘されていたものの、それが現実になったとFireEyeは解説。今回Ciscoのルータから見つかったインプラントを「SYNful Knock」と命名した。

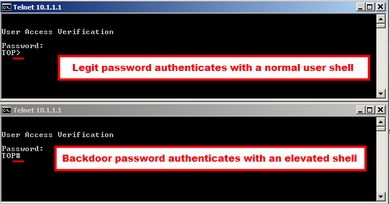

FireEyeのブログによると、SYNful Knockはルータのファームウェアイメージを密かに改ざんする手口を使って被害者のネットワーク内部に潜伏する。攻撃者はこのイメージを利用してさまざまな機能を持つモジュールをインターネットから仕込むことができ、いったん仕込んだモジュールを更新したり、秘密のバックドアパスワードを使って無制限にアクセスしたりすることも可能だという。

SYNful Knockは改ざんされたCisco IOSイメージの中に常駐し、システムを再起動した後も潜伏し続ける。非標準型のパケットを使っていることから検出は難しい。一方、攻撃者が仕込むモジュールはルータの揮発性メモリ内にのみ存在していて、再起動後は利用できなくなるという。

感染経路は、ゼロデイの脆弱性を突く手口ではなく、攻撃者がデフォルトのパスワードを入手するか、何らかの手段でパスワードを見つけ出して利用する手口で、バックドアを仕込んだと思われる。

もしネットワーク上にSYNful Knockが見つかった場合、他のシステムが侵入されている公算は大きいとFireEyeは指摘する。攻撃者がこれを踏み台にしてマルウェアを増殖させたり、他のホストや重要データに不正アクセスしたりすることも可能だという。

感染が確認されているのはCisco 1841、2811、3825の各ルータ。ただし他のルータも影響を受ける可能性が大きい。これまでにSYNful Knockが見つかったのはウクライナ、フィリピン、メキシコ、インドの4カ国だが、この攻撃の発生が確認されたことを受け、今後横行する可能性が大きいと同社は予想する。

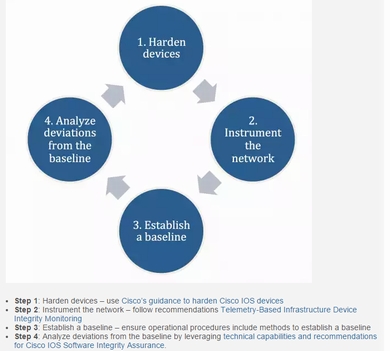

Ciscoは8月11日のセキュリティ情報で、同社のIOSデバイスを狙った進化型の攻撃が発生したと伝えていたが、FireEyEの発表を受けて9月15日のブログで改めて注意を喚起。SYNful Knockを使った攻撃の検出を支援するため、Ciscoのセキュリティ部門Talosが「Snort Rule SID:36054」を公開したことも明らかにした。

関連記事

Cisco IOSデバイスを狙う進化型の攻撃が発生、Ciscoが注意呼び掛け

Cisco IOSデバイスを狙う進化型の攻撃が発生、Ciscoが注意呼び掛け

有効なログイン情報を使ってIOSデバイスに管理者権限でアクセスし、ROMMONを書き換えてしまう攻撃が発生しているという。 Ciscoのセキュリティ製品を狙う攻撃に注意

Ciscoのセキュリティ製品を狙う攻撃に注意

セキュリティアプライアンスのソフトウェアに存在する脆弱性を狙った不審な通信が国内でも観測された。 Ciscoのセキュリティ製品に脆弱性、同じSSHホスト鍵を共有

Ciscoのセキュリティ製品に脆弱性、同じSSHホスト鍵を共有

攻撃者がデフォルトのSSH秘密鍵を入手すれば、仮想コンテンツセキュリティアプライアンス間の通信を偽装されたり暗号を解除されたりする恐れがある。 USB機器共有モジュールに脆弱性、ルータなどに影響

USB機器共有モジュールに脆弱性、ルータなどに影響

ホームユーザーネットワーク上でUSB機器を共有するなどのためのLinuxカーネルモジュールに問題が見つかった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散