Intelが予想するハードウェアへの新たな攻撃と対策は:FOCUS 2015 Security Conference Report(2/2 ページ)

脅威可視化の仕組みをチップ内部に

さらにグロブマン氏は、サイバー攻撃ではファイルを使う手口が主流であるものの、今後はファイルを使わない手口が広がっていくと予想する。

ファイルを使う攻撃では、メールやWebなどの経路から最終的に不正プログラムのファイルをコンピュータに送り込んで実行される。一方、ファイルを使わない攻撃はこれまでも何度か報告されており、セキュリティシステムによる検知が難しいことや、コンピュータの権限が攻撃者に奪われてしまうケースがある。

例えば、2015年8月には米国で開催されたBlackHatカンファレンスで、Windows Management Instrumentation(WMI。OSやコンピュータの情報の取得や設定に利用するインタフェース)を悪用する具体的な攻撃手法が示された。5月には「VENOM」と呼ばれるハイパーバイザーの脆弱性を突いて仮想マシンからホストマシンを経由してネットワークの他のマシンに侵入できてしまう攻撃手法も出現した。

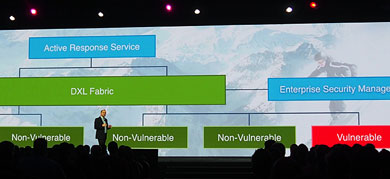

グロブマン氏によれば、これらのケースではコンピュータのハードウェアやファームウェアに脅威の影響が及ぶ。OSやアプリケーションレイヤで強力なセキュリティ対策を講じていても、コンピュータの基盤に近いレイヤが脆弱な状態で汚染されれば、脅威を防ぐことが非常に難しくなるという。そこで同氏は、ハードウェアのチップセット内部に脆弱な状態を検知する仕組みを実装し、インテリジェンスのシステムと接続してセキュリティ対策を講じられるというソリューションを紹介した。

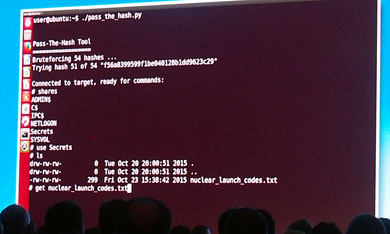

このソリューションではIntelが開発したchipsec(ハードウェアやファームウェアのセキュリティフレームワーク)や、セキュリティ関連情報を共有する「Data Exchange Layer」(DXL)を利用して、インテリジェンスのシステムからコマンドで検索すると、脆弱性を抱えたエンドポイントを検出できる。また、具体的にどのような脆弱性を抱えているのかといった情報をコンピュータからインテリジェンスのシステムに取り込める。

IT管理者などがこのソリューションを活用すれば、脆弱なPCやサーバなどを迅速に把握して、ファームウェアのアップデートや堅牢な最新機器へのリプレースといった対応が可能になるという。同社ではこの検出に必要な「Python DXL SDK」というツールも提供する予定だ。

初期段階ではPCやサーバなどのエンドポイント機器を対象にしているが、将来的にはセンサなどのIoT機器や、工場などの制御系システム、重要インフラシステムへもこのソリューションを広げていくという。既に制御系システムや重要インフラシステムがLANを介してインターネットなどの外部ネットワークにも接続されるようになり、PCやサーバなどの情報システムを踏み台にして制御系システムや重要インフラシステムへの不正アクセスが起こり得る状況になりつつある。

ブログマン氏は、「あらゆるモノが“つながる”時代になれば、生命にも危険が及ぶようになる。将来を見据えたセキュリティ技術をいまから用意しなければならない」と述べた。

標的型メールから不正サイトに誘導してPCをマルウェアに感染させ、さらに感染PCから水道ポンプを不正に動かすというデモ。制御系システムではセキュリティよりも安定性を優先して開発されてきたため、IT化に即したセキュリティを事前に組み込む必要性が高まっているという

標的型メールから不正サイトに誘導してPCをマルウェアに感染させ、さらに感染PCから水道ポンプを不正に動かすというデモ。制御系システムではセキュリティよりも安定性を優先して開発されてきたため、IT化に即したセキュリティを事前に組み込む必要性が高まっているという関連記事

「標的型攻撃や情報漏えいに打ち勝つ」 Intelの新たな策とは?

「標的型攻撃や情報漏えいに打ち勝つ」 Intelの新たな策とは?

「McAfee」から「Intel Security」にブランド変更されて早1年。Intelがサイバーセキュリティ分野の新戦略と多数の製品群を発表し、新世代セキュリティモデルへの発展を訴えた。 rootkitの封じ込めを狙うインテル・マカフィーの新技術

rootkitの封じ込めを狙うインテル・マカフィーの新技術

最近の標的型攻撃で頻繁に用いられるrootkitの新たな対策技術をインテルとマカフィーが共同開発。年内に製品化する同技術の全容を明らかにした マカフィー、インテルと開発した新世代IPSを正式発表

マカフィー、インテルと開発した新世代IPSを正式発表

Xeonプロセッサ搭載のハードウェア基盤の採用で、最大40Gbpsのスループットを実現した「NSシリーズ」を発表した。 防衛隊も納得? 日本のインフラを守るセキュリティ技術の現場に行ってみた(前編)

防衛隊も納得? 日本のインフラを守るセキュリティ技術の現場に行ってみた(前編)

ウイルス感染でオフィスビルや発電所が大惨事に!? まるでSF映画のようなシーンが現実に起こり得る状況になってきた。社会インフラシステムを守るサイバーセキュリティ技術の最前線ではどんなことが行われているのだろうか。 マルウェアでブラックアウトの衝撃 インフラを狙うサイバー攻撃を体験してみた(後編)

マルウェアでブラックアウトの衝撃 インフラを狙うサイバー攻撃を体験してみた(後編)

不正プログラムや悪意を持った人間の行為で制御系システムに問題が起きると、社会がパニックに陥る事態になりかねない。制御系システムのセキュリティ対策を牽引する宮城県の制御システムセキュリティセンターの「CSS-Base6」ではそんなサイバー攻撃の怖さを体験できる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい