第1回 オペレーションを変えるマシンデータの活用とは?:実践 Splunk道場(4/4 ページ)

大量のデータの中に宝はあるのか?

多種多様で膨大なデータの中から、いったいどのようにして宝を見つけられるのだろうか。Splunk標準の「Search」(これもAppsの一つ)には、データの計算、フォーマット変換、統計計算などを含む200以上のサーチコマンド(SPL:Search Processing Language)が予め用意されている。SQLユーザーにも親しみやすいようSQL対比表も用意している。SPLを利用すればレポート、アラート、ダッシュボード作成を自在に操ることができるだろう。

また、検索の速さを実現するために、 Map Reduceや分散ファイルシステム、データのインデックス、スキーマオンザフライ(Schema on the fly)などの技術を実装している。リファレンスのハードウェアスペックを満たして密度の高いデータの場合なら、蓄積されたデータの容量に関わらず、検索結果が5万件までで概ね1秒以内にその結果を得られる。

ペタバイトクラスのデータを扱うユーザーも少なくない今日において、結果を得る速さはビジネスを加速させ、新たな分析を行い、別のビジネスチャンスや洞察を得る機会になることは言うまでもないだろう。

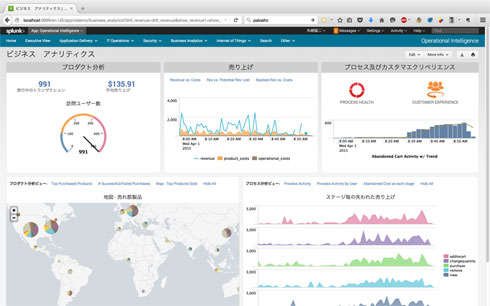

システムの見えないデータから、実はハードウェア環境、ソフトウェア環境、アップデート、運用状況、セキュリティ状況、売上状況といったすべてを見渡すことができる。しかしこれまでは、死活監視は行うがセキュリティは別、アップデートを実施はするが見える化までは至っていない、というのが現実ではなかろうか。システムは一気通貫でつながっており、セキュリティの異常がシステムの異常につながり、データベースの遅延が前後するアプリケーションに影響することは避けて通れないのが事実である。

冒頭で述べたように、コールセンターとサポート、あるいは開発まで見渡せる可視化をすれば、ビジネスに大きな価値をもたらすことができるはずだ。

次号はSplunkの基礎となるサーチコマンドについて解説する。

著者:矢崎誠二(Splunk Services Japan/シニアセールスエンジニア)

1999年よりインターネットセキュリティに特化した事業、サービスを専任。セキュリティ黎明期より、脆弱性・不正侵入検知の分野を中心としたセキュリティコンサルティングサービスに参画する。セキュリティ監査およびペネトレーションテストを日本のさまざまな顧客に提供するとともに、IDアクセス管理、アプリケーションセキュリティ、SIEMなどを含めセキュリティフレームワーク全体のソフトウェアに関する技術支援を遂行する。近年はビッグデータにおけるセキュリティ分析に従事。

関連記事

「あけおめメール」に備えろ! KDDIが装備したデータ分析基盤とは?

「あけおめメール」に備えろ! KDDIが装備したデータ分析基盤とは?

元日になった瞬間に飛び交う「あけおめメール」は、トラフィックを圧迫される通信事業者にとって、実に悩ましい存在だ。年末年始に向けてKDDIが約2カ月で構築した秘策とは? 怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

昨今のセキュリティ対策ではサイバー攻撃などのインシデント(事故や事件)へ迅速な対応をできることが強く求められている。大成建設はそのためのチーム「T-SIRT」を2013年に結成した。T-SIRT誕生の経緯や日々の活動とはどのようなものか――。- 理化学研究所、ログ分析の効率化に「Splunk」を試験導入

理化学研究所は、ネットワークサービスのログ管理を効率化するために、NTTデータが販売するログ管理ツール「Splunk」を試験導入する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散