サイバー攻撃の手がかりはアラート5分前のパケットに――SavviusのCEO:Maker's Voice

ネットワーク監視機器メーカーSavviusは、ディアイティと共同でサイバー攻撃調査ツールを国内展開する。同社CEOは、「アラート発生時から5分前までのパケットが重要だ」と話す。

ネットワーク監視製品を手掛ける米Savvius(旧WildPackets)は、セキュリティベンダーのディアイティと共同でネットワークフォレンジック製品「Savvius Vigil Security Appliance」を国内展開する。Savvius社長兼CEOのローレンス・ズルック氏は、「セキュリティ機器のアラートから5分前までのパケットが重要だ」と語る。

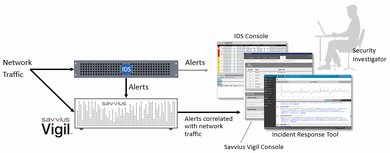

Vigil Security Applianceは、セキュリティアナリスト向けのツールとなる。ネットワークのパケットを常に蓄積し、IDS/IPS(不正侵入検知・防御システム)やSIEM(セキュリティインシデント・イベント管理)などのセキュリティ機器と連動する。機器がアラートを発すると、その前後5分以内のパケットデータからアラートに関するものを探し出したり、状況などを詳しく解析したりできる。

上述のアラートから5分前までのパケットが重要になるという理由についてズルック氏は、「サイバー攻撃が疑われるような重要性の高いアラートを調べる場合、アラートが発生する5分前までの通信にその手掛かりのほとんどが含まれている。現場のセキュリティアナリストの多くが『5分以内のパケットで十分』と話しており、米国の金融業界では5分前までのパケットを蓄積しておくことが推奨されている」と話す。

サイバー攻撃などを調べるアプローチでは、ネットワークやシステムのログを解析する方法がよくとられる。しかしズルック氏は、ログの情報だけではアラートが発生した後の状況しか分からないと指摘。状況をより正確に把握するには、アラートが発生する直前のパケットデータに注目する必要があるという。

ただ、ストレージ容量の制約や大半の通信が正常なものであることを考慮すると、膨大な量のパケットデータを全て蓄積することは非現実的。このため同社は、アラート時の前後5分間の全てのパケットだけを利用できるようにしているという。

「セキュリティ機器から大量に発生するアラートの処理に対応しなければならないというのが、セキュリティアナリストの悩みだ。彼らが必要とするものにフォーカスできるようにすることで、業務の効率化を支援したい」と述べている。

関連記事

困難極めるサイバー攻撃への対応、その効率化を支える先端技術

困難極めるサイバー攻撃への対応、その効率化を支える先端技術

高度化するサイバー攻撃への対応をどう効率化して、被害の抑止につなげるか――2016年のInteropではその“支援役”として期待させる先端技術が出品された。 パケット解析できる人は少ない――DITがベンダー中立型のネット技術者トレーニング

パケット解析できる人は少ない――DITがベンダー中立型のネット技術者トレーニング

ディアイティ(DIT)は6月29日、米WildPacketsが組んだネットワーク解析技術者向けのトレーニングプログラム「ネットワーク解析技術者養成コース」を発表、9月より開講する。 サイバー犯罪調査ツール、東京EDが企業向けに提供

サイバー犯罪調査ツール、東京EDが企業向けに提供

警察など法執行機関が使うSS8のネットワークフォレンジックツールの企業版を展開。情報漏えい事故などの原因調査に活用できるとしている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

Savviusのローレンス・ズルック社長兼CEO

Savviusのローレンス・ズルック社長兼CEO