第3回 サイバー攻撃の心理を読み解く「5W1H」の視点とは?:現場エキスパートに学ぶ実践的サイバー攻撃対策塾(1/2 ページ)

標的型攻撃の具体的な対策を考える上では、守る側だけでなく、攻撃する側の視点が欠かせない。今回は攻撃者の視点がどのようなものかを「5W1H」で解説する。

一般的にセキュリティといえば、防御側、つまり攻撃される側が主体となって取り組むものだ。しかし、標的型攻撃においては、具体的な防御を考えるために攻撃者の視点が欠かせず、前回は「多層防御の見える化テンプレート」を紹介した。今回は、そのテンプレートの対とも言える攻撃者側の考え方について解説したい。

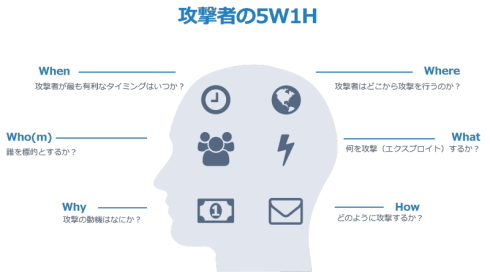

攻撃者の「5W1H」

多層防御は、サイバーキルチェーンを断ち切ることを主な目的としている(関連記事)。一方、攻撃者側からみれば、いかに次の攻撃ステップへつないでいくかが課題となる。そこで、攻撃者が具体的な攻撃方法を検討する際の考え方を「5W1H」でまとめたものが下の図だ。

前回同様、メールを用いた典型的な標的型攻撃を例に、攻撃者になったつもりで「5W1H」に基づく攻撃の計画を立ててみよう。

まずは「When」、攻撃を実施する時期である。攻撃者に最も有利なタイミングとは、標的の繁忙期である。もし、キャンペーン期間にシステムが停止してしまったら、標的の企業に生じる損失は相当なものになるだろう。そのため、もし、C2(Command and Control:遠隔操作)による通信が発覚してしまっても、標的の社内情報システム担当者はネットワークの遮断に踏み切れないというようなケースが発生し得る。標的の初動対策が遅れるほど、攻撃者は余裕をもって次のステップに取りかかることができ、攻撃の成功率を上げることができるのだ。

次は「Where」、攻撃者はどこから攻撃するのかという問題だ。第1回で述べたとおり、標的型攻撃は組織犯罪として行われることが多く、各ステップの担当者が必ずしも標的と同じ地域にいるわけではない。もちろん、攻撃者が内部にいる場合や、顧客先・外注先などに「偵察」担当者が潜んでいて、標的の行動を徹底的に調べているということも考えられる。しかし、標的に近づくほど痕跡が残りやすくなるため、攻撃者としてもリスクを負うことになる。

したがって、攻撃者は手軽に調査できる、企業の公開情報から標的の候補(Who)を探す。例えば、採用情報ページに「履歴書を添付して、このメールアドレスまで送ってください」というような記述があったとしよう。これは攻撃者にとって格好の標的だ。メールの受信者は採用担当者であることが容易に想像できる上、メールを受信したら確実に添付ファイルを開くに違いないからだ。攻撃者は採用担当者に履歴書を装ったマルウェアを送りつけるだろう。

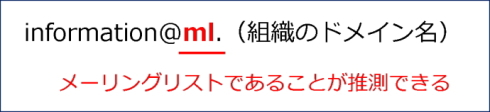

また、「お問い合わせフォーム」も狙われやすい窓口だ。フォームに偽情報を入力し、「メールで返信をいただき次第、RFPを送付します」などと記入して送信する。まもなく営業担当者が返信するわけだが、たったこれだけで、攻撃者は実在する社員の氏名、所属部署、メールアドレスを入手できる。あとはRFPに偽装したマルウェアを標的へ送るだけだ。加えて、標的がメーリングリストを使っているならば、攻撃者にとってはさらに都合が良い。マルウェアが実行されるチャンスが増え、攻撃の成功率が上がるためだ。読者の方の勤務先でも、「ml」「group」などの単語が含まれるメールアドレスを公開してはいないだろうか。

どのように攻撃するか(How)、何を攻撃するか(What)はセットで考える。標的型攻撃では、標的ごとに“特製マルウェア”が用いられる。ウィルス対策ソフトのシグネチャとのマッチングでは、このような“特製”のものを検知・駆除することは困難だ。マルウェアは脆弱性を突いて(エクスプロイト)、攻撃を開始する。最近の事例にもなった「PlugX」というマルウェアは、AdobeのAcrobat/Reader や Microsoft Office の既知の脆弱性を利用する。よって、対象のアプリケーションに適切なパッチが当てられていれば、エクスプロイト自体が無効化される。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る