Microsoft Officeの未解決の脆弱性を突く攻撃が横行、メールで届くWordファイルに注意

「.doc」の拡張子を付けてWordファイルに見せかけたRTFファイルに不正なコードを仕込み、メールで送りつける手口が確認されている。

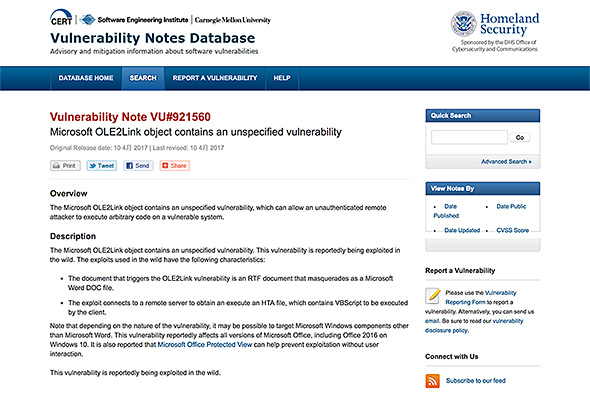

MicrosoftのWindowsとOfficeに存在する未解決の脆弱(ぜいじゃく)性を突く攻撃が横行していることが分かり、米カーネギーメロン大学のセキュリティ機関、CERT/CCが4月10日、セキュリティ情報を公開して注意を呼び掛けた。

CERT/CCによると、Officeなどの文書に別のデータへのリンクを挿入するWindowsの機能「Object Linking and Embedding」(OLE)オブジェクトに関連した脆弱性が存在する。悪用された場合、細工を施した文書をユーザーに開かせる手口によって、認証を受けないリモートの攻撃者が任意のコードを実行できてしまう恐れがある。

セキュリティ企業のMcAfeeは、4月7日のブログでこの脆弱性について、「.doc」の拡張子を付けてWordファイルに見せかけたRTFファイルが攻撃に使われているのを発見したと伝えていた。攻撃は1月下旬から発生していたという。

FireEyeも4月8日、この脆弱性を突く攻撃の発生を確認。狙った相手に不正なオブジェクトを仕込んだMicrosoft Wordファイルをメールで送りつけ、マルウェアをダウンロードさせる手口が使われていると報告した。

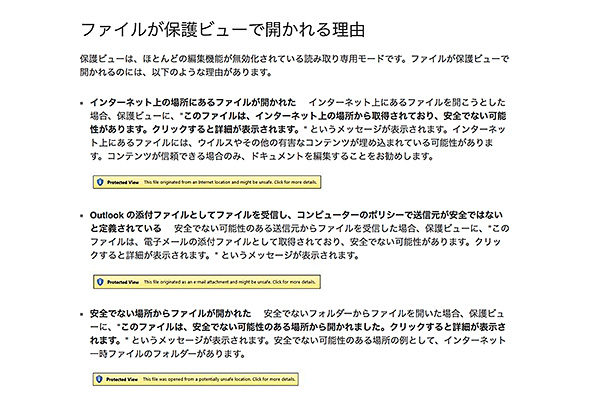

この脆弱性はWindows 10向けのOffice 2016も含め、Officeの全バージョンが影響を受ける。当面の対策として、Officeのファイルをリードオンリーモードで開く「保護ビュー」(Protected View)を使えば攻撃を阻止できるとも伝えられている。

Microsoftは日本時間の4月12日に月例セキュリティ更新プログラムを公開する見通しだが、この脆弱性が修正されるかどうかは分かっていない。

関連記事

Microsoft、2月と3月の月例更新プログラムを併せて公開

Microsoft、2月と3月の月例更新プログラムを併せて公開

公開が延期されていた2月の分を含め、18件の月例セキュリティ更新プログラムを公開。既に攻撃が発生している脆弱性や、情報が公開されていた脆弱性も含まれる。 Microsoftの更新プログラム公開延期で相次ぐ未解決の脆弱性、今度はEdgeとIEにも

Microsoftの更新プログラム公開延期で相次ぐ未解決の脆弱性、今度はEdgeとIEにも

米Googleの研究者が、EdgeとIEの未解決の脆弱性を突くコンセプト実証コードを公開した。 Windowsに未解決の脆弱性、Google研究者が情報公開

Windowsに未解決の脆弱性、Google研究者が情報公開

この問題は、公開が延期された2月の月例セキュリティ更新プログラムで対応される予定だったのではないかとGoogle研究者は推測している。 Windowsの未解決の脆弱性、次回月例更新プログラムで対処の見通し 危険度評価は引き下げ

Windowsの未解決の脆弱性、次回月例更新プログラムで対処の見通し 危険度評価は引き下げ

CERT/CCは当初、任意のコードを実行できる可能性も指摘していたが、この部分を削除して危険度評価を引き下げた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?