企業はランサムウェアの攻撃に備えて何をすればいいか:情報セキュリティの深層(1/2 ページ)

2016年頃から、従来のサイバー犯罪被害に加えて、「ランサムウェア」の被害も増えてきました。海外では社会インフラにまで影響を及ぼす事例も出ています。このランサムウェアとはなんなのか、どのような対策が必要なのか、細かく解説します。

2017年上半期は、深刻な脆弱(ぜいじゃく)性を突いたWebサイトの改ざんや情報漏えいといった、昔からあるサイバー犯罪被害が多数発生しました。その一方で、世界各地で被害が発生している「ビジネスメール詐欺」と呼ばれる比較的新しいサイバー犯罪も、日本国内に入り込んできています。重要なファイルを人質に取り、身代金を要求する「ランサムウェア」の脅威も2016年から継続して問題となっており、法人組織にとっては予断を許さない状況が続いています。この連載では、法人組織のセキュリティ担当者が注意すべき最新のサイバー脅威について解説するとともに、その対策のポイントをご紹介していきます。

第1回となる今回は、今年5月に世界中で被害事例が報告された「WannaCry」をはじめ、国内でも多くの法人組織が被害に遭い続けているランサムウェアについて、最新の被害状況とその対策について解説します。

ランサムウェアとは?

2017年5月、ランサムウェアの一種「WannaCry」が英国の医療機関やフランスの自動車工場など、世界各地の法人組織に深刻な被害をもたらしました。ランサムウェアは、2016年に全世界で大流行し、2017年に入ってからもその勢いは衰えていません。

ランサムウェアとは、感染した端末そのもの、あるいはその中にあるデータを人質にした上で、「元に戻して欲しければ金銭を支払え」と身代金を要求する不正プログラムです。ランサムウェアという名前は、「ransom(身代金)+software(ソフトウェア)」から作られた言葉で、日本語では「身代金要求型不正プログラム」とも呼ばれています。ランサムウェアは、感染した端末の画面を強制的にロックして身代金を要求する端末ロック型と、感染した端末内およびネットワーク上のデータを暗号化して身代金を要求する暗号化型の2つのタイプに分類されます。

ランサムウェアの感染経路

こうしたランサムウェアは、どうやって法人組織の中に入ってくるのでしょうか。

ランサムウェアの侵入経路は「Web」と「メール」の2つに分かれます。2016年は特にメール経由によるランサムウェアの拡散が顕著で、全体の79%がメールによるものでした。この数字は、Web経由の20%、ファイルの1%を大きく上回るものでした。しかし、2017年1月〜3月の統計では、メール経由が59%、Web経由が40%、ファイルが1%となっており、サイバー犯罪者が用いる攻撃手法はその時々で変化することがうかがい知れます。

法人組織ではメール経由およびWeb経由の2つの感染経路に着目し、対策を検討する必要があります。

拡大するランサムウェアの被害

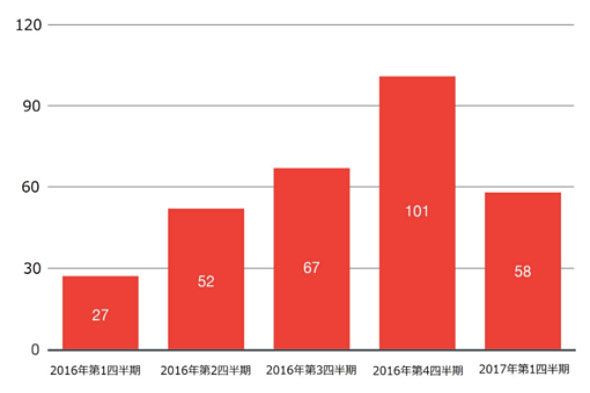

1年間に新たに確認されたランサムウェアのファミリー数は、2015年は29種類でしたが2016年にはその数が247種類と大幅に増加しました。また、2016年は全世界でランサムウェアの総攻撃数(メール、Web、ファイル経由でのランサムウェアの攻撃総数)が10億件に達するなど、ランサムウェアの「急増期」と言ってもいい1年でした。2017年に入ってからも、ランサムウェアの新しいファミリーの出現は継続しており、ランサムウェアの脅威は高止まりの状態となっています(図1)。

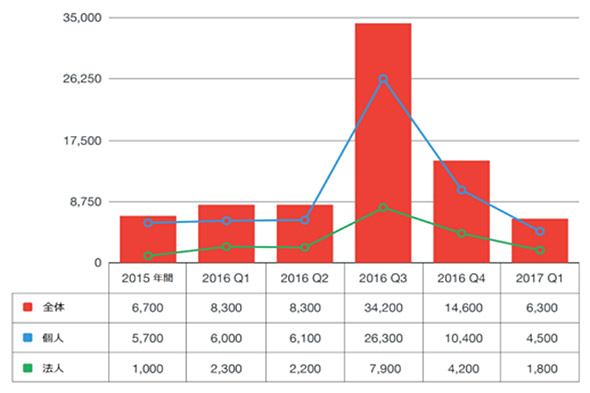

ランサムウェアの国内検出台数を見ると、2016年第3四半期に大きくスパイクしているものの、その前後の時期においても、ランサムウェアは国内に向けて活発に活動をしている状況にあると言えます(図2)。

2016年からランサムウェアの新ファミリーが続々出現していることからも分かるように、サイバー犯罪者が用いる手口も継続して変化を見せています。最新のランサムウェアによる攻撃では、具体的にどのような手口が使われているのか見てみましょう。

ランサムウェアが用いる最新の手口とは

Web経由での巧妙な手口 ユーザーをだまして感染

2016年から主にWeb経由で拡散してきたランサムウェア「CERBER」や、2017年2月に確認された「SPORA」は、とても巧妙な手口を使っていました。

Web経由の攻撃では、脆弱性攻撃サイトを使ってユーザーが使用しているソフトウェアの脆弱性が狙われます。このとき、脆弱性攻撃サイトが攻撃対象とするWebブラウザはInternet Explorer(IE)であることが多く、IE以外のブラウザを使用しているユーザーに対しては、影響がないことがほとんどでした(攻撃が成功しないからです)。

しかし最近は、IE以外のブラウザを使用しているユーザーも狙われています。どうするかというと、脆弱性攻撃サイトにアクセスしてきたユーザーのブラウザを判定し、IEでなかった場合には、文字化けをしたサイトを表示させて、「必要なフォント」をインストールさせるふりをするのです。フォントをインストールしたつもりが、ランサムウェアに感染していた、という手口が確認されています。

最新のセキュリティ技術による検知を回避

近年、セキュリティベンダーが用いるさまざまなセキュリティ技術を回避する機能を持つランサムウェアも出現しています。

例えば、仮想環境でファイルを実行し、不正プログラムを判別する「サンドボックス」という機能があります。この技術に対抗するため、仮想環境で実行されていることを検知すると、動作を止めるランサムウェアが確認されています。最近確認された「CERBER」の亜種では、以下のような複数の回避機能が用いられていました。

- 振る舞いを検知する技術を回避

ランサムウェアの特徴的な動きを検知するセキュリティ技術に対して、ランサムウェアは端末内の正規プロセス上で自身の不正コードを実行し、この検知を困難にします。

- アクセス先のURLが不正かどうかを判断する技術を回避

Dropboxなどの正規のクラウドサービス上から不正なファイルをダウンロードさせることで、ユーザーがアクセスするWebサイト、URLが安全かどうかをチェックするセキュリティ技術を回避します。

- 機械学習による不正なファイルの検出を回避

膨大なデータをもとにした機械学習技術によって、ランサムウェア関連のファイルを検知する技術に対して、サイバー犯罪者は自己解凍型の圧縮ファイルを悪用します。自己解凍型の圧縮ファイルは、どのようなファイルであっても類似した構造となるため、機械学習によるチェックでは不正なファイルかどうかを判断することが難しくなります。サイバー犯罪者は、不正なファイルを自己解凍型の圧縮ファイルとしてユーザーにダウンロード・実行させることで検出を回避します。

脆弱性を悪用したネットワーク経由の横感染

冒頭でも述べたとおり、2017年5月に世界中で猛威を振るったWannaCryは、3月に公表された「Microsoft Server Message Block 1.0(SMBv1.0)」の脆弱性を悪用し、感染した端末から組織内外の端末に攻撃を仕掛け、感染を拡大する機能を備えていました。このように自身を複製して他のシステムに拡散する活動は、「ワーム型」とも呼ばれています。こういったワーム型の活動は、2001年から2008年あたりに特に顕著に見られた攻撃手法の1つですが、今後もこうしたワーム活動を行うランサムウェアが出現することが想定されます。

モバイル端末にも向かうランサムウェアの矛先

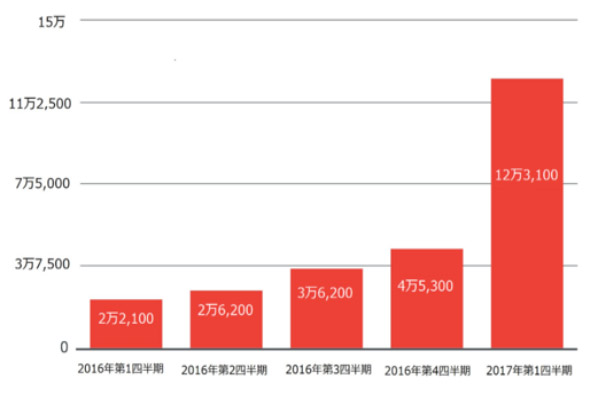

ランサムウェアによる攻撃の矛先は、PCだけにはとどまりません。スマートフォンを始めとしたモバイル端末にも向けられています。2017年1月〜3月の間に新たに確認された、モバイルランサムウェアの検体数は約12万に及び、前年同期比で約5.6倍と急増しています(図3)。

現在は、業務効率などを考慮したうえで、タブレットやスマートフォンといったモバイル端末を活用している法人組織も少なくありません。これまでの不正プログラム対策と同様に、今後はPCだけでなくモバイル端末に対するランサムウェア対策も必要になるでしょう。

関連記事

2017年は標的型ランサムウェアや振り込め詐欺に注意、トレンドマイクロが予想

2017年は標的型ランサムウェアや振り込め詐欺に注意、トレンドマイクロが予想

同社は2016年が「サイバー脅迫元年」だったと指摘。昨年のサイバー犯罪動向と2017年の脅威予想を解説した。 法人向けウイルスバスターに新版、マルウェア検出機能をさらに多層化へ

法人向けウイルスバスターに新版、マルウェア検出機能をさらに多層化へ

トレンドマイクロが「ウイルスバスター コーポレートエディション XG」を発表し、機械学習技術を使って新種マルウェアの検知精度を高めるという。 ランサムウェア「WannaCry」の被害が止まらない理由

ランサムウェア「WannaCry」の被害が止まらない理由

世界で猛威を振るい、次々と被害が報告されているランサムウェア、「WannaCry」。なぜ、被害が拡大し続けているのでしょうか。 世界で新手のランサムウェア攻撃が多発、重要インフラや大手企業も被害

世界で新手のランサムウェア攻撃が多発、重要インフラや大手企業も被害

ランサムウェア「Petya」の新しい亜種による大規模攻撃が発生。ウクライナを中心に、重要インフラがダウンするなどの大きな被害が出ている。 トレンドマイクロ、ウイルスバスター最新版を発表 ランサムウェア対策を強化

トレンドマイクロ、ウイルスバスター最新版を発表 ランサムウェア対策を強化

今後1年間にウイルスバスターシリーズで1800万ユーザーを目指す。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」