金融機関のATMを狙うマルウェア、業務ネットワーク経由の侵入が増加――トレンドマイクロ調査

トレンドマイクロが、海外で被害が急増する「ATMマルウェア」の動向を発表。今後、国内でも被害の拡大が懸念されることから、金融業界に注意を促している。

トレンドマイクロは11月6日、欧州刑事警察機構(以下、ユーロポール)と共同で、金融機関のATM(現金自動預け払い機)を狙ったマルウェアの動向を分析したレポート「最新脅威解説『ATMマルウェア』」を公開した。

金銭奪取やカード情報収集を目的にATMを狙う「ATMマルウェア」は、2009年に存在が確認されて以来、拡散し、巧妙化を続けているという。欧州の金融取引のセキュリティ動向を調査する機関「EAST(European Association for Secure Transactions)」の報告によると、欧州におけるATMマルウェアの攻撃による被害額は、2017年1月〜6月で151万ユーロ(約2億円)にのぼるという。

ATMマルウェアを使用した攻撃は、感染させるためにUSBデバイスやCD-ROMをATMに接続するなど、物理的なアクセスを伴うものがほとんどだったが、最近では、金融機関の業務ネットワークに侵入した後にネットワーク経由でATMマルウェアを感染させるサイバー攻撃が多く確認されているという。

業務ネットワーク経由の攻撃は、2015年2月に報告されたロシアの複数の銀行に対する大規模な標的型サイバー攻撃「Carbanak(カーバナク)」をはじめ、世界各地で報告されており、2016年9月に報告された台湾の大手銀行の被害事例では、銀行の海外支店のイントラネットからATMネットワークに侵入され、総額約8000万台湾元(約2億9000万円)が奪取されるなど、多額の被害が出ている。

■ATMを狙ったサイバー攻撃事例

| 報告時期 | 概要 | ATMへの感染経路 | 主な標的地域 |

|---|---|---|---|

| 2009年3月 | 世界初のATMマルウェア「Skimer(スキマー)」が報告される。その後の調査で2007年には既に存在していたことが判明しており、現在でも攻撃に利用されている。 | 物理的アクセス | ロシア ウクライナ |

| 2013年9月 | ATMマルウェア「Ploutus(プルータス)」が報告される。初期はNCR社製ATMのみを標的としていたが、後に製造元に関係なくATM全般※ を標的とする亜種が登場。 | 物理的アクセス | メキシコ |

| 2014年4月 | ATMマルウェア「NeoPocket(ネオポケット)」が報告される。ATM上での取引情報と入力情報の窃取のみを行う。 | 物理的アクセス | 南米 |

| 2014年5月 | ATMマルウェア「Padpin(パッドピン)」が報告される。合わせて数百万米ドルが盗まれる被害も確認された。 | 物理的アクセス | 欧州 東南アジア |

| 2015年2月 | 複数の銀行に対する大規模な標的型サイバー攻撃「Carbanak(カーバナク)」が報告される。標的型メール経由で社内ネットワークに侵入し、さまざまな方法で金銭を窃取。この攻撃の中では、2014年4月頃、既にネットワーク経由のATMマルウェア攻撃が行われていた可能性がある。 | 業務ネットワーク経由 | ロシア |

| 2015年9月 | ATMマルウェア「GreenDispenser(グリーンディスペンサー)」が報告される。製造元に関係なくATM全般※ を標的とする。 | 物理的アクセス | メキシコ |

| 2016年8月 | ATMマルウェア「Ripper(リッパー)」により、タイの大手銀行で約1300万米ドル(約14億7000万円)の被害が発生した事例が報告される。ネットワーク経由でのATMへの感染が断定された。 | 業務ネットワーク経由 | タイ |

| 2016年9月 | 台湾の大手銀行で約8000万台湾元(約2億9000万円)が奪取された事例が報告される。海外支店のイントラネットへの侵入からATMネットワークに侵入された。 | 業務ネットワーク経由 | 台湾 |

| 2016年11月 | ATMマルウェア「Alice(アリス)」が報告される。ATMからの不正引き出しのための最小限の機能のみを持つ。製造元に関係なくATM全般※ を標的とする。 | 物理的アクセス | - |

| 2017年4月 | ATMマルウェア「ATMitch(エーティーミッチ)」を利用した攻撃事例が報告される。ロシアやカザフスタンでは合わせて80万米ドル(約9000万円)の被害を確認。 | 業務ネットワーク経由 | ロシア カザフスタン |

| 2017年8月 | 銀行に対する標的型サイバー攻撃「Cobalt Strike(コバルトストライク)」が報告される。標的型メールで銀行の業務ネットワークに侵入し、最終的にRDPなどを用い、ATMを遠隔制御する。 | 業務ネットワーク経由 | ロシア |

※「ATM全般」は、Windowsをベースとして設計されたATMを指す。

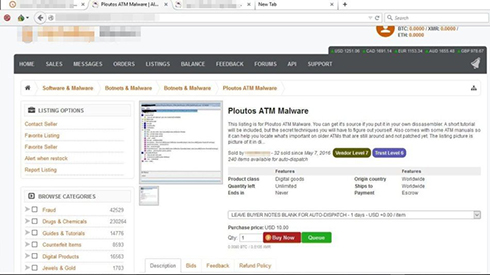

トレンドマイクロでは、今回のレポート公開にあたり、ATMマルウェアによる被害拡大の背景を探るため、アンダーグラウンドサイトの調査を実施。その結果、匿名化ネットワーク内のアンダーグラウンドサイトである「Dark Web」では、実際の攻撃に用いられたものと同じATMマルウェアが販売されていることを確認したという。

例えば「Ploutus(プルータス)」というATMマルウェアが10米ドル(約1100円)で販売されていたほか、「Padpin(パッドピン)」のマルウェア自体に加えて、ATMに感染させる方法についても販売されていた。

現在、ATMマルウェアの被害は東欧や東アジアが中心だが、今後、国内の金融機関向けにも同様のサイバー攻撃が行われる可能性もあり、注意が必要と警鐘を鳴らす。

ATMマルウェアへの対策としては、ATM内での不審なプログラムの実行を阻止するロックダウン型のセキュリティ製品の導入のほか、ネットワーク経由での感染に備えて業務ネットワークを監視し、不審な通信があれば検知する体制が有効だという。

また、侵入のきっかけとなる標的型メールに備えて、どういった手口が存在するのかなど、従業員の教育を徹底することも重要と指摘している。

関連記事

ATMのリスク、物理的なアクセスで攻撃も――Kasperskyの研究者らが指摘

ATMのリスク、物理的なアクセスで攻撃も――Kasperskyの研究者らが指摘

サイバー犯罪者の動機の一つとして、「カネ狙い」が明確になってきたと指摘されて久しい。長年、不正送金マルウェアなどについて調査してきたKasperskyでは、ATMそのものを狙った攻撃手法についても調査し、さまざまな攻撃経路が考えられると警告している。 Webサイトを守るために企業が実施すべき対策とは?

Webサイトを守るために企業が実施すべき対策とは?

ITmedia エンタープライズでも頻繁にニュースとして取り上げる「脆弱性」の情報。ソフトウェアに脆弱性があると、どんな影響があるのでしょうか。企業にとっては、この脆弱性が非常に深刻な脅威なのです。 メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

5月12日夜から世界で感染が拡大しているランサムウェア「Wanna Cryptor」について、IPA(情報処理推進機構)が緊急会見を開き、注意喚起した。週明けのメール開封時には特に注意が必要だという。 ネットバンキングを狙う「DreamBot」が猛威 今すべき対策は

ネットバンキングを狙う「DreamBot」が猛威 今すべき対策は

インターネットバンキングを狙う「DreamBot」が猛威を振るっています。私たちのお金を狙う、このマルウェアの餌食にならないためにできることとは? IoTマルウェア「Mirai」に新たな亜種、Windowsに感染して拡散攻撃

IoTマルウェア「Mirai」に新たな亜種、Windowsに感染して拡散攻撃

IoT機器をボット化してしまうマルウェアの「Mirai」の新たな亜種は、感染したWindowsマシンを踏み台にして、ボット化できるIoT機器を探索できてしまうという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散