偽装ウイルスからPCを守るには――ハッカーが用いる「4種の偽装」:ITmedia エンタープライズ セキュリティセミナーレポート【大阪編2】(3/4 ページ)

指名手配型のパターンマッチングはもう限界

海外ベンダーの製品が中心となっているセキュリティ業界だが、その中で、FFRIは国産技術で製品を提供する設立10年のサイバーセキュリティ専業ベンダーだ。同社の川原一郎氏は「既存の対策では、最近の標的型攻撃や無差別型攻撃を守りきれない」と語る。

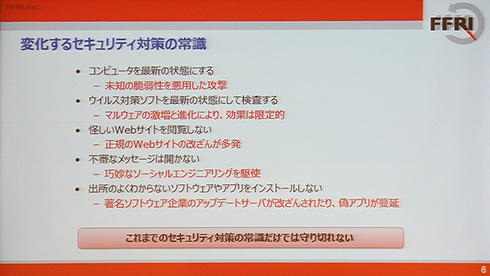

2015年に起きた日本年金機構での個人情報漏えい事件以降、標的型攻撃やランサムウェアによる被害が散見されるが、これらの会社も決して対策をしていなかったわけではない。既存のセキュリティ対策や、従来のセキュリティの常識だけでは守れなくなっているというわけだ。

川原氏によると、犯罪者側も「分業を行っている」という。犯罪の実行グループに豊富なセキュリティ専門知識がなくても、攻撃ツールは業者から購入でき、攻撃リソースもサービスとして利用できる。

これらは「CaaS(Crimeware as a Service:攻撃代行サービス)」や「RaaS(Ransomware as a Service:ランサムウェアによる攻撃サービス)」という形で産業化しており、特に後者は仮想通貨アドレスや金額を入力するだけでランサムウェアを作成してもらえるという。ランサムウェアの提供者側では、サポートサービスも提供する一方で、身代金収入の一部を報酬として得る仕組みも生まれているのだ。

最近では、個人向けでも「WannaCry」をはじめとするランサムウェアや、オンラインバンキングを乗っ取って送金先を変更したり、勝手に送金したりすることで直接的な被害を与えるバンキングマルウェアなどの無差別型攻撃が急増している。無差別にばらまくことで被害者数を増やし、攻撃方法を次々と変えて対策ツールをすり抜けようとする。

これらは基本的にメールを通じて間接的に配布されるが、「問題のないメールとそっくりの見掛けになっていることが多く、文面から攻撃メールと判断するのは現在ではかなり難しい」(川原氏)という。企業によってはこの手のメールを開かないように訓練しているが、やはり漏れが出るのは否めない。対策ツールを使っていてもすり抜けるケースがある。

一方、標的型攻撃は特定組織に対して、エンドポイントからマルウェアを介して偵察行動を行い、最終的には重要情報権限詐取と機密情報の外部流出を行う。この一連の攻撃では「エンドポイントが介在する箇所は大きいので、エンドポイントでの防衛策が有用」(川原氏)と説明した。しかし、従来型のエンドポイント防御策は「指名手配型」のパターンマッチングが主流であるため、パターンファイルを少しだけ改造したような“亜種”には対応しにくい。

日本年金機構の検証報告書を見ると、3回目の攻撃で情報漏えいが発生したとのことだが、それらの攻撃はいずれも、彼らが採用していたエンドポイントセキュリティ製品をすり抜けており、新たなパターンファイルが作成されていたことがうかがえる。

FRRIでは標的型攻撃対策製品「FRRI yarai」を販売しているが、これはパターンファイルに依存しない「プログレッシブ・ヒューリスティック技術」を使用している。振る舞いに特化した検知エンジンを5種類搭載し、指名手配型のような後追いではなく、攻撃の進化を先読みした振る舞い検知を行うため、未知のマルウェアや、昨今問題になっているファイルレスマルウェアにも有効だと河原氏は強調した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

FFRI 事業推進本部 執行役員 事業推進本部長 川原一郎氏

FFRI 事業推進本部 執行役員 事業推進本部長 川原一郎氏