Android端末に「Rowhammer攻撃」、ChromeやFirefoxに脆弱性

DRAMの設計上の弱点を突く「Rowhammer攻撃」を仕掛け、Webブラウザのセキュリティ対策をかわせてしまう脆弱性が発見された。

スマートフォンなどの小型デバイスに対し、DRAMの設計上の弱点を突く「Rowhammer攻撃」を仕掛けてWebブラウザのセキュリティ対策をかわすことができてしまう脆弱性が、オランダ・アムステルダム自由大学の研究チームによって発見された。

米セキュリティ機関CERT/CCが2018年5月3日に公開した脆弱性情報によると、この問題はGoogle ChromeやMozilla Firefoxなどのブラウザが影響を受ける。

CERT/CCによると、この攻撃手法は「GLitch」と命名され、CPUとGPUが同じメモリを共有している、スマートフォンなどの小型デバイスに対してのみ通用する。まず、本来はアクセスできない情報を読み取る「サイドチャネル攻撃」を仕掛けて物理メモリの配置を特定し、続いてRowhammer攻撃によって、メモリ内でビット反転を誘発させる。

この手口が使われた場合、ユーザーが脆弱性のあるデバイスで不正なWebサイトを閲覧した際に、Webブラウザのセキュリティ対策をかわされてしまう恐れがある。

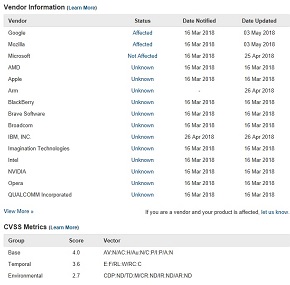

米セキュリティ機関CERT/CCが公開した脆弱性情報によると、Google ChromeやMozilla Firefoxなどのブラウザが影響を受ける。危険度はCVSSのベーススコアで4.0となっている(出典:CERT/CC)

米セキュリティ機関CERT/CCが公開した脆弱性情報によると、Google ChromeやMozilla Firefoxなどのブラウザが影響を受ける。危険度はCVSSのベーススコアで4.0となっている(出典:CERT/CC)研究チームはサイドチャネル攻撃とRowhammer攻撃を組み合わせることによって、Androidを搭載した「Nexus 5」で、Firefoxのサンドボックスをかわすことに成功したという。ただし、実証に使ったNexus 5は2013年に発売されたもので、セキュリティアップデートが適用されたのは2015年10月が最後だったとCERT/CCは指摘している。

問題の発覚を受け、Google ChromeとMozilla Firefoxはそれぞれ更新版が公開され、今回の攻撃に利用されたWebGLの機能を無効にする措置を講じたという。一方、Microsoftのブラウザは影響を受けないとされる。

危険度は共通指標CVSSのベーススコアで4.0(最高値は10.0)と評価されている。

技術情報サイトのBleeping Computerによると、Rowhammer攻撃は、攻撃者がRAMメモリセルに対して連続で読み込みと書き込みの動作を繰り返すことによって、セルの内容を切り替えさせ、メモリに保存されている情報を改ざんする攻撃。ハードウェアの小型化に伴ってメモリセル同士の間隔が狭くなると、互いに干渉して「ビット反転」を引き起こす問題を突いている。

この現象は2014年に指摘され、以降、さまざまな論文で取り上げられていたという。

関連記事

米Microsoft、「投機的実行」攻撃の研究を奨励 賞金2600万円

米Microsoft、「投機的実行」攻撃の研究を奨励 賞金2600万円

Microsoftは、CPUの投機的実行機能に対する攻撃手法を「脅威環境の変化」と位置付け、こうした脆弱性や緩和策に関する研究を促す目的で、研究者に賞金を贈呈する。 CPU攻撃の新たな手法「BranchScope」、Intel製CPUで実証

CPU攻撃の新たな手法「BranchScope」、Intel製CPUで実証

米カーネギーメロン大学などの研究チームが発表した「BranchScope」では、1月に発覚した「Spectre」と同様に、サイドチャネル攻撃を仕掛けてセンシティブなデータを流出させる。 パスワードに依存しない認証「WebAuthn」をChrome、Firefox、Edgeが実装開始 W3Cが標準化

パスワードに依存しない認証「WebAuthn」をChrome、Firefox、Edgeが実装開始 W3Cが標準化

Google、Mozilla、Microsoftが「WebAuthn」の実装を開始。これによって「FIDO2」の普及が期待され、Webブラウザから指紋認証や顔認証などで簡単にWebサイトへのログインや支払いの承認といった操作が実現されそうだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る