新型コロナウイルス流行懸念でテレワーク対応が急務、押さえておきたいセキュリティ対策とは

国内でも新型コロナウイルス感染症が報告され、在宅勤務やテレワークの必要性が高まっている。リモートアクセスで業務を遂行するために押さえておくべきセキュリティ対策のポイントとは?

この記事は会員限定です。会員登録すると全てご覧いただけます。

感染が拡大しつつある新型コロナウイルス感染症。日本国内でも感染者が報告され、企業は従業員の感染リスクを抑えるため、在宅勤務・テレワークや通勤時間の調整を推奨するなどの対策を施しはじめた。リモート環境でも普段と変わらずに業務を継続するためにはセキュアな環境構築が必須だ。

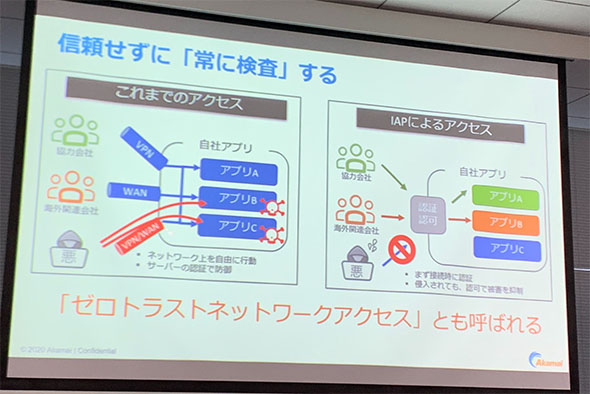

アカマイ・テクノロジーズの金子春信氏によると、外部ネットワークから自社システムにアクセスする場合、従来のリモートアクセス手段では権限管理が綿密ではなかった。なぜなら、ネットワークの進化の過程において接続性をまず確保した上でセキュリティの執行ポイントを特定の箇所に求め、適切なセキュリティを構築し、アプリケーション側で認証および認可をするという流れが基本的な仕組みとなっていたからだという。

要するに、従来テレワークの従業員やサードパーティー端末からの外部アクセスに信頼をおいてリモート通信環境を構築してきていたということだ。金子氏は「これ自体は悪いことではありません。しかし、テクノロジーの発展により既存のリモートアクセスではセキュリティの確保が難しくなっているのが現状です」と話す。最近では、全ての通信を信頼しないという前提に立って検査し、最小限の認可だけで運用するモデル「ゼロトラストネットワーク」が注目されている。

※本稿は2020年1月30日「Akamai セキュリティ勉強会」での発表を基に再構成した。

重大な損失が起こる可能性も? テレワークで起こり得る脅威の仕組み

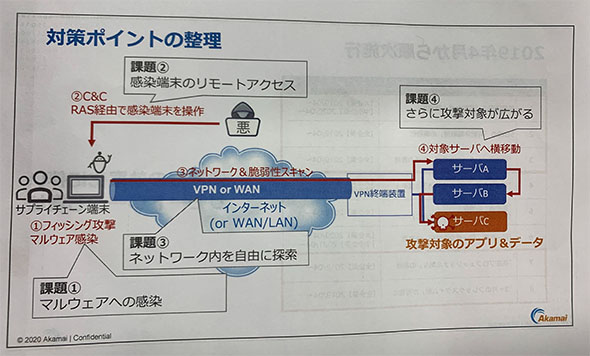

テレワークのようなリモートアクセスによって想定される脅威で、まず考えなければならないのはリモートワーク従業員がマルウェアに感染し、攻撃者に侵入されるリスクだ。

攻撃者はリモートワークの従業員やサプライチェーンであるサードパーティーの端末を標的型攻撃の一つであるスピアフィッシングで狙い、マルウェアに感染させる。マルウェアの中には、RAT(Remote Administration Tool/Remote Access Tool)と呼ばれる、攻撃者による端末のリモート操作が可能な要素が入っており、そこからネットワークに侵入し不正な操作を行う。RATは、一度侵入してしまえばセキュリティ体制次第では、ある程度自由な攻撃を仕掛けられる構成を持つ。ネットワーク内のあらゆる箇所で脆弱(ぜいじゃく)性スキャンを実施し、攻撃を仕掛け、重要な情報を持ち出すということも可能だという。

先述したような外部からのアクセスにより重大な損害が起きた攻撃の例として、2013年末の米小売り大手Targetの情報漏えい事件が挙げられる。これはTarget本体のシステムが直接的に狙われたのではなく、サードパーティーである外部の空調業者がスピアフィッシングで狙われ、マルウェアに感染していた。サードパーティーの業者は空調メンテナンスのために社内システムへのアクセス権限を与えられており、攻撃者はここからTargetのシステム内に侵入し、脆弱性をスキャンしながら攻撃先を探すというLateral Movement(侵入後の攻撃の横展開)を許してしまった。最終的にPOSデータを抜かれ、顧客情報を含むおよそ7000万件の情報が漏えいしたという事件だ(関連記事「米Targetの大規模情報流出、侵入経路は空調業者か」)。

リモートアクセスにおけるセキュリティ対策の要点とは

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

アカマイ・テクノロジーズ シニア・プロダクト・マーケティング・マネージャー 金子春信氏

アカマイ・テクノロジーズ シニア・プロダクト・マーケティング・マネージャー 金子春信氏 ゼロトラストアプローチによるアクセス

ゼロトラストアプローチによるアクセス 予期される攻撃と対策ポイント

予期される攻撃と対策ポイント