Webブラウザ拡張で通信を偽装する手法に新たな手口

サイバー犯罪者はマルウェアを仕込んだWebブラウザエクステンションが検出を回避できるようにする新しい通信方法を見つけていたようだ。分析要求で使われるHTTPを、ヘッダに情報を仕込むことでコマンド&コントロールサーバとの通信を正規のものであるように見せかけていたという。Avast Softwareはこれは新しい手法だと分析している。

この記事は会員限定です。会員登録すると全てご覧いただけます。

Webブラウザ「Google Chrome」は拡張機能をインストールすることで機能をカスタマイズできる仕組みを持つ。利用者にとって便利な機能が多い一方で、この機能はサイバー犯罪者にとっても魅力的なものになっている。Googleはアプリストアに不正な拡張機能が入らないようにチェック機能を強化するが、こうした不正行為は後を絶たない。

セキュリティベンダーのAvast Softwareは2020年12月、少なくとも28個のGoogle Chrome拡張機能にマルウェアが仕込まれていたと自社公式ブログで報告していた。Avast Softwareの報告によれば数百万ユーザーが不正な拡張機能をインストールしたと考えられており、サイバー犯罪者にとってWebブラウザ拡張機能が効果的な攻撃手段であることが示された。

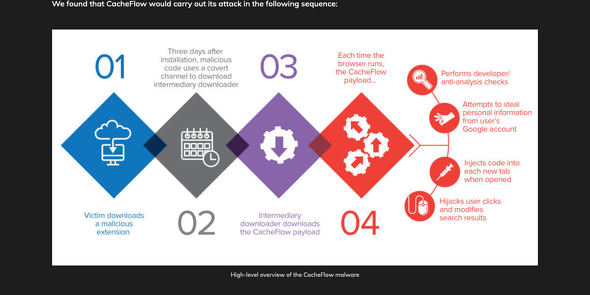

この報告を発表したAvast Softwareは2021年2月3日(現地時間)、新たなブログ投稿でWebブラウザ拡張機能に仕込まれた攻撃が検出を逃れて活動できた技術的な背景を分析している。それによると攻撃者は「Cache-Control HTTP」ヘッダを使う新しい方法を発見したとしており、この手法を使うことで自身の通信を隠蔽し、長期にわたって活動できたとしている。

Cache-Control HTTPヘッダとは? HTTPヘッダの悪用のされ方

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな