Ciscoルーターに見つかったCVSS9.0の脆弱性 アップデートは提供予定なし

Cisco Systemsは小規模ビジネス向けのルーターに複数の脆弱性が存在することを伝えた。本稿公開時点では、修正用のアップデートの提供は予定されていない。該当製品を使用している場合は、推奨される緩和策を適用してほしい。

この記事は会員限定です。会員登録すると全てご覧いただけます。

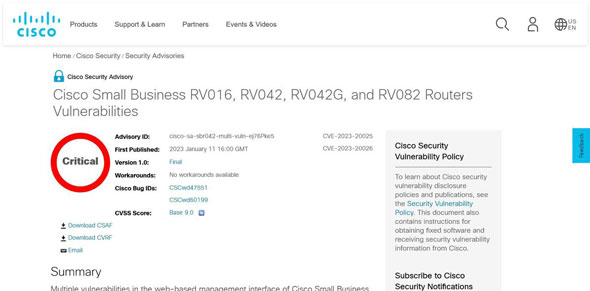

Cisco Systemsは2023年1月11日(現地時間)、同社のブログでスモールビジネス向けのルーターに複数の脆弱(ぜいじゃく)性が存在すると伝えた。

脆弱性を利用することで、リモートで任意のコマンドを実行可能となる。本稿公開時点では、この脆弱性に対するアップデートの提供は予定されていない。該当製品を使用している場合は、推奨される緩和策を適用してほしい。

脆弱性の深刻度は「緊急」 該当のルーター製品は?

今回見つかった脆弱性はCiscoスモールビジネスルーターの管理用Webインタフェースに存在する。これを悪用するとサイバー攻撃者は認証をバイパスして任意のコマンドを実行できる。

そのうち「CVE-2023-20025」として特定されている脆弱性は、共通脆弱性評価システム(CVSS)のスコア値が9.0と分析されており深刻度「緊急」(Critical)に分類される。

脆弱性の影響を受ける製品は以下の通りだ。

- RV016 Multi-WAN VPNルーター

- RV042 Dual WAN VPNルーター

- RV042G Dual Gigabit WAN VPNルーター

- RV082 Dual WAN VPNルーター

なお、以下の製品については脆弱性の影響を受けないとことが確認されている。

- RV160 VPNルーター

- RV160W Wireless-AC VPNルーター

- RV260 VPNルーター

- RV260P VPNルーター(PoE)

- RV260W Wireless-AC VPNルーター

- RV320 Dual Gigabit WAN VPNルーター

- RV325 Dual Gigabit WAN VPNルーター

- RV340 Dual WAN Gigabit VPNルーター

- RV340W Dual WAN Gigabit Wireless-AC VPNルーター

- RV345 Dual WAN Gigabit VPNルーター

- RV345P Dual WAN Gigabit PoE VPNルーター

Cisco Systemsは今回見つかった脆弱性について、修正用のソフトウェアアップデートは提供しないと説明している他、問題を回避する方法もないとしている。ただし以下の2つの設定を適用することで問題を緩和することは可能だ。

- リモート管理機能を無効化する

- 443番ポートおよび60443番ポートへのアクセスをブロックする

対象製品は、既にライフサイクルが終了している。緩和策は提供されているが、該当製品を使い続けることはセキュリティリスクを伴う可能性があるため、サポート提供済みの新しい製品に移行を検討してほしい。

関連記事

Windows Server 2008 R2のサポートが終了 急ぎ製品移行を

Windows Server 2008 R2のサポートが終了 急ぎ製品移行を

2023年1月10日をもってWindows Server 2008 R2の拡張セキュリティ更新プログラム(ESU) Year 3が終了した。以降、Windows Server 2008 R2に対してアップデートは提供されない。 FortiOSにおけるCVSS9.8の脆弱性 サイバー攻撃者による悪用を確認

FortiOSにおけるCVSS9.8の脆弱性 サイバー攻撃者による悪用を確認

Fortinetは2022年12月に見つかったFortiOSの脆弱性がサイバー攻撃に悪用されていると報告した。該当製品を使っている場合はすぐにアップデートを適用してほしい。 25億人以上に影響か、Google Chromeに「重要」の脆弱性 急ぎ更新を

25億人以上に影響か、Google Chromeに「重要」の脆弱性 急ぎ更新を

ImpervaはGoogle Chromeにシンボリックリンクフォローの脆弱性を発見した。同脆弱性は、Google Chromeおよび「Chromium」ベースのブラウザの25億人以上のユーザーに影響を与えるとされている。 Control Web PanelにCVSSスコア9.8の脆弱性、Linuxユーザーは警戒を

Control Web PanelにCVSSスコア9.8の脆弱性、Linuxユーザーは警戒を

エンタープライズLinuxの管理ツールとして人気の高いCWPの脆弱性が悪用されていることが分かった。同脆弱性はCVSSスコア値が9.8と評価されており、深刻度「緊急」(Critical)に分類されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」