子会社9社に影響 ベトナム子会社からランサムウェア被害が拡大 タカミヤ発表

タカミヤは2023年1月23日、同社と同社の子会社のサーバが不正アクセスによって、ランサムウェア攻撃の被害を受けたことを伝えた。現在も調査を継続しており、漏えいしたとみられるデータの特定などが取り組まれている。

» 2023年01月26日 10時00分 公開

[後藤大地,有限会社オングス]

この記事は会員限定です。会員登録すると全てご覧いただけます。

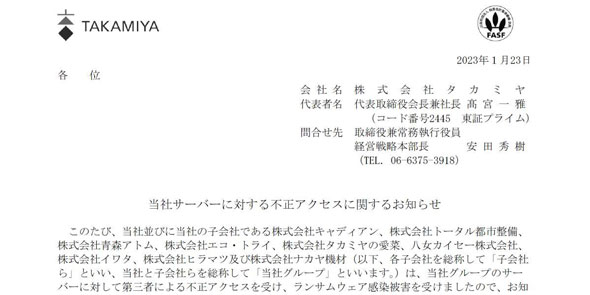

仮設機材販売などを手掛けるタカミヤは2023年1月23日、同社と同社子会社らのサーバに対して第三者による不正アクセスが実行され、ランサムウェア感染被害を受けたと伝えた。

不正アクセスおよび漏えいした情報について

不正アクセスの対象となった会社はタカミヤおよびその子会社であるキャディアンとトータル都市整備、青森アトム、エコ・トライ、タカミヤの愛菜、八女カイセー、イワタ、ヒラマツ、ナカヤ機材の9社だ。

報告によると、サイバー攻撃者はタカミヤのベトナム拠点に対して不正アクセスを実行した。同社グループの社内サーバに侵入し、ランサムウェアを感染させファイルの暗号化を実行した。同社はこうしたサイバー攻撃の時系列を以下のように説明している。

- 2022年12月15日:業務システムへのアクセス障害に対して調査を実施したところ、社内サーバに保存されていたファイルが暗号化されるといったLockBitの被害を受けていることを確認

- 2022年12月16日:業務遂行において支障を生じさせない最低限の業務システムは復旧可能であることが判明し、復旧作業を開始。外部の専門家・弁護士・セキュリティ専門企業に本件の対応に関する支援を依頼

- 2022年12月19日:攻撃対象サーバに関するデジタルフォレンジック調査を実施する外部専門機関の選定作業を開始

- 2023年1月7日:サイバーセキュリティ攻撃を実施したと名乗るエンティティからメールを受信。攻撃者のリークサイトに社名が掲載されていることを確認

- 2023年1月10日:外部の専門機関を使ったダークWeb調査を開始

- 2023年1月11日:大阪府警担当者と会議、現状を報告し、今後の操作の進め方について協議。デジタルフォレンジック調査の初期報告を受ける

情報漏えいの可能性があるものとして以下の項目が挙げられている。

- グループ社内のサーバに保存されていた顧客情報(個人情報を含む)

- グループ全体の従業員情報

タカミヤは今回のサイバー攻撃に関して引き続き調査するとともに、漏えいした情報の特定に関しても継続して取り組むとしている。また、再発防止策の策定に向けた取り組みを進めるとしている。

関連記事

「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

IPAが公開する「情報セキュリティ10大脅威」には長い歴史があります。変化の激しいセキュリティの世界、ランクインした脅威の変遷を見ていると新たな発見があるかもしれません。 インシデント対応にかかる費用はいくら? IPAがセキュリティ費用を可視化するツールを公開

インシデント対応にかかる費用はいくら? IPAがセキュリティ費用を可視化するツールを公開

サイバーセキュリティリスクは企業にとって無視できないレベルになっている。IPAは、サイバー攻撃によってもたらされる金銭的損失(事故対応費用、賠償費用、利益損害、金銭損害、行政損害、無形損害など)を試算するツールを公開した。 Microsoft 365に障害 TeamsやOutlookに影響

Microsoft 365に障害 TeamsやOutlookに影響

Microsoftは2023年1月25日16時半ごろから「Microsoft 365」サービスに障害が発生していると報告した。 フィッシング詐欺に悪用されるブランドは? グローバル調査でトップ10が判明

フィッシング詐欺に悪用されるブランドは? グローバル調査でトップ10が判明

Check Point Software Technologiesは2022年第4四半期におけるフィッシング詐欺に悪用されたブランドトップ10を公開した。どのようなブランドがフィッシング詐欺に悪用されているのかをチェックし、対策の参考にしてほしい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな

あなたにおすすめの記事PR