代わり映えしない10大脅威から、筆者が読み解いた“悪い兆候”:半径300メートルのIT

2023年版の「情報セキュリティ10大脅威」が公開されました。個人部門、組織部門ともに大きな変化はないように思えますが、筆者はここから“悪い兆候”を読み取りました。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2月に入り、2023年の「サイバーセキュリティ月間」がスタートしました。これは内閣サイバーセキュリティセンター(NISC)をはじめとした政府機関や各種団体がサイバーセキュリティの啓発を目的とし、毎年2月に集中的に実施するイベントです。

これに合わせて内閣官房からもメッセージが公開されていますが、そこで触れられている通り、サイバー攻撃は社会や経済にも大きな影響を与えるようになりました。今後、組織と個人にはますますセキュリティ対策が求められるようになるでしょう。

NISCはサイバーセキュリティ月間のスタートに併せて、個人や組織向けに「サイバーセキュリティ対策9カ条」という基本的なセキュリティ対策を公開しています。以下の9つのチェックポイント(9カ条)を見直し、セキュリティをいま一度、「自分ごと」として考えてみましょう。

- OSやソフトウェアは最新の状態にしておこう

- パスワードは長く複雑にして、他と使い回さないようにしよう

- 多要素認証を利用しよう

- 偽メールや偽サイトにだまされないように用心しよう

- メールの添付ファイルや本文中のリンクに注意しよう

- スマホやPCの画面ロックを利用しよう

- 大切な情報は失う前にバックアップ(複製)しよう

- 外出先では紛失・盗難・のぞき見に注意しよう

- 困ったときは一人で悩まず、まず相談しよう

気になる2023年の「情報セキュリティ10大脅威」 どう読み解くか?

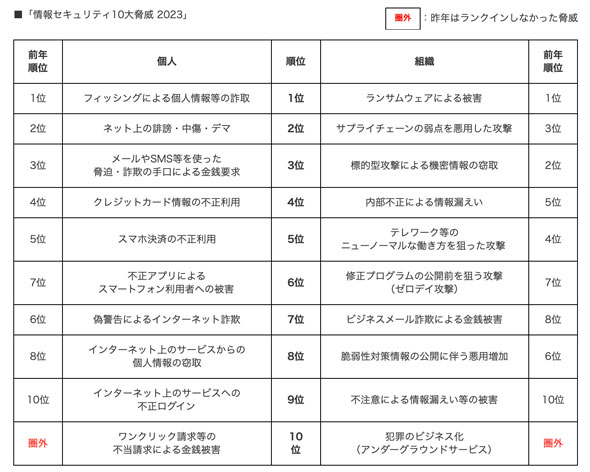

こちらも恒例ですが、2023年1月末には情報処理推進機構(以下、IPA)が発表する「情報セキュリティ10大脅威」の2023年版が公開されました。各セキュリティ分野で活躍する識者によって、個人部門、組織部門に分けて注意すべきサイバー脅威をピックアップするというものです。では、まずはその脅威ランキングをチェックしてみてください。

実は今回の順位については個人部門、組織部門ともに大きな変化はありません。個人部門の10位にランクインした「ワンクリック請求等の不当請求による金銭被害」および組織部門の10位に入った「犯罪のビジネス化(アンダーグラウンドサービス)」を除けば、2022年の10大脅威がほぼ2023年も継続しています。

ただ、毎年の10大脅威の発表は順位の変動を議論するものでもありません。下位だからといって対策を怠っていいかといわれるとそうではなく、ランキング圏外の脅威を含めてしっかりとセキュリティ対策を講じる必要があるでしょう。

筆者としては、同ランキングに掲載されている脅威に大きな変化がないことは少々憂慮すべき事態だと考えています。なぜなら脅威に変化がないということは、講じてきたセキュリティ対策が有効ではなかったということを意味するからです。つまり、今までと同じサイバー攻撃が相変わらず幅を利かせ、被害が減らない状態だということです。

その観点で10大脅威をチェックすると、第1位は前年と変わらず「ランサムウェアによる被害」でした。昨今話題になるような大きなランサムウェア被害は、関連組織やメンテナンスのために用意したVPN装置の脆弱(ぜいじゃく)性をきっかけに侵入された結果、情報を盗まれて暗号化されるという流れが多くなっています。これは言い換えると、第1位のランサムウェアによる被害だけでなく「サプライチェーンの弱点」を突かれ、標的型攻撃レベルの内部偵察を受け、最終的に情報が漏えいしたということです。その過程にはVPNや内部サーバ、エンドポイントの脆弱性も利用されているでしょう。

そう考えると、今のサイバー攻撃は単体の脅威を突くというよりも、10大脅威に掲載されている脅威を複合的に組み合わせていると考えた方がいいでしょう。つまり10大脅威に掲載されるレベルの脅威のうち、対策されていないものが一つでもあれば、それを起点にこじ開けるようにサイバー攻撃が実行されるリスクがあります。

10大脅威に変化がないため、初報をスルーしてしまったという方もいるかもしれませんが、昨年とほぼ同内容だからとスルーしても構わないほど全てに完璧に対策できている企業はどのくらいあるでしょうか。もう一度ランキングを見直し、これまで国内で起きているインシデントと照らし合わせて、自社の対策が十分かどうかを考えてみましょう。

サイバー攻撃者のモチベーションは依然として高い

10大脅威のランキングに変化がないということは、現時点においてサイバー攻撃者が革新的な進化を遂げていないとも言えます。であれば「サイバーセキュリティ対策9カ条」といった基礎を固めることこそが、10大脅威で示された脅威群から企業組織を守る手段になるはずです。

しかしサイバー攻撃者は金銭を得るためなら、私たちが驚くような手法を手間をかけて実行してくる可能性が高いと見るべきでしょう。最近では、ネットショップ作成サービスの「BASE」が2023年1月に注意喚起を発表しました。一見すると、よくある「不審なメール」に関しての注意喚起なのですが、よくよく読むとちょっと怖い狙いが見えてきます。

発表によると、これはネットショップを作成した「管理者」を狙い撃つ巧妙なフィッシングメールです。システムエラーがあったという問い合わせを送り、そこに書かれた偽のWebサイトのURLに、ログインIDおよびパスワードを入力させる手法を使っています。

この攻撃はBASEのショップ運営管理者のみを狙った「標的型攻撃」で、管理者パスワードを奪った後、盗んだ顧客情報を基にショップを装ってサービス利用者にカード情報を再入力させるフィッシングメールも送っているようです。

10大脅威にも「標的型攻撃による機密情報の窃取」が第3位(前年2位)にランクインしています。しかし標的型攻撃が従来の「大企業や重要インフラを狙い撃ちする攻撃」という認識のままだと、なかなか本件を想像できないのではないでしょうか。その意味では10大脅威のランキングだけではなく、その項目が指し示す内容がアップデートされているかどうかも考える必要があるでしょう。

脅威を知れば、適切に怖がれるはず

10大脅威発表後に公開される「セキュリティ対策の基本と共通対策」(2月下旬公開予定)、「活用法」(2月下旬公開予定)、「知っておきたい用語や仕組み」(5月下旬公開予定)も合わせて活用したい資料です。前年との違いがないから気にしなくてよいということはありません。逆に変わらなかったことの意味がどこにあるか、自分なりに考えてみるのもよいのではないでしょうか。

サイバー脅威は「適切に怖がる」ことが重要とよく言われます。10大脅威とサイバー攻撃を受けた企業のレポートを読み解くことで、実際に使われている攻撃テクニックがどのようなものかを知ることができますが、よく読むと意外と単純なテクニックの組み合わせで、あっと驚く効果や被害が生み出されていることも分かるでしょう。

上記のようなフィッシング詐欺がいまだに流行していることを考えると、2023年もセキュリティの主人公はセキュリティ管理者でも経営者でもなく「ふつうの私たち」であることが分かるはずです。ぜひセキュリティに関係がないと思っている方も「サイバーセキュリティ9カ条」を確認し、まずは手元にあるスマートデバイスを守ること、サイバー空間を安全にするためにできることを考えてみてほしいと思います。

関連記事

IPAが「情報セキュリティ10大脅威 2023」を公開 新たにランクインした脅威は

IPAが「情報セキュリティ10大脅威 2023」を公開 新たにランクインした脅威は

IPAは情報セキュリティ10大脅威の2023年度版を公開した。どのような事案が2023年の情報セキュリティにおいて脅威となるかの推測が示されており、セキュリティ対策の資料として参考になる。 「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

IPAが公開する「情報セキュリティ10大脅威」には長い歴史があります。変化の激しいセキュリティの世界、ランクインした脅威の変遷を見ていると新たな発見があるかもしれません。 毎年2月はサイバーセキュリティ月間 今こそ学ぶべきトピックを紹介

毎年2月はサイバーセキュリティ月間 今こそ学ぶべきトピックを紹介

政府機関や各種団体は、毎年2月をサイバーセキュリティ月間として定めています。今回はIPAの2022年情報セキュリティ10大脅威を始めとした今学ぶべきセキュリティトピックを紹介します。 2021年10大セキュリティ事件に“ピンとこない”人に考えてほしいこと

2021年10大セキュリティ事件に“ピンとこない”人に考えてほしいこと

2021年は年末にかけて、Emotetの活動再開やApache Log4jの脆弱性など大きなセキュリティニュースが話題になりましたが、発生したインシデントはそれだけではありません。2021年の10大セキュリティ事件をどこまで覚えていますか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに