ゼロトラストにはなぜマイクロセグメンテーションが必要なのか?:マイクロセグメンテーションの新時代

サイバー攻撃の激化によって、企業は従来型の境界型防御による「見つけて対応する」対策から「制限して封じ込める」対策へのシフトが求められている。この鍵を握るマイクロセグメンテーションについて解説する。

この記事は会員限定です。会員登録すると全てご覧いただけます。

サイバー攻撃の複雑化や巧妙化によって、企業のセキュリティ対策は境界型防御から脅威の侵入を前提とした対策へと移行しつつある。EDR(Endpoint Detection and Response)やNDR(Network Detection and Response)などの検知と対応に重きを置いたセキュリティ対策を導入する企業が特に増加している。

だが、こうした「見つけて対応する」対策は発見から対処までにタイムロスが発生し、被害が拡大するリスクをはらんでいる。サイバー攻撃が頻発して深刻化する中、このロスをいかに減らすかがセキュリティ対策の鍵を握るだろう。本稿は、解決の糸口となるキーワード「マイクロセグメンテーション」について解説し、その仕組みとメリット、導入事例を紹介する。

筆者紹介:槌屋砂幾氏(イルミオ ジャパン シニアシステムズエンジニア)

セキュリティエンジニア、コンサルタントを経て、プリセールスエンジニアとして15年以上複数の外資スタートアップ企業に従事。主にIDS/IPS・SIEM・脅威インテリジェンスなどの分野のソリューションのプリセールス活動を行い、国内に新しい分野のセキュリティソリューション市場開拓を行なってきた。

セキュリティ対策は、ラテラルムーブメントをどう防ぐかで決まる

新型コロナウイルス感染症(COVID-19)などの影響によって、企業活動にITが大幅に取り入れられた結果、柔軟で拡張性の高いシステムが構築され、ビジネススピードが向上した。だがモバイルやクラウド、テレワーク環境、IoT、OTとシステム領域が拡大したことから、サイバー攻撃を受ける領域(アタックサーフェス)も拡大した。つまり、デジタル化はアクセビリティを大きく向上させる反面、サイバー攻撃のリスクも助長してしまったといえる。

近年、報道などで企業を標的にしたランサムウェア被害が取り上げられている。ランサムウェアは業務に使用するファイルを暗号化するため、業務が停止してしまう。企業の中には一刻も早く業務を再開したいという思いから“身代金”を支払ってしまうケースもある。

Illumioが発表した2022年の調査では、約76%の企業や組織が過去2年間にランサムウェア攻撃を経験していることが明らかになっている。ランサムウェアによるインシデントの約70%は、数日以上の業務中断を引き起こしており、インシデントレスポンスの約79%がランサムウェアに関連していた。

ランサムウェアを含むマルウェアは、企業システムに侵入するためにさまざまな手法を駆使している。最も利用されやすい侵入経路は電子メールであり、添付ファイルのプログラムを実行したり、本文にあるURLリンクをクリックしたりすることでマルウェア感染へと誘導する。最近では、テレワークに使用されるVPNの脆弱(ぜいじゃく)性や認証突破によって、不正アクセスされるケースも増えている。海外の拠点や子会社を経由するビジネスサプライチェーン攻撃も活発になってきている。

サイバー攻撃者が企業システムに侵入した後の行動は、これまでと大きく変化していない。多くの場合、マルウェアはサイバー攻撃者の指示によって企業システムを水平移動(ラテラルムーブメント)し、ネットワークの把握とドメインコントローラーの発見を目指す。ドメインコントローラーにアクセスすれば、自身の権限を昇格できる。これによって重要なファイルにもアクセス可能になるためだ。

マルウェアは重要なファイルにアクセスできたら、サイバー攻撃者の指示によって情報を盗み出す。最近は、この際にランサムウェアを仕掛けるケースもある。重要なファイルを暗号化することで身代金を要求するとともに、盗み出したファイルを公開すると脅す“二重脅迫”も常とう手段になりつつある。

ラテラルムーブメントを阻止できれば、重要情報を盗まれたり暗号化されたりすることを防止できる。しかし、多くの企業はこれまで侵入を検知し阻止するための対策ばかりに注力してきたため、ネットワーク内部での不審な挙動を積極的に検知する体制が整っていないのが実情だ。ネットワーク内部で検知するためのソリューションの導入も進んでいるが、検知型だけに依存すると攻撃の阻止に時間がかかってしまう傾向がある。

「見つけて対応する」から「制限して封じ込める」対策にシフトせよ

上記を踏まえて、マルウェア侵入前後の対策に有効なソリューションとして注目されているのがマイクロセグメンテーションだ。セグメンテーションというセキュリティ領域は以前からあるものの、過去のソリューションはファイアウォールやサブネット、VLAN(仮想LAN)などによってセグメント化を試みていたため、管理面や性能面で課題があり普及しなかった。

では、マイクロセグメンテーションは従来の対策と何が異なるのか。マイクロセグメンテーションは各機器などに導入したエージェントによってネットワークとその間の通信を把握して、データセンターやクラウドを含むネットワーク全体を一元的に可視化する。より細かいセグメント化が可能になり、PC一台単位でのセグメント化も可能だ。

詳細なセグメント化に加え、セグメント間はゼロトラストの考えによって通信が制御される。ゼロトラストの考え方とは“全てを信頼せず、都度認証を実施する”という考え方で、ユーザーやデバイス、アプリケーションなど広く適用される。マイクロセグメンテーションは、これらをポリシー化することでセグメントを越えた通信を制御する仕組みだ。

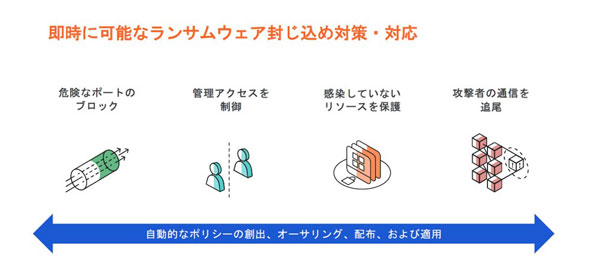

事前にこうしたポリシーを設定しておくことで、正規のユーザーではないマルウェアはセグメントを越えて移動できないため、ラテラルムーブメントを阻止できる。正規のユーザーであってもデバイスが許可されたものでなければアクセスできなくなり、最初からアタックサーフェスが縮小される。これは許可されていないアプリケーションも同様だ。

さらにマイクロセグメンテーションは、クラウドやテレワークまで拡張できることから、拡大する企業のアタックサーフェスをカバーできる。これによって企業の「見つけて対応する」セキュリティから「制限して封じ込める」セキュリティへの移行が可能となる。

近年は、ISO 2700xやPCI DSSといった規制や、GDPRなどの地域的なデータ規制、あるいはガイドラインなどが増加しており、これらに準拠するためのレポートなども必要とされる。マイクロセグメンテーションのソリューションによっては、コンプライアンスを最大化するとともに、監査向けの簡素化されたオンデマンドレポートの出力が可能になっているものもある。今後は、これらの規制への準拠がサプライチェーンに加わる要件になる可能性が高いため、有効な機能といえるだろう。

マイクロセグメンテーションのケーススタディー

マイクロセグメンテーションの導入事例を2つ紹介する。1つ目は、40万人の患者と400人の医師のヘルスケア情報を複数地域のデータセンターで管理・保護する大規模な医療グループの事例だ。この医療グループではこれらの情報を守るために複数のセキュリティツールによる情報過多の状態に陥ることなく、内部統制によってラテラルムーブメントの阻止にチャレンジしていた。

ITチームでは当初、ネットワークのセグメンテーションによるセキュリティ対策を導入していた。しかし、当初のスコープでは時間や費用、継続的なメンテナンスの面で管理が不可能になってしまった。そこでアプリケーションのセグメンテーションとサーバ環境から、人をセグメンテーションするという目標に焦点を合わせることを余儀なくされた。

具体的には、40万人分の患者の医療情報を特定して送信できるものとできないものを制御し、異常な動作に対してアラートと自動ロックダウンを実行することを目的とした。同時にクラウドへの段階的な移行も促進した。しかし、潜在的なコンプライアンスリスクから、どのプロバイダーもデータの安全性に懸念を示した。

そこで同院はマイクロセグメンテーションソリューションを導入した。これによって管理者に負担をかけずに、容易にネットワークを可視化、ポリシーベースの制御によってラテラルムーブメントを自動的に阻止することに成功した。

もう一つの導入事例は、25万人の会員と60万人の個人顧客および中堅企業に総合的な金融サービスを提供する銀行だ。金融機関は複数の厳しいセキュリティ規制が存在する他、ISO 2700x規格への適合も要求される。

同社は従来型のネットワークセグメンテーションを導入していたが、コンプライアンスに不可欠な要件であるネットワークの完全な可視性と、銀行環境に含まれるシステムやアプリケーションのセグメント化への対応を強化するために、マイクロセグメンテーションを採用した。

同行のIT部門の責任者によれば、ホストレベルでセグメント化し、OSネイティブのファイアウォールでポリシーを適用できることで問題が解決できたという。コンセプトの実証から本番への移行はスムーズかつ迅速に行われ、業務に影響を与えることはなく、加えてセグメンテーションに関するISO 2700xのコンプライアンス要件を維持できた。

また同行は、マイクロセグメンテーションの導入でネットワークの完全な可視化とホストベースのセグメンテーションによって、銀行環境の一部である重要なシステムとリングフェンス・アプリケーションを分離した。セキュリティとコンプライアンスを最大化するための使いやすさも重要であった。マイクロセグメンテーションにより、テストと自動化機能による業務中断のリスクを最小化、監査人向けの簡素化されたオンデマンドレポートが大きなメリットになった。

ゼロトラストの概念を実現するマイクロセグメンテーションは、ネットワークの完全な可視化と詳細なセグメンテーション、そしてセグメントを越える通信にポリシーを適用することで、不正な通信を自動的に遮断できる。しかも、拡大する企業ネットワークにも対応できる。

マルウェアなどのラテラルムーブメントを阻止できることは、これまで予防と検知だけに注力していた部分をオフロードできることを意味する。担当者の負荷を大幅に軽減し、ネットワーク全体の可視化と自動的な保護を可能にするマイクロセグメンテーションは、あらゆる規模の企業にとって有効的かつコスト効率の高いセキュリティソリューションであるといえる。

後編では、クラウド環境の保護とサイバーレジリエンスにおけるマイクロセグメンテーションの有効性を解説する。

関連記事

「ゼロトラスト」の真の目的はセキュリティ強化じゃない

「ゼロトラスト」の真の目的はセキュリティ強化じゃない

「ゼロトラスト」は最近メディアでよく見かけるキーワードですが、このゼロトラストに基づくセキュリティ対策の目的を、単なるセキュリティ強化と考えていませんか。筆者が考える“真の目的”は、セキュリティという目に見えないものの価値をどう評価するかの指標の一つになるはずです。 宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

サイバー攻撃が激しさを増す今、企業には新たなセキュリティアプローチが求められている。ガートナーの礒田氏が目指すべき方向性と今後需要が増すセキュリティトピックを語った。 元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

ファイアウォール企業の元祖でもあるチェック・ポイント・ソフトウェア・テクノロジーズの青葉雅和氏がサイバー攻撃の実態とセキュリティ人材不足の背景にある根本的な問題を大いに語った。 ラックはいかにしてゼロトラスト基盤を改良したのか?――マイクロソフトブリーフィング

ラックはいかにしてゼロトラスト基盤を改良したのか?――マイクロソフトブリーフィング

日本マイクロソフトはメディアブリーフィングで、2022年度におけるサイバー脅威の最新動向とラックのゼロトラスト基盤構築事例、日本マイクロソフトが考えるゼロトラストの次に来るセキュリティアプローチを公開した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見