NISC結城氏が警鐘 重要インフラのサービス停止要因から学ぶランサムウェア対策:「Security Week 2022 冬」開催レポート(2/2 ページ)

重要インフラ事業者、サイバー関連事業者に期待されること

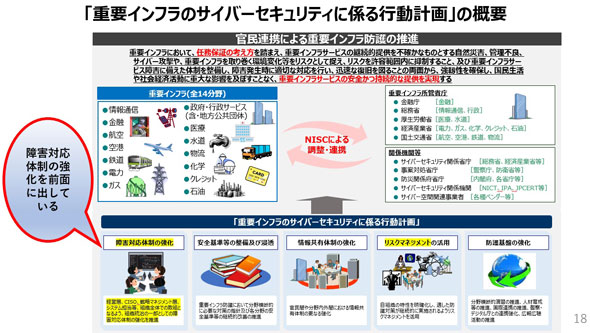

重要インフラ事業者14分野は所管省庁がそれぞれ異なるが、コンピュータやネットワークを利用するという点では共通するため、同様の方針の下で共に対策を講じようというのが、重要インフラ行動計画の趣旨だ。

計画には「障害対応体制の強化」「安全基準等の整備及び浸透」「情報共有体制の強化」「リスクマネジメントの活用」「防護基盤の強化」という5つの項目がある。2022年6月17日に発表された第5次計画では「障害対応体制の強化」を前面に押し出す形で大幅に改訂された。

結城氏によると、脅威はひと昔前に比べはるかに増大しており、国と重要インフラ事業者、サイバー関連事業者が一体となって取り組む必要があるが、その中でも上で挙げた5つのうち、個々に求められる要素もある。

重要インフラ事業者に期待されることは「障害対応体制の強化」だ。経営層やCISO(最高情報セキュリティ責任者)、戦略マネジメント層、システム担当者など組織全体およびサプライチェーンに関わる事業者における役割と責任を明確化すること。セキュリティの専門的、技術的な問題点と経営層が抱える事業運営の問題点を融合させること。この2点を踏まえて、サプライチェーン事業者と一体となって組織全体で障害対応体制の強化を図ることが求められる。

防護体制の継続的改善への取り組みも欠かせない。ビジネス方針や戦略、情報資産の把握などを踏まえ、自組織が提供する重要インフラサービスを速やかに分析し、プロファイルの明確化によってリスクを洗い出す。リストアップされた要改善項目に関しては、どれをどのぐらいの深度で実施するかについても決定し、決定したものは速やかに改善に向けて着手する。

対してサイバー関連事業者に期待されるのは、サイバーセキュリティ基本法第7条の再認識だ。そこには「サイバー関連事業者その他事業者は、その事業活動に関し、自主的かつ積極的にサイバーセキュリティの確保に努める」とある。「自主的かつ積極的に」と法に規定されていることをよく理解して、重要インフラ事業者から見えにくい、システムや調達先などの情報に関し、重要インフラ事業者と相互連携しながら、供給者の立場で「事案の未然防止、拡大防止」に協力することが重要だ。

第5次重要インフラ行動計画全文は、NISCのWebサイトからダウンロードできる。「約70ページの冊子ですが1章か4章までを読めば大体の内容を把握できるはずです」(結城氏)

ランサムウェア、まじめに対策を講じていますか?

結城氏はランサムウェア対策を学ぶ場として、政府が公開する「ストップ! ランサムウェア」という特設ページを推奨する。NISCや経済産業省、警察庁、情報処理推進機構(IPA)、JPCERTコーディネーションセンター(JPCERT/CC)、日本サイバー犯罪対策センター(JC3)といった組織が発表する情報がここで一元的に閲覧できる。

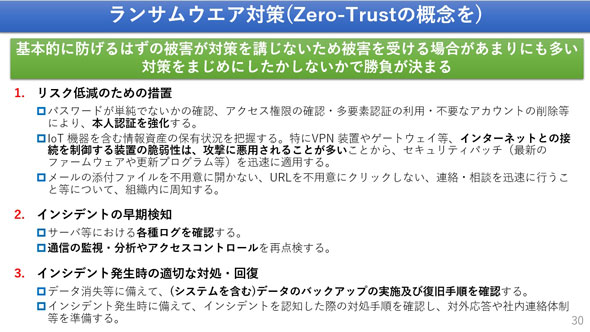

ランサムウェアについては2022年3月1日に、関係省庁の連名で注意喚起も発表されている。そこで強調されているのは、リスク低減のための措置を図ること、インシデントの早期検知をすること、インシデント発生時に適切な対処および回復を行うことの3点だ。

結城氏は「大阪の医療機関で発生したランサムウェア攻撃は、このどれか1つが不足していて一点突破で侵入されたわけではなく、この3点がそれぞれ機能していなかった、多重に破られてしまったということが分かっています。注意喚起がなされても、それが本当の意味で理解されなければ実効性を持ちません。基本的に防げるはずなのに、対策を講じないために被害が発生しているケースがあまりにも多い。その一方でしっかりと攻撃を防いでいる事業者もあります。対策をまじめに講じるかどうかで勝負が決まるということです」と語る。

ランサムウェア攻撃に立ち向かうには、ゼロトラストの概念を導入してセキュリティ対策を行うことを同氏は勧める。

リスク低減の措置としては、パスワードの強度やアクセス権限を確認したり、多要素認証を利用したりして本人認証を強化することが有効だ。情報資産の保有状況を把握し、脆弱(ぜいじゃく)性が狙われないよう、セキュリティパッチを迅速に適用することも求められる。その他、電子メールの添付ファイルやURLを不用意に開いたり、クリックしたりしないというのも基本的な対策だが大事だという。

インシデントの早期検知については、サーバなどにおける各種ログを確認し、通信の監視や分析およびアクセスコントロールを再点検する。インシデント発生時の適切な対処、回復という観点ではシステムを含むデータのバックアップの実施および復旧手順を確認する、インシデントを検知した際の対処手順を確認するとともに、対外応答や社内連絡体制を準備する。

サプライチェーン攻撃への対処も基本的には上記と同様だが、「取引先とのパートナーシップ構築が重要だ」と結城氏は述べる。「『干渉はハラスメントに当たるのでは』という事業者の懸念に応えて、公正取引委員会がガイドラインを発行しているので、これを参考にしてほしい」(結城氏)

結城氏は最後に「ランサムウェア対策は、敵を知り、己を知ることに尽きます。他の組織で起こることは、自組織でも起こるということを前提にしましょう。ランサムウェアとその発行主体について知ることも重要です。一方でリスクはランサムウェアだけではないということも忘れないでください。対策としては『特定』『予防』『検知』『対応』『復旧』が基本です。計画しても実施しなければ実効性は上がりません。分かっている対策は確実に実行してください。不明点は所管省庁に直ちに連絡し、プロのアドバイスを活用しましょう」と語り、視聴者に対策の確かな履行を促した。

関連記事

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。 詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。 最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

複雑化、高度化したサイバー脅威に対抗するためには、セキュリティ製品を導入するだけでは不十分だ。レオンテクノロジーの守井氏が提唱する50:30:20の法則で企業のセキュリティ環境を強化しよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?