OneNoteが新たなマルウェア感染経路に 具体的な手口と対処法

Microsoft OneNoteを悪用したサイバー攻撃が発見された。VBAマクロに変わる新たなマルウェア感染の侵入経路としてサイバー攻撃者の間で悪用が進んでいるものとみられる。

この記事は会員限定です。会員登録すると全てご覧いただけます。

コンピュータ情報サイトの「Bleeping Computer」は2023年3月5日(現地時間)、サイバー攻撃者がマルウェアの感染経路にデジタルノートアプリケーション「Microsoft OneNote」(以下、OneNote)を悪用していると指摘した。

同情報サイトでは、OneNoteを悪用した新たな感染経路の詳細とこれを防ぐための方法を解説している。

具体的なOneNoteの悪用方法を解説 脅威をブロックするには

最近までサイバー攻撃者間では、「Microsoft Office」ドキュメントのマクロ機能を悪用することでマルウェア感染させる手口が主流だった。しかしMicrosoftが、インターネット経由でダウンロードしたOfficeドキュメントのマクロをデフォルトで無効化するように変更したことで状況は大きく変わった。サイバー攻撃者はこれまでの手法が効果的ではなくなったため、他の攻撃ベクトルを模索するようになった。

サイバー攻撃者が次に悪用したのはISOイメージファイルだ。「Windows」にはインターネットからダウンロードされたファイルに「MoTW」(Mark-of-the-Web)と呼ばれる属性を与えるセキュリティ機能が備わっており、これによってインターネットからダウンロードされたファイルかどうかを判別できる。だが、ISOイメージファイルは、インターネットからダウンロードされたものであってもMoTW警告フラグが付かなかったこともあり、マルウェア感染経路として悪用されていた。

しかしこの挙動に対してもMicrosoftやサードパーティーのベンダーが対応したことで、サイバー攻撃者は次の感染経路を模索するようになった。そして2022年12月以降に悪用されるようになったのがOneNoteだ。

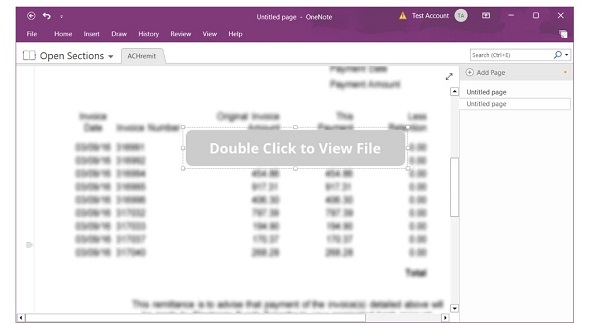

Bleeping Computerによると、サイバー攻撃者はOneNoteで、保護されたドキュメントのように見える複雑なテンプレートを作成する。同テンプレートは「設計要素を『ダブルクリック』してファイルを表示するように」というメッセージを含んでおり、ユーザーがボタンをダブルクリックするように仕向けている。

このボタンは一見すると何らかの機能を実行するように見えるが、実際には埋め込まれたファイルが実行されることで、これまでと同様にマルウェアへの感染が試みられることになる。

Bleeping Computerはこうしたサイバー攻撃を回避する方法として、OneNoteの拡張子である「.one」のファイルをセキュリティ保護されたメールゲートウェイやメールサーバでブロックすること、それができない場合はMicrosoft Officeグループポリシーを使ってOneNoteファイルに埋め込まれたファイルの起動を制限する方法を推奨している。

同情報サイトによると、ファイルタイプをブロックすることは完璧な解決策だとは言えないが、一定の効果はあるとして強く推奨している。

関連記事

「VSTO」がVBAマクロに代わる新たな攻撃ベクトルとして注目されるワケ

「VSTO」がVBAマクロに代わる新たな攻撃ベクトルとして注目されるワケ

Microsoft OfficeのVBAマクロという攻撃手段を失ったサイバー攻撃者にとってVisual Studio Tools for Office(VSTO)が新しい攻撃ベクトルになる可能性が出てきた。この技術を悪用したベクトルはまだほとんどのセキュリティベンダーが検出できていない。 差し戻されたMicrosoft OfficeのVBAマクロ無効化機能、再び復帰

差し戻されたMicrosoft OfficeのVBAマクロ無効化機能、再び復帰

Bleeping Computerによれば、Microsoftは「Microsoft Office」のVBAマクロ機能を再び無効化したと発表した。同機能は順次無効化が発表されていたが、ユーザーに発表がないまま一時的にロールバックされていたため話題を集めていた。 偽のChatGPTアプリに要注意 人気にあやかる詐欺行為が横行中

偽のChatGPTアプリに要注意 人気にあやかる詐欺行為が横行中

サイバー犯罪者がChatGPTの話題に乗っかってサイバー攻撃を実行している。アプリや公式以外のWebサイトなど存在しない囮に引っ掛かからないように注意してほしい。 LastPassはどのように侵入を許したか? 自社を狙ったサイバー攻撃の詳細な手口を公開

LastPassはどのように侵入を許したか? 自社を狙ったサイバー攻撃の詳細な手口を公開

LastPassは2022年8〜10月に発生した同社を標的としたサイバー攻撃に関する詳細な調査結果を公開した。サイバー攻撃者がどのようにして共有クラウドストレージにアクセスしたのかが詳細に解説されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」