悪用確認済みの脆弱性2件に対処 Microsoftが3月の累積更新プログラムを配信

Microsoftは2023年3月の累積更新プログラムを配信した。修正対象の脆弱性のうち2件で既にサイバー攻撃への悪用が確認された。

» 2023年03月17日 10時00分 公開

[後藤大地,有限会社オングス]

この記事は会員限定です。会員登録すると全てご覧いただけます。

Microsoftは2023年3月14日、同年3月の累積更新プログラムを配信した。修正対象の脆弱(ぜいじゃく)性のうち2件が既にサイバー攻撃者によって悪用されたことが分かった。

悪用が確認されている脆弱性は?

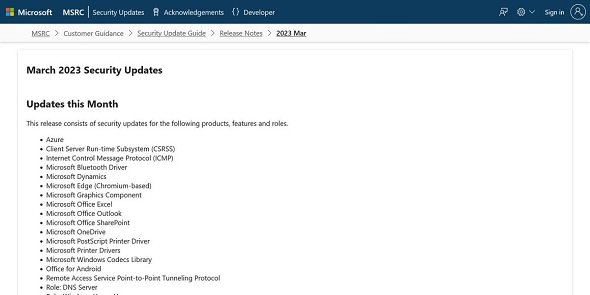

セキュリティアップデートの対象となっている製品やサービスは以下の通りだ。

- Azure

- Client Server Run-time Subsystem(CSRSS)

- Internet Control Message Protocol(ICMP)

- Microsoft Bluetooth Driver

- Microsoft Dynamics

- Microsoft Edge(Chromium-based)

- Microsoft Graphics Component

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft OneDrive

- Microsoft PostScript Printer Driver

- Microsoft Printer Drivers

- Microsoft Windows Codecs Library

- Office for Android

- Remote Access Service Point-to-Point Tunneling Protocol

- Role: DNS Server

- Role: Windows Hyper-V

- Service Fabric

- Visual Studio

- Windows Accounts Control

- Windows Bluetooth Service

- Windows Central Resource Manager

- Windows Cryptographic Services

- Windows Defender

- Windows HTTP Protocol Stack

- Windows HTTP.sys

- Windows Internet Key Exchange(IKE) Protocol

- Windows Kernel

- Windows Partition Management Driver

- Windows Point-to-Point Protocol over Ethernet(PPPoE)

- Windows Remote Procedure Call

- Windows Remote Procedure Call Runtime

- Windows Resilient File System(ReFS)

- Windows Secure Channel

- Windows SmartScreen

- Windows TPM

- Windows Win32K

今回の累積更新プログラムで修正対象となっている脆弱性のうち、Windows版「Microsoft Outlook」における権限昇格の脆弱性(CVE-2023-23397)と「Windows SmartScreen」におけるセキュリティ機能バイパスの脆弱性(CVE-2023-24880)は既に悪用が確認されているため注意が必要だ。

関連記事

2月の累積更新プログラム、特定条件下のWSUSで配信されない問題が発生

2月の累積更新プログラム、特定条件下のWSUSで配信されない問題が発生

Microsoftは2023年2月の累積更新プログラムが特定条件下のWSUSから「Windows 11, version 22H2」に配信できない問題について伝えた。該当している場合は修正アップデートを待つか、手動で回避策を実施する必要がある。 Microsoftが2月の累積更新プログラムを配信 「緊急」含む78件の脆弱性に対処

Microsoftが2月の累積更新プログラムを配信 「緊急」含む78件の脆弱性に対処

Microsoftは2023年2月の累積更新プログラムを配信した。深刻度「緊急」(Critical)の脆弱性も幾つか含まれている。該当製品を使用している場合は、アップデートの適用が必要だ。 Microsoft、2023年1月の累積更新プログラムを配信 98件の脆弱性に対処

Microsoft、2023年1月の累積更新プログラムを配信 98件の脆弱性に対処

Microsoftは2023年1月の累積更新プログラムを配信した。合計で98の脆弱性に対処している。これらの中には既に悪用が確認されているものもあるため、迅速にアップデートを適用してほしい。 Microsoft、2022年最後の累積更新プログラムを配信 直ちにアップデートを

Microsoft、2022年最後の累積更新プログラムを配信 直ちにアップデートを

Microsoftは2022年12月の累積更新プログラムを配信した。対象製品は多岐にわたるため、確認の上、直ちにしかるべき対応が求められる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな

あなたにおすすめの記事PR