攻撃者はより有利に、守る側はより不利に クラウドストライクが最新レポートを発表

サイバー犯罪者に有利な状況になりつつあると、クラウドストライクの調査で判明した。企業はどのように取り組んでいく必要があるのだろうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

クラウドストライクは2023年3月29日、年次レポートの最新版である「2023年版グローバル脅威レポート」(以下、脅威レポート)を発表した。これは同社のEDRソリューション「CrowdStrike Falcon」から収集したインシデント関連データや、スレットハンティングから得られた情報を基に攻撃者の動向を分析したもので、クラウドサービスを狙った脅威や脆弱(ぜいじゃく)性の再利用など、幾つかの興味深い傾向が見られた。

防御側を不利にする4つの傾向が浮上

クラウドストライクの鵜沢裕一氏(プリンシパルコンサルタント)は発表会の冒頭で「セキュリティ対策チームが4つの課題に直面している」と指摘した。

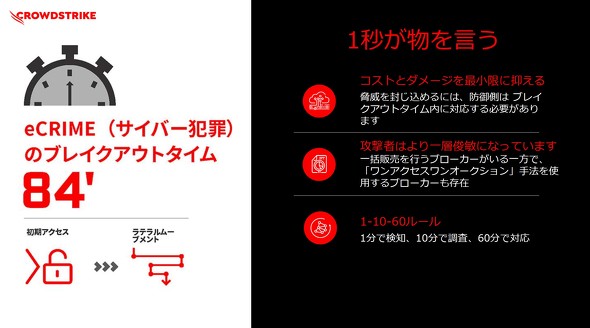

1つ目は「ブレークアウトタイム」が2021年の98分から2022年には84分へと短縮していることだ。ブレークアウトタイムはサイバー攻撃者が最初に侵入してからシステム内の別のホストに横展開(ラテラルムーブメント)するまでに要する時間のことだ。侵害が本格化する前に対応すれば損失を最小限に抑えられるが、ブレークアウトタイムの短縮はその時間的余裕が少なくなることを意味する。

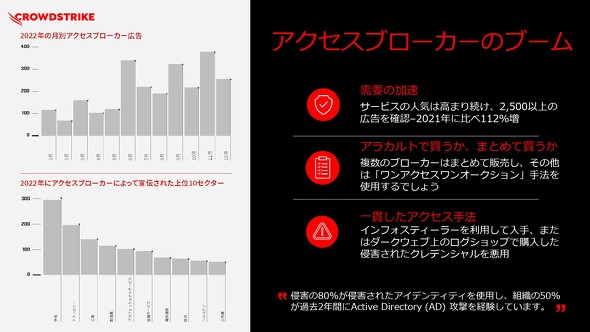

2つ目の課題は「アクセスブローカー」の存在感が高まっていることだ。近年、サイバー犯罪の組織化が進み、「Ransomeware as a Service」(RaaS)のようなエコシステムが構築されつつある。アクセスブローカーはこのエコシステムを構成する新たな脅威アクターで、PCなどから情報を窃取する「Infostealer」とよばれるツールなどを用いて組織へアクセス可能な認証情報を取得し、ランサムウェアのオペレーターやサイバー犯罪者に売りさばく役割を担っている。

脅威レポートによれば、アクセスブローカーの広告は2021年比で112%増加し、2500件以上の広告が確認された。

「アクセスブローカーに数百ドル、数千ドル程度を支払えば誰でも『Forbes Global 2000』にランクインするような大企業へのアクセス権を手に入れられます」(鵜沢氏)

現に、これまで発生した侵害の80%で「何らかの形で詐取された認証情報」が使われているという。

3つ目の課題は、マルウェアを使わない攻撃、いわゆる「マルウェアフリー」攻撃の比率が引き続き高まっていることだ。脅威レポートによれば、マルウェアフリー攻撃が全検知数に占める比率は2021年の62%から2022年には71%へと高まっている。

「2018年以降、年を追うごとに攻撃者のマルウェアへの依存度は低下しており、認証情報の悪用に主軸を移しています」(鵜沢氏)

また、マルウェアの代わりに脆弱性を悪用する頻度も高まっているという。

4つ目の課題は、人が介在する「対話型の攻撃」(ハンズオンキーボード攻撃)の増加で、2022年に比べ50%も増加した。防御側がシグネチャベースの検知を中心にさまざまなセキュリティ対策を講じるようになったことを受け、それを回避し機械頼みの防御を欺こうとする傾向が高まっている。

鵜沢氏はこうした課題に対し「防御側が不利になるような状況を示している」と警鐘を鳴らす。

クラウドへのフォーカスや脆弱性の再利用といったトレンドも

続けて鵜沢氏は、2022年のテーマ(トレンド)を解説した。

多くの専門家が指摘しているように、サイバー攻撃者は国の支援を受けて情報の詐取などを行う「国家主導型の攻撃グループ」、金銭を目的とした攻撃を仕掛ける「サイバー犯罪者グループ」(eCrime)、自らの主義や主張をアピールするために攻撃を行う「ハクティビスト」という3つのグループに大別できる。クラウドストライクはこうした攻撃者グループを200以上追跡している。

昨今、攻撃者グループはグローバルで活動を繰り広げており、中でもイランや中国、ロシア、北朝鮮が支援する攻撃者グループについて鵜沢氏は「非常に執拗(しつよう)に攻撃を展開しており、技術力も高いと言えます」と指摘する。

2022年ごろからこれらの攻撃者グループに見られる傾向の一つとして鵜沢氏は、「データ(情報)の武器化」を挙げた。その例が、エルサルバドルで活動を展開している脅威アクターの活動だ。このグループは、窃取した情報を特定の政治家の評判を落とすために用いた。いわゆる「フェイクニュース」に近い手法だ。

こうした状況は南米や欧州、中東、米国などで確認されており、鵜沢氏は今後も「予期されていなかった方法でデータが武器化されることが起こり得る」と予測した。

また、攻撃グループの多くは前述したマルウェアフリーの手法やアクセスブローカーなどから何らかの手段で入手した資格情報(認証情報)を悪用する傾向もある。

「脅威アクターは盗んだ正当な資格情報を悪用してセキュリティ侵害を実行すると、侵害先にある正規のツールを利用してさらなる侵害を行います。『Panda』などの一部の攻撃者は正規のリモートアクセスツールを用います。そのような場合はデータにアクセスし盗み出すだけです。こうした脅威から組織を守るシステム設計が求められます」(鵜沢氏)

2つ目のトレンドは「クラウドがターゲット」になっていることだ。脅威レポートによると、クラウドを対象としたエクスプロイトは95%も増加し、クラウドを意識して活動する脅威アクターの事例は約3倍に増加した。

こうした攻撃者はターゲットの環境を調査するため、これまで用いてきた手法に加えてクラウドの請求API機能を用いることがある。これを悪用し他のユーザーから隔離されたテナント内でどのようなリソースが組み合わされているかを正確に把握している。また、クラウドを利用する組織が犯す設定ミスも問題の発生源となっており、セキュリティの観点からクラウドインフラの状態を可視化して変化を継続的に監視し、不適切な操作や攻撃を受けた可能性があればリアルタイムにアラートを発するといった対応が重要だとした。

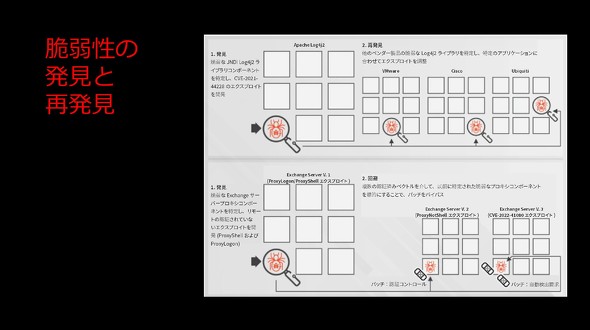

3つ目のトレンドは、脆弱性の再悪用だ。ある脆弱性が公表されると、複数の攻撃者がそれを悪用することは周知の通りだ。例えば「Log4Shell」の脆弱性は約3500種類の広範な製品に影響を及ぼす問題だ。攻撃者は脆弱性の公表後、数カ月にもわたってさまざまな関数やガジェットを利用して当該ライブラリを持つ製品を特定し、悪用する方法を見つけ出そうとしていた。

「攻撃者は窃取をレベルアップさせ、不十分なパッチがリリースされた後も脆弱性の再利用を可能にしています」(鵜沢氏)

実際に攻撃者は「ProxyNotShell」や「Follina」といった脆弱性を修正するパッチがリリースされた後も別の悪用方法を見つけている。

「別のメカニズムによって、その脆弱性を数カ月にわたって悪用し続けることができたのです」(鵜沢氏)

鵜沢氏は中国による侵入活動が世界中でエスカレートしていることも警告した。

脅威レポートによると、CrowdStrike Intelligenceが追跡している39のグローバル産業セクターと20の地域のほぼ全てを中国が標的にしていることが観測されている。鵜沢氏はこの動きを「中国政府による(攻撃の)標準化の表れであり、以前に比べてはるかに複雑で成熟した方法で攻撃を行っている」と指摘し、引き続き注意を払う必要があるとした。

こうした動きの一環として、中国政府は国家安全保障という観点で脆弱性に関する情報を集約してベンダーへの通知前に取得し、さらに管理しようとしている。現に、Alibaba Group HoldingはLog4Jの脆弱性情報を中国当局に迅速に報告しなかったとされ、「適切な手順に従わなかった」と中国政府から処分を受けている。

5つのステップとゼロトラストモデルで対応を

鵜沢氏は最後に、こうした状況の中で自社を守っていくために、資産の洗い出しとハイジーンによる「セキュリティギャップの可視化」、多要素認証や疑わしい振る舞いの監視による「アイデンティティーの保護」、不適切な設定の検出やワークロード保護といった「クラウドの保護」、脅威インテリジェンスを生かして「攻撃者を知る」、そして机上演習やレッドチーム・ブルーチーム演習といった「練習で(セキュリティチームの)完成度を高める」という5つの取り組みを推奨した。

同氏は説明会の中で「信頼せよ、されど検証せよ」というロナルド・レーガン元米大統領の言葉を引用し、これと同じモデルを採用していく必要があると述べた。

「ユーザーが全てのデータにアクセスできるようにするのではなく、最小限の権限のみを付与し、個々のデータにもゼロトラストを実装する必要があります」(鵜沢氏)

関連記事

「やらないよりマシ」 徳丸氏が語る“セキュリティチェックシートの問題点”

「やらないよりマシ」 徳丸氏が語る“セキュリティチェックシートの問題点”

サイバー攻撃の激化によって企業規模を問わずサプライチェーンリスクが生まれている。発注側と受注側それぞれでこれに向けた効果的な防御策とは何か。徳丸 浩氏がサプライチェーンリスクとセキュリティチェックシート問題について切り込んだ。 新たな北朝鮮のサイバー犯罪グループが発見される 日本も標的

新たな北朝鮮のサイバー犯罪グループが発見される 日本も標的

Mandiantは北朝鮮政府のために活動するサイバー犯罪グループ「APT43」の報告書を公開した。日本も標的国家に含まれている。北朝鮮政府のために長期にわたって作成を遂行する能力があるとされており注意が必要だ。 受け身の対策では限界 “攻撃者視点”で企業ブランドを守るには?

受け身の対策では限界 “攻撃者視点”で企業ブランドを守るには?

フォーティネットはデジタルリスク保護製品「FortiRecon」の提供を開始した。拡大している攻撃対象領域を適切に管理し、なりすましといった自社ブランドの悪用を防ぐという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

鵜沢裕一氏

鵜沢裕一氏